サイバー攻撃の被害が後を絶たない昨今、最新の脆弱性を収集して把握することはセキュリティ対策を行う上で必要不可欠となっています。本シリーズ「サイバーセキュリティ白書」では、クラウド型WAF「攻撃遮断くん」やAWS WAF自動運用サービス「WafCharm」を開発運営するサイバーセキュリティクラウドのセキュリティエンジニアが調査した脆弱性情報を解説していきます。今回は2018年12月の脆弱性情報をお届けします。

過去の脆弱性情報はこちら▶︎▶︎

目次

2018年12月発表の脆弱性情報

2018年12月に公開された新たな脆弱性について、いくつかご紹介します。

1)Joomla! JCK Editor コンポーネントにSQL インジェクションの脆弱性

CVE-ID:CVE-2018-17254

CVSS v3 Base Score:9.8

CVSS v3 Vector:AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-17254

Joomla!のコンポーネントの1つであるJCK Editorのバージョン6.4.4にSQL インジェクションが可能な脆弱性があります。

バージョン6.4.4よりも新しいバージョンの利用が推奨となります。

2)Symfonyに複数の脆弱性

・ アップロードされたファイルのパスが漏洩する脆弱性

CVE-ID:CVE-2018-19789

CVSS v3 Base Score:UNDERGOING ANALYSIS

CVSS v3 Vector:UNDERGOING ANALYSIS

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-19789

・ オープンリダイレクトの脆弱性

CVE-ID:CVE-2018-19790

CVSS v3 Base Score:UNDERGOING ANALYSIS

CVSS v3 Vector:UNDERGOING ANALYSIS

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-19790

SymfonyはPHP上で動作するアプリケーションフレームワークです。

バージョン2.7.0-2.7.49, 2.8.0-2.8.48, 3.0.0-3.4.19, 4.0.0-4.0.14, 4.1.0-4.1.8, 4.2.0に影響があります。しかし、バージョン3.0, 3.1, 3.2, 3.3については、すでにメンテナンス対象外となっているため、修正バージョン等のリリースがありません。

3)Kubernetesにエラー処理の脆弱性

CVE-ID:CVE-2018-1002105

CVSS v3 Base Score:9.8

CVSS v3 Vector:AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-1002105

KubernetesのAPIサーバ(kube-apiserver)において、認証をバイパスして権限の昇格が可能となる脆弱性があります。細工したリクエストによりAPIサーバへ接続し、管理者権限のもと、バックエンドで動作するクラスタの操作が実行できる可能性があります。

1.10.11、1.11.5、1.12.3以前のバージョンが対象になります。

バージョン1.10.11、1.11.5、1.12.3へのアップデートが推奨の対応策となります。

4)Windows カーネルに特権昇格の脆弱性

CVE-ID:CVE-2018-8611

CVSS v3 Base Score:7.8

CVSS v3 Vector:AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-8611

Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2019, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Serversが対象となっています。

この脆弱性の悪用には、まずシステムにログオンする必要がありますが、何らかの方法でシステムにログインされた上、本脆弱性を悪用されると特権昇格される可能性があります。

2018年12月のWindowsUpdateの実施が推奨の対応策となります。

5)WordPressに複数の脆弱性

・不適切なアクセス制御の脆弱性

CVE-ID:CVE-2018-20147

CVSS v3 Base Score:6.5

CVSS v3 Vector:AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:H/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20147

・信頼性のないデータのデシリアライゼーションの脆弱性

CVE-ID:CVE-2018-20148

CVSS v3 Base Score:9.8

CVSS v3 Vector:AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20148

・クロスサイトスクリプティングの脆弱性

CVE-ID:CVE-2018-20149

CVSS v3 Base Score:5.4

CVSS v3 Vector:AV:N/AC:L/PR:L/UI:R/S:C/C:L/I:L/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20149

・クロスサイトスクリプティングの脆弱性

CVE-ID:CVE-2018-20150

CVSS v3 Base Score:6.1

CVSS v3 Vector:AV:N/AC:L/PR:N/UI:R/S:C/C:L/I:L/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20150

・情報漏えいの脆弱性

CVE-ID:CVE-2018-20151

CVSS v3 Base Score:7.5

CVSS v3 Vector:AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20151

・不適切な入力検査の脆弱性

CVE-ID:CVE-2018-20152

CVSS v3 Base Score:7.5

CVSS v3 Vector:AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:H/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20152

・クロスサイトスクリプティングの脆弱性

CVE-ID:CVE-2018-20153

CVSS v3 Base Score:5.4

CVSS v3 Vector:AV:N/AC:L/PR:L/UI:R/S:C/C:L/I:L/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-20153

WordPressに複数の脆弱性が存在すると公開されました。

上記それぞれの脆弱性はバージョン4.9.9以前、5.xでのバージョン5.0.1以前のバージョンに影響があります。セキュリティアップデートとしてリリースされたバージョン5.0.2へのアップデートが推奨の対応策となります。

6)WordPress Google XML Sitemapsプラグインにクロスサイトスクリプティングの脆弱性

CVE-ID:CVE-2018-16204

CVSS v3 Base Score:4.8

CVSS v3 Vector:AV:N/AC:L/PR:H/UI:R/S:C/C:L/I:L/A:N

情報源:https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-16204

WordPress Google XML Sitemapsプラグインはサイトマップを追加するためのWordPressプラグインです。本脆弱性を悪用するには管理者権限が必要です。

バージョン4.0.9以前のバージョンに影響があります。

バージョン4.1.0へのアップデートが推奨の対応策となります。

まとめ

今回ご紹介した脆弱性ですが、実際に公開された脆弱性の数からするとほんの一握りです。

それぞれの脆弱性に対して、製品を提供しているベンダーから推奨の対応策が提供されていますので、早急に対応を実施することが推奨されます。

ただし、様々な理由により、推奨の対策が実施できない場合もあると思います。そういった場合には、マネージドセキュリティサービスを利用してカバーすることも非常に有効となります。

CyberSecurityTIMESを運営している弊社サイバーセキュリティクラウドでは、Webセキュリティ対策のソフトウェア「攻撃遮断くん」を提供しております。

専門家によるサポートも充実しておりますのでお気軽にお問合せください。

クラウド型WAF「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。

この記事と一緒に読まれています

-

【サイバーセキュリティ白書】2018年11月の脆弱性情報まとめ

2018.12.10

セキュリティ対策

-

WordPressの脆弱性による被害事例と今すぐできる対策とは?

2019.06.03

セキュリティ対策

-

Apache Struts2の脆弱性で広がるサイバー攻撃の被害

2017.03.30

セキュリティ対策

-

2020.02.24

セキュリティ対策

-

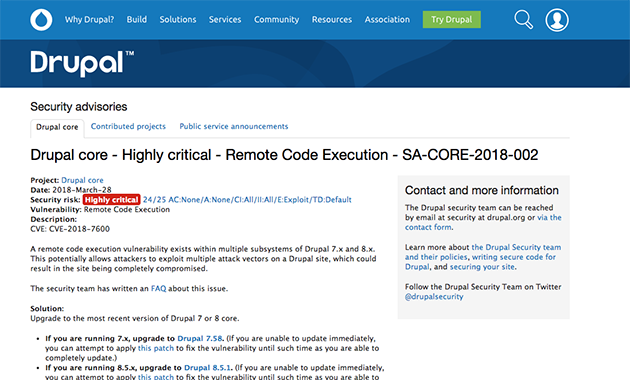

Drupalの脆弱性を狙った攻撃に注意!今すぐできる対策とは?

2019.05.13

セキュリティ対策