調査レポート

【独自調査レポート】Webアプリケーションを狙ったサイバー攻撃検知レポートと OpenSSHの脆弱性(CVE-2024-6387)に影響する製品~2024年第2四半期~

2024.07.30

グローバルセキュリティメーカーの株式会社サイバーセキュリティクラウドは、2024年第2四半期(2024年4月1日~6月30日)を対象とした『Webアプリケーションへのサイバー攻撃検知レポート(以下「本レポート」)』を発表しました。本レポートは、当社が提供するWebアプリケーションへのサイバー攻撃を可視化・遮断するクラウド型WAFの『攻撃遮断くん』、及びパブリッククラウドWAFの自動運用サービス『WafCharm(ワフチャーム)』で観測したサイバー攻撃ログを集約し、分析・算出しています。また、脆弱性情報収集・管理ツール『SIDfm(エスアイディーエフエム)』の監視対象製品がOpenSSHの脆弱性(CVE-2024-6387)に関しての影響を受けるかについて調査した結果を合わせて公開します。

≪レポートサマリー≫

・1日に約320万回のサイバー攻撃を検知

・SQLインジェクションが昨対比で3200万件増加

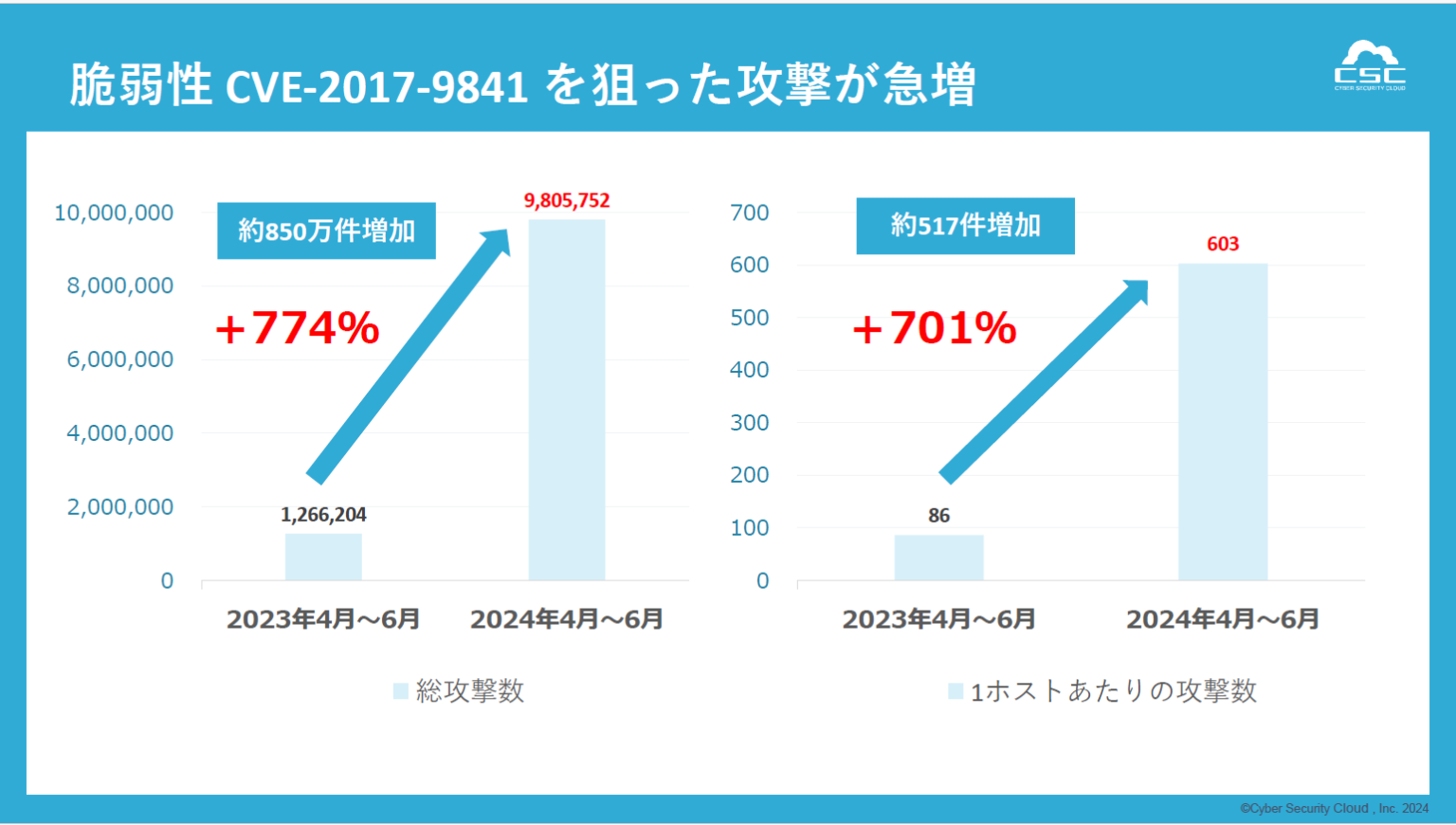

・PHPUnitの脆弱性を狙った攻撃が昨対比で850万件増加

・OpenSSHの脆弱性(CVE-2024-6387)の影響を受ける製品一覧の公開

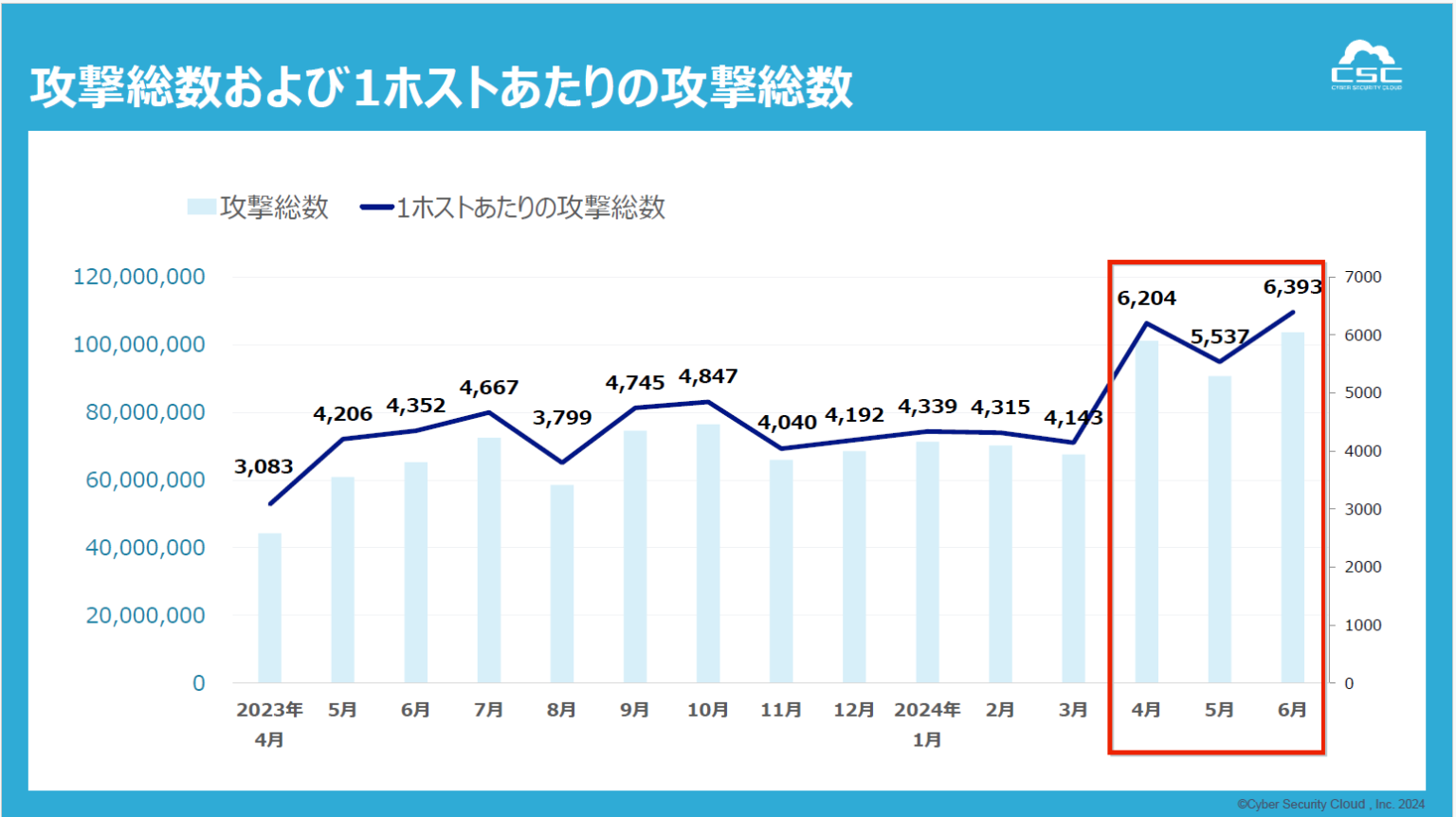

攻撃総数と推移:1日に約320万回のサイバー攻撃を検知

2024年4月1日〜6月30日までに、当社で検知したWebアプリケーションへのサイバー攻撃の総攻撃数は295,539,852件でした。これは、1日に約320万回の攻撃を受けている計算になります。1ホスト(※1)あたりでは18,134件でした。また、検知された攻撃数は前年同期比で+173%増加しており、ランサムウェアをはじめとするサイバー攻撃が増加の一途をたどっていることが明らかです。

(※1) 『攻撃遮断くん』の保護対象ホスト数(Webタイプ:FQDN数、サーバタイプ:IP数)と、『WafCharm』の保護対象ホスト数(WebACL)との総数を分母に概算。

攻撃元国

検知された攻撃元を国別に2023年同期比でみると、攻撃件数の上位は1位アメリカ、2位日本、3位イギリス、ドイツ、フランスと続いていました。

上位国についてはさほど変化はありませんが、2023年4月〜6月で41位だったインドネシアが10位にランクインしています。

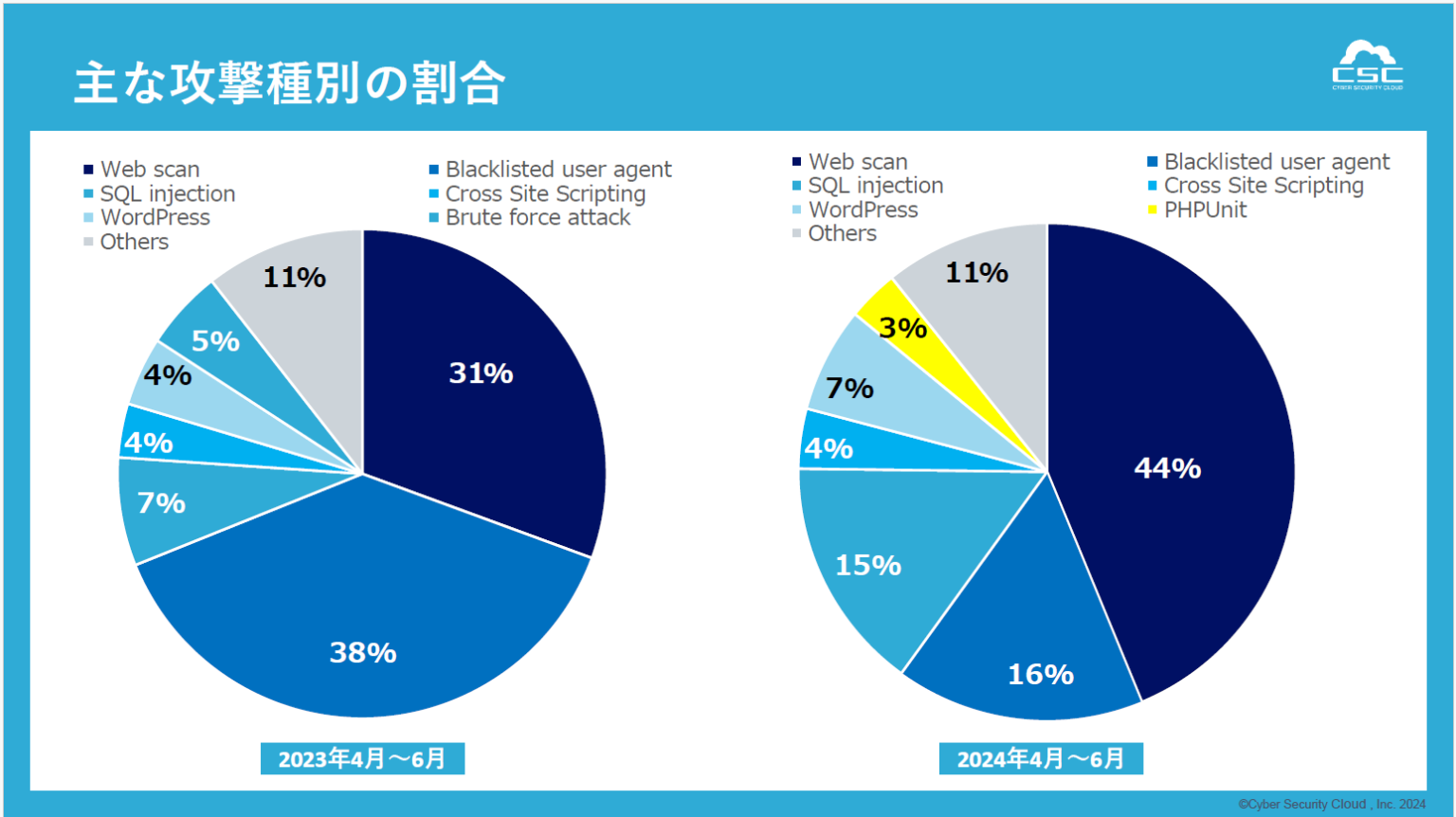

主な攻撃種別

今回の調査期間における主な攻撃種別の攻撃状況を見ると、全体の総数は増加しているものの主だった傾向は2023年とさほど大きくは変わっていない状況です。最も多い攻撃種別は、攻撃の対象を探索・調査、また無作為に行われる単純な攻撃で脆弱性を探すなどの「攻撃の予兆」である「Web scan」が44%を占めています。続いて脆弱性スキャンツールなどを利用したBotによる攻撃である「Blacklisted user agent」が全体の16%を占めています。また、これまでランク外であったPHPのテストフレームワークである「PHPUnit」を狙った攻撃が増加していることが確認されました。

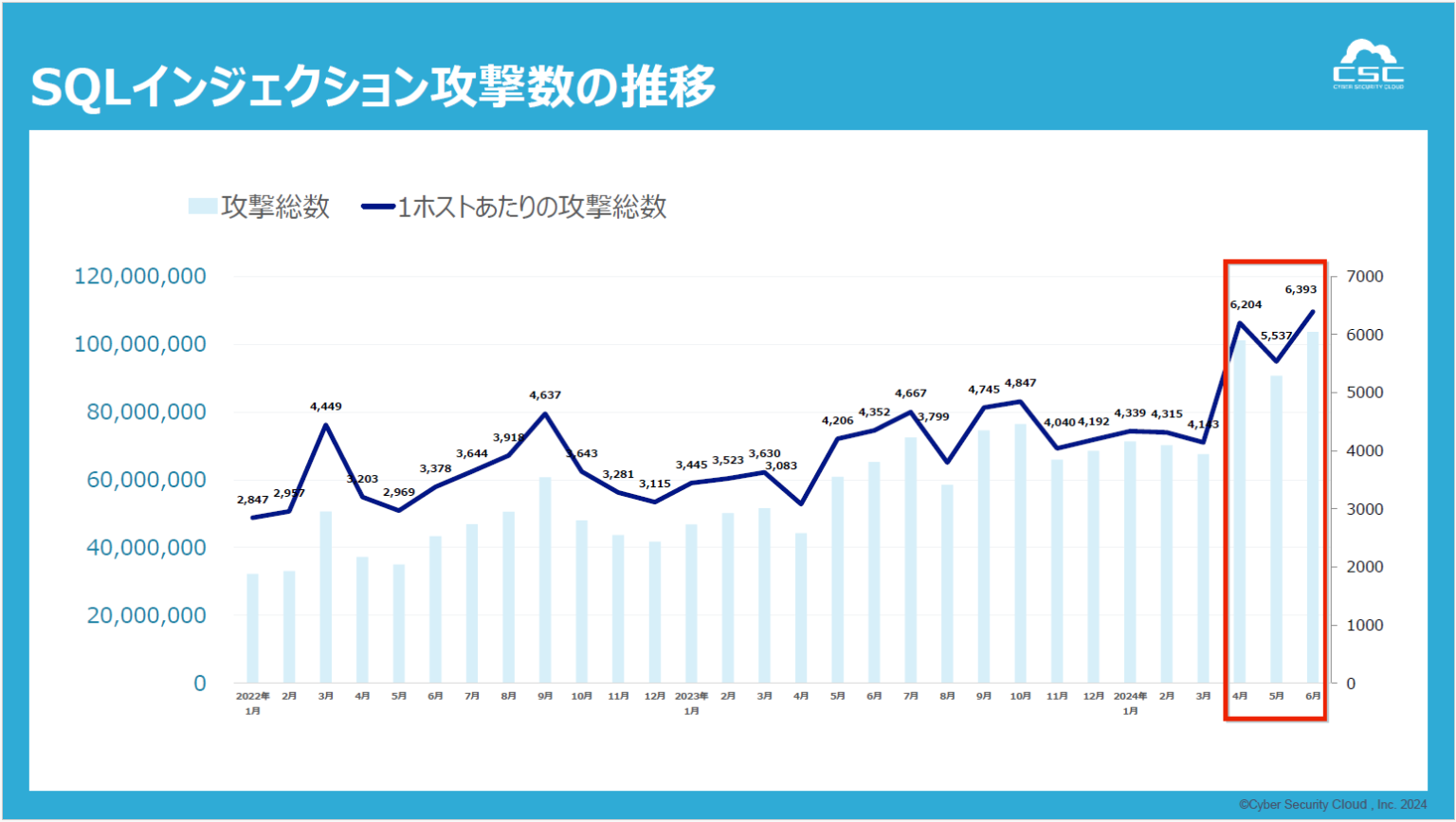

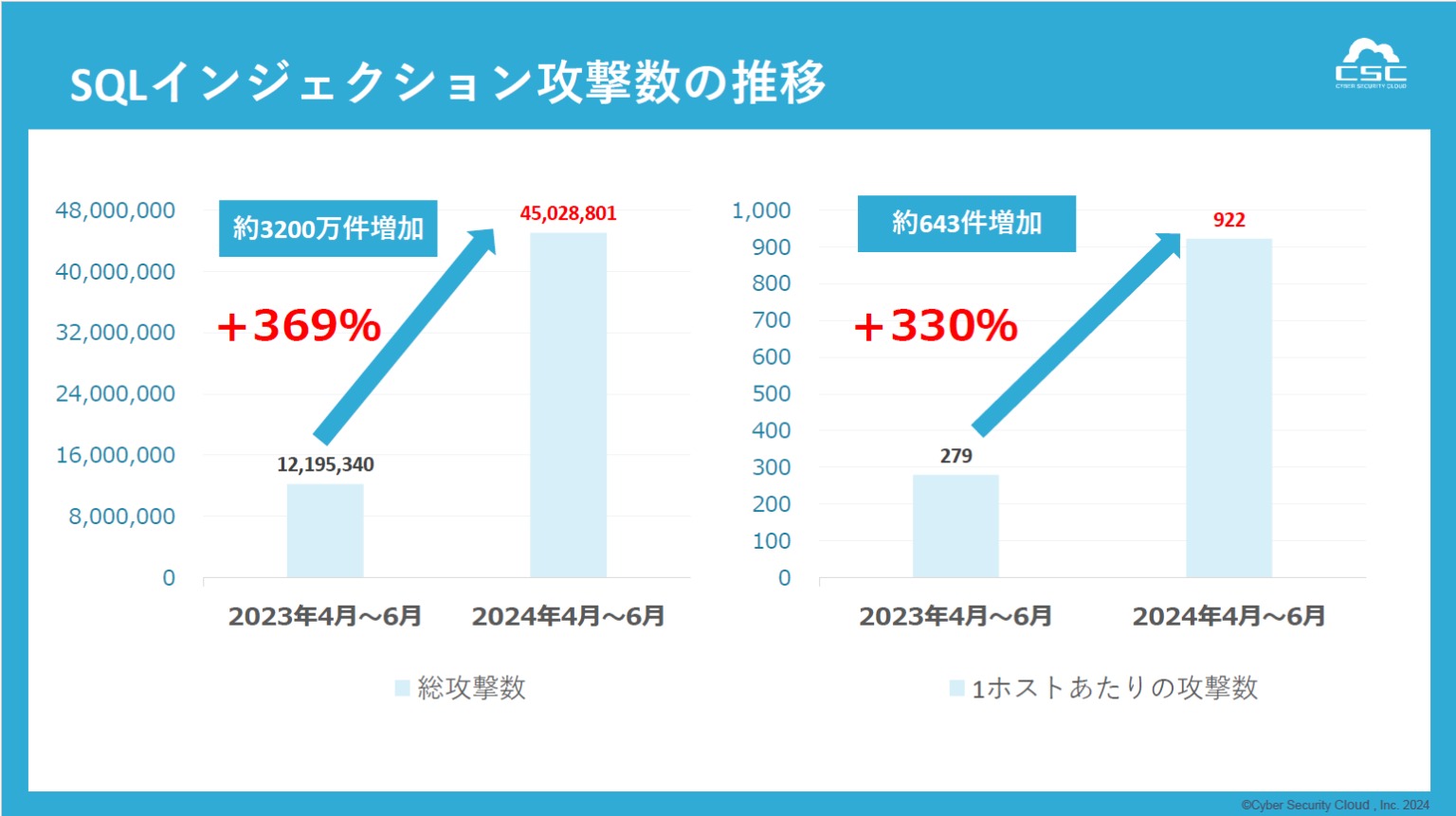

2023年4月〜6月と比較してSQLインジェクションが約3200万件増加

SQLインジェクションとは、外部からの入力を元にSQL文を動的に作成するサイトやアプリケーションで、意図しない外部入力により悪意のあるSQL文を注入されることによって、不正にデータベースのデータが読み取られたり、データが改ざんまたは削除されたりする攻撃のことです。SQLインジェクションの脆弱性が悪用されると、外部からデータベースを操作され、その結果、データベースに記録されたデータの閲覧や盗難、変更、消去などが行われる可能性があります。2022年1月からの動向を見ると、SQLインジェクション攻撃の検知数が増加傾向にあることが確認できます。特に、検知数は一貫して右肩上がりで増加しており、直近3ヶ月ではその増加が顕著に現れています。

2023年4月〜6月と比較すると、総攻撃数で約3200万件もの攻撃件数増加が確認できました。

2023年4月~6月と比較してPHPUnitを狙った攻撃(CVE-2017-9841)が約850万件で7倍に増加

CVE-2017-9841は、PHPの単体テストフレームワークであるPHPUnitの特定バージョンに存在する脆弱性です。

PHPUnitの脆弱性を利用されると、攻撃者はリモートから任意のPHPコードを実行することができます。これにより、攻撃者はPHPコード経由で、サーバー上で広範囲の活動を行うことができる、危険な脆弱性です。

2023年4月〜6月と比較すると、検知件数が約850万件増加しています。2017年に公表された少し古い脆弱性であっても、攻撃者が依然として悪用を狙っていることが伺えます。

OpenSSHの脆弱性(CVE-2024-6387)に影響する製品一覧を公開

regreSSHionと名付けられたOpenSSHの脆弱性(CVE-2024-6387)が一般公開されたことに伴い、7月2日(火)にSIDfmにおいても脆弱性情報を登録・公開しました。これはOpenSSHサーバーのSIGALARMシグナルハンドラにおいて競合状態を引き起こすことが原因である脆弱性であり、この脆弱性を利用された場合、遠隔からシステムの制御を奪われる可能性があるものです。

OpenSSHサーバーは、機器の遠隔管理を行うにあたって広く使用されており、サーバーの他にもネットワークインフラを構成するファイアウォールやルータなどにおいても組み込まれた形で使用されており、この脆弱性の影響が懸念されています。

▼SIDfm の監視対象製品への影響一覧

この度公開する一覧は、すでにアドバイザリが公開されているベンダーのみとなっております。今後ベンダーがアドバイザリ情報を公開・更新することによって、一覧の情報は追加・更新される可能性があります。最新情報はSIDfmブログにて随時更新いたします。

株式会社サイバーセキュリティクラウド 代表取締役 CTO 渡辺洋司コメント

2024年第2四半期の「Webアプリケーションを狙ったサイバー攻撃検知レポート」を発表しました。本レポートが示すデータは、テクノロジーの進化に伴い、サイバー脅威も高度化している現状を反映しています。特にSQLインジェクション攻撃やPHPUnitの脆弱性攻撃が増加していることは、企業にとって重大なセキュリティリスクとなります。

2024年4月1日から6月30日までの間に、当社は1日に平均約320万件のサイバー攻撃を検知しています。特に、SQLインジェクション攻撃が昨対比で3200万件増加し、PHPUnitの脆弱性を狙った攻撃が850万件増加している点は、迅速かつ効果的な対策を講じる必要性があると考えています。

当社では、最新の技術を駆使してセキュリティソリューションの更新と強化を継続的に行っています。攻撃手法が日々進化する中で、我々もそれに対応して進化し続けることが求められています。Webサイト運営者にとって、セキュリティの最新動向や脅威に関する情報を継続的に収集し、適切な対策を施すことは極めて重要です。セキュリティ設定は一度行ったら終わりではなく、常に警戒し続け、更新を行うプロセスが必要です。適切なセキュリティ対策を実施することで、Webサイトを攻撃者から保護し、ユーザーの信頼を維持することが可能になります。

株式会社サイバーセキュリティクラウドについて

住所 : 東京都品川区上大崎3-1-1 JR東急目黒ビル13階

代表者 : 代表取締役社長 兼 CEO 小池敏弘

設立 : 2010年8月

URL : https://www.cscloud.co.jp

「世界中の人々が安心安全に使えるサイバー空間を創造する」を企業理念に掲げ、世界有数のサイバー脅威インテリジェンスを駆使したWebアプリケーションのセキュリティサービスを軸に、脆弱性情報収集・管理ツールやクラウド環境のフルマネージドセキュリティサービスを提供している日本発のセキュリティメーカーです。私たちはサイバーセキュリティにおけるグローバルカンパニーの1つとして、サイバーセキュリティに関する社会課題を解決し、社会への付加価値提供に貢献してまいります。

この記事と一緒に読まれています

-

【独自調査レポート】Webアプリケーションへのサイバー攻撃検知レポート(2023年1月~12月)~1秒間...

2024.04.04

調査レポート

-

【独自調査レポート】TOP3脆弱性にSQLインジェクションとクロスサイトスクリプティングがランクイン...

2023.08.16

調査レポート

-

【独自調査レポート】Webアプリケーションへのサイバー攻撃検知レポート~1秒間に17回ものサイバー...

2023.02.28

調査レポート