インターネットの普及に伴い、世の中には数多くの便利なサービスが増えました。

インターネットバンキングやネットショッピングなど、必要情報を入力してログインをすればいつでもどこでもそのサービスを利用することができます。

けれども、そんな便利なサービスもアカウント情報を不正に取得されることで大きな被害を生んでしまうのです。

今回は不正ログインによる被害パターンを紹介します。

目次

-

不正ログインの目的とは?

-

不正ログインによる被害パターン①フィッシングサイトを用いたネットバンキングの不正送金

-

不正ログインによる被害パターン②顧客情報入手によるインターネットショッピングの不正購入

-

不正ログインによる被害パターン③オンラインゲーム、コミュニティサイトの不正操作

-

不正ログインによる被害パターン④盗み見等による情報の不正入手

-

不正ログインによる被害パターン⑤インターネット・オークションの不正操作

-

まとめ

-

おススメのWebセキュリティ対策

不正ログインの目的とは?

攻撃者は様々な手法を用いて、不正ログイン・不正アクセスを行います。

不正ログインの主な目的は、「不正送金」「不正購入」「不正操作」と言ったものでしょう。

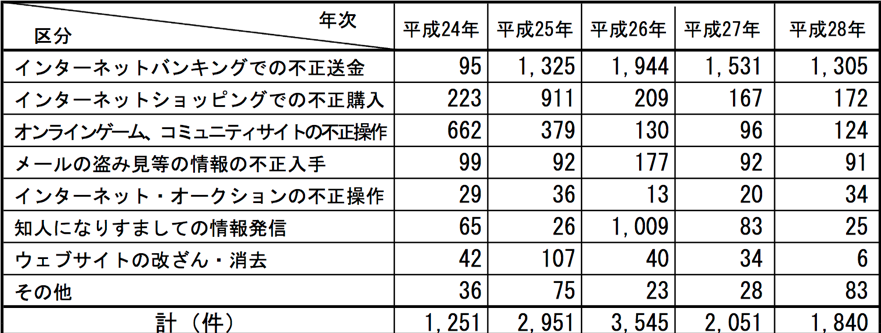

総務省が発表した2016年の不正アクセス行為の発生状況を見ると攻撃者がどのような目的で不正行為を行っているのかがわかります。

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

これらは、攻撃者が不正に入手したID/パスワードを利用して、ログイン後にどのような行為を行ったかを示したものです。

全体の件数としては平成26年の3,545件をピークに、年々減少傾向にあります。

けれども、「インターネットバンキングでの不正送金」は依然として高い件数のままであり、油断はできません。

それでは、この発生件数上位5位に注目して、どのような被害が発生するのかを解説していきましょう。

不正ログインによる被害パターン①フィッシングサイトを用いたネットバンキングの不正送金

不正送金の主な手口として、フィッシングサイトへのリンクをつけたメールを送りつけ、口座の持ち主の情報を盗み出すというものがあります。

フィッシングサイトへ誘うメールは一見、偽物とは気がつかないようなタイトル、文面、メールアドレスで構成されており、利用者はまんまと騙されてしまうわけです。

そのほか、最近では「ドリームボット」と呼ばれるウイルスファイルを添付したメールを送りつけユーザーのパソコンに感染させる手口も流行しています。

このウイルスに感染するとインターネットバンキングを使用する際に偽のワンタイムパスワードの入力画面が表示され、パスワードを打ち込むと犯罪グループが用意した口座に送金されてしまうというものです。

「ドリームボット」による不正送金の被害額は総額2億4,000万円に上ると言われており、この被害額は2017年上半期のネットバンキング不正送金被害額の4割を占めています。

攻撃者たちは正常なメールを装っているため、完全に防ぎきることは難しいでしょう。

ユーザー側は、

・安易に添付ファイルを開かない

・ログイン履歴、入出金履歴を定期的確認する。

・定期的にログインパスワードを変更する。

と言った対策を実施しましょう。

不正ログインによる被害パターン②顧客情報入手によるインターネットショッピングの不正購入

サービスを運用する企業のサーバに不正にログインし、顧客情報を入手、その後インターネットショッピングでユーザーになりすまして不正購入する、という手口があります。

SQLインジェクションなどの脆弱性を突いた攻撃を仕掛け、サーバ内へ入り情報を抜き出すという手法は、ユーザーでは対処することができないため、企業が対策を行わなければなりません。

企業の担当者たちは

・WAFを導入する。

・サーバ管理情報を厳重に管理する。

・安易なID/パスワードのまま利用しない。

などの対策を行いましょう。

ユーザーは、

・定期的にパスワード変更

を実施することで、万が一個人の情報が流出した場合に被害を緩和することができます。

不正ログインによる被害パターン③オンラインゲーム、コミュニティサイトの不正操作

類推できるID・パスワードの設定をすることにより、安易にログインさせてしまうと言った被害は後を絶ちません。

生年月日や氏名を組み合わせたもの、IDと酷似したパスワードの設定は気軽にログインしてねと言っているようなものです。

また、簡単な数字の羅列も解読されやすく、パスワードの設定は工夫をする必要があります。

解読されやすい危険なパスワードの代表格は以下となっています。

【2】 password

【3】 12345678

【4】 qwerty

【5】 12345

【6】 123456789

【7】 letmein

【8】 1234567

【9】 football

【10】 iloveyou

出典:安易なパスワードトップ25

第4位に入っている「qwerty」は一見工夫されているように感じますが、キーボードの横列を左から入力したにすぎません。

安易なパスワードであるため、簡単に悪用されてしまう可能性が高いです。

このようなパスワード設定は行わないようにしましょう。

不正ログインによる被害パターン④盗み見等による情報の不正入手

中継サーバ(プロキシサーバ)を介して情報を盗み見し、情報を不正に入手すると言った方法もあります。

このような中継サーバを利用する目的は、例えば、アクセス元を記録されるサービスを利用する際に匿名性を高めるため、アクセス元を中継サーバにしたい場合といったことです。

匿名性を高めるために利用した中継サーバであるのに、安全性が保証されていない業者を利用したために、情報を盗み見されてしまうのです。

インターネット上に公開された不審な中継サーバを利用しないようにしましょう。

不正ログインによる被害パターン⑤インターネット・オークションの不正操作

これも被害パターン①と同様にフィッシングサイトによる手口です。

銀行など金融機関のフィッシングサイトによる手口は多いですが、フィッシングサイトは金融機関だけではなく、オークションサイトなど金銭がからむサービスを模していることもあります。

ブラウザのURL欄がいつもと違うというように、フィッシングサイトと気付けば問題ないのですが、この部分についても攻撃者はわかりにくくなるように工夫しており、完全に見破ることは難しくなっています。ログイン履歴、取引履歴を定期的に確認し、さらに定期的にパスワードを変更することにより、被害の拡大を防ぐことができます。取引情報の通知機能を利用することも有効でしょう。

まとめ

不正ログインによる被害パターンをご紹介しました。

ユーザー側、企業側で対策方法は異なります。それぞれ適切な対策を行うことで、被害のリスクを軽減することができるでしょう。

被害が出る前に対策を行うことが大切です。

おススメのWebセキュリティ対策

Webサイトへの不正アクセスによる情報漏えい被害を防ぐために、近年「Webセキュリティ」の重要性が高まっています。

イニシャルコスト、運用コストを抑えることができ、簡単にWebサイトのセキュリティ対策が出来るクラウド型WAFは、企業にとって有効なセキュリティ対策の1つです。

クラウド型WAF「攻撃遮断くん」は、最新の攻撃パターンにも自動的に対応していくため、セキュリティパッチをすぐに適用できない状況や、定期的に脆弱性診断が出来ない状況でも、セキュアな環境を保てます。

ぜひこの機会にWebセキュリティ対策を見直し、WAFの導入を検討してみてください。

クラウド型WAF「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。

https://www.shadan-kun.com/

(2018/3/15 執筆、2019/9/17修正・加筆)

この記事と一緒に読まれています

-

2020.02.25

セキュリティ対策

-

不正アクセスは減少傾向?不正アクセスの事例や傾向をまとめてみた

2019.09.18

セキュリティ対策

-

2019.09.11

セキュリティ対策

-

Webアプリケーションのセキュリティ対策を行うべき5つの理由

2020.03.29

セキュリティ対策