調査レポート

株式会社サイバーセキュリティクラウドは、2022年1月1日から同年3月31日までを対象とした「Webサイト・Webアプリケーションへのサイバー攻撃検知レポート」を発表しました。

本データは当社が提供する、Webサイト・Webアプリケーションへのサイバー攻撃を可視化・遮断するクラウド型WAF『攻撃遮断くん』、及びAWS WAF、Azure WAF、Google Cloud Armor自動運用サービス『WafCharm(ワフチャーム)』で観測した攻撃ログを集約し、分析・算出したものです。

調査概要

・調査対象期間:2022年1月1日~3月31日

・調査対象:『攻撃遮断くん』、『WafCharm』をご利用中のユーザアカウント

・調査方法:『攻撃遮断くん』、『WafCharm』で観測した攻撃ログの分析

2022年1月~3月の攻撃検知状況

〜攻撃検知数は特に3月後半が増加傾向〜

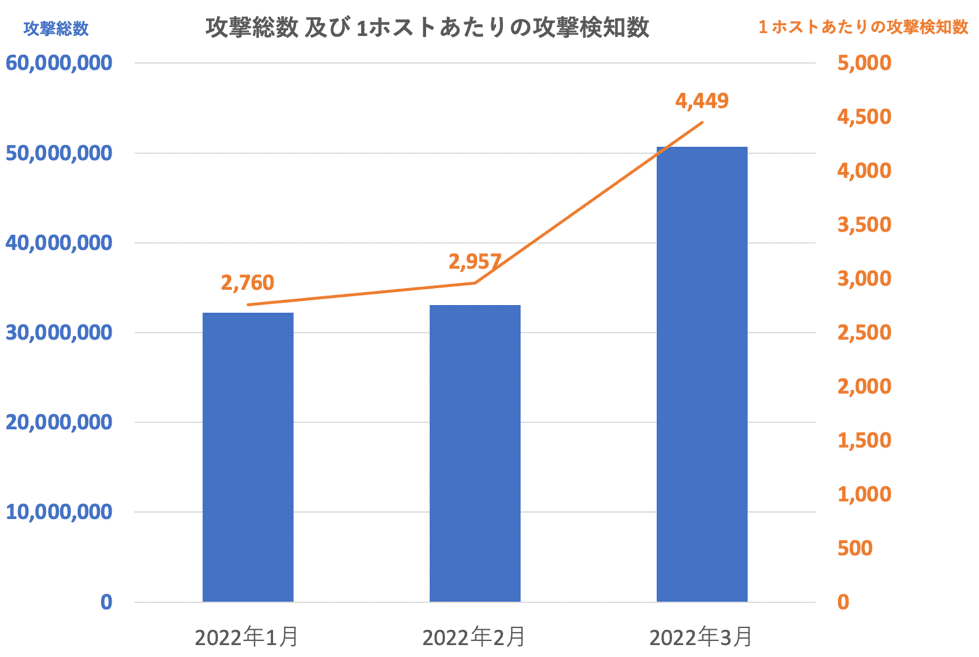

今回の調査対象のうちアクティブユーザホストについて、攻撃検知の状況を集計しました。1ホストあたり(※ 1)の攻撃検知数は2022年1月で2,760件、2月は2,957件、3月は4,449件と月を追うごとに増加しました。

※ 1:『攻撃遮断くん』の保護対象ホスト数(Webタイプ:FQDN数、サーバタイプ:IP数)、『WafCharm』の保護対象ホスト数(WebACL)の総数を分母に概算。

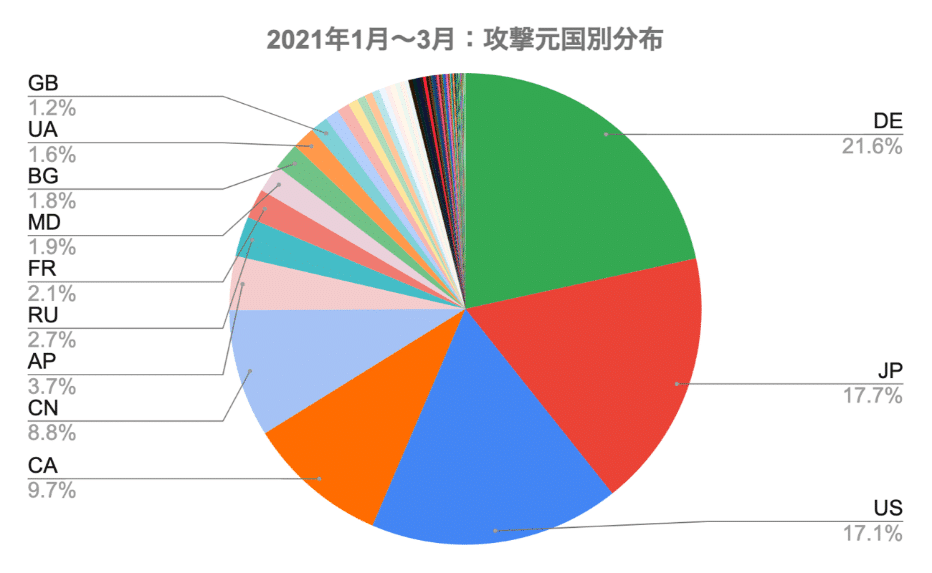

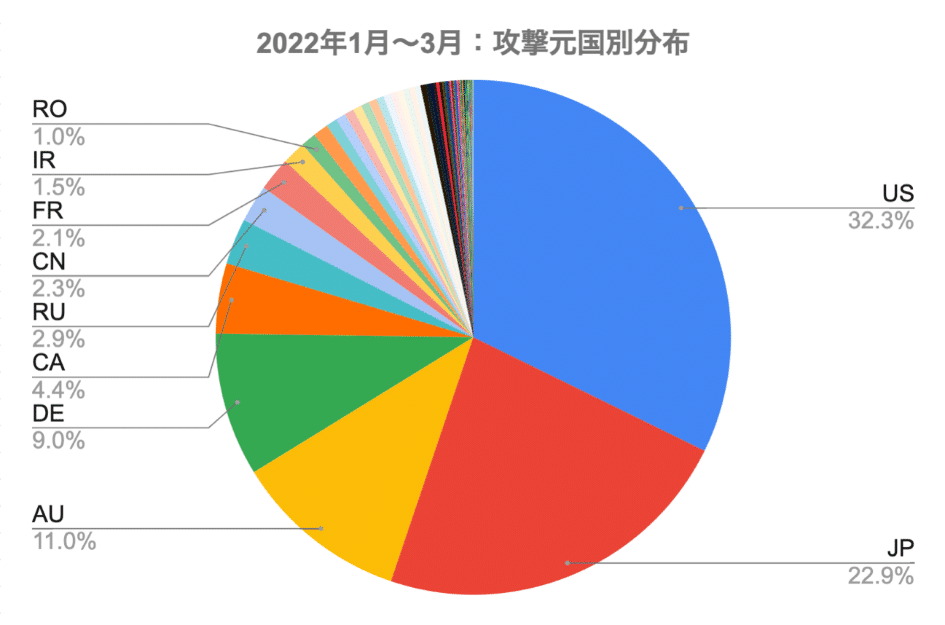

検知された攻撃元を国別にみると、2021年の1月~3月は1位ドイツ、2位は日本国内、3位はアメリカ、次いでカナダ、中国と続いていましたが、2022年はアメリカからの攻撃が32.3%と最も多く、2位が日本国内で22.9%、3位がオーストラリアで11%、次いでドイツ、カナダと続いています。また昨今の国際情勢で注目されることの多いロシアなどからの攻撃は以前から継続して検知されていますが、大幅な増減は確認できませんでした。

2021年末のMovable TypeおよびLog4jの脆弱性について(続報)

〜重大な脆弱性に対する継続的な警戒が必須〜

今回、2021年後半に世間を騒がせた2つの重大な脆弱性について調査しました。

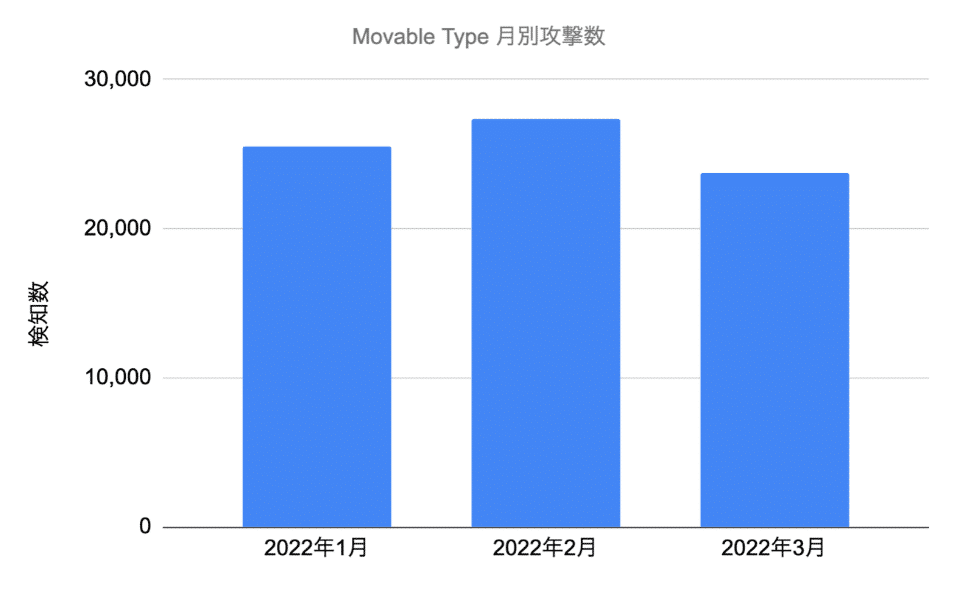

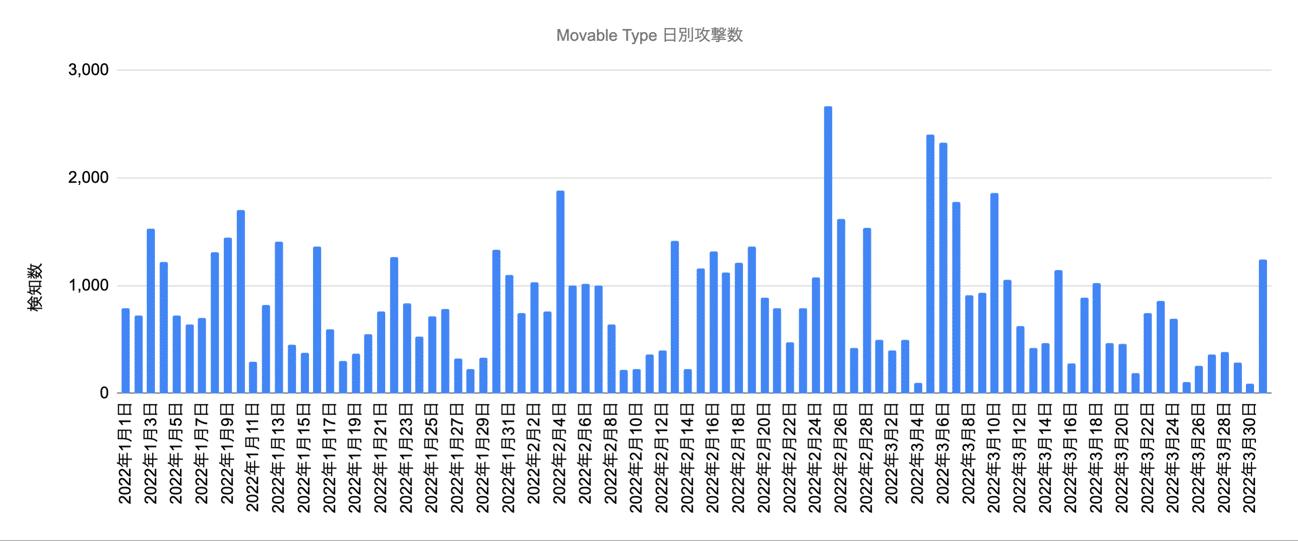

まずはMovable Type(CVE-2021-20837)について、当社では既報の通り2021年11月10日より本攻撃と想定される通信を検知、同年11月後半から年末年始にかけて多数のホストにて該当の通信を検知していました。今回の調査結果では、日によって検知数にばらつきはあるものの、2022年1月~3月においても引き続き攻撃の兆候を継続して検知していることが明らかになりました。

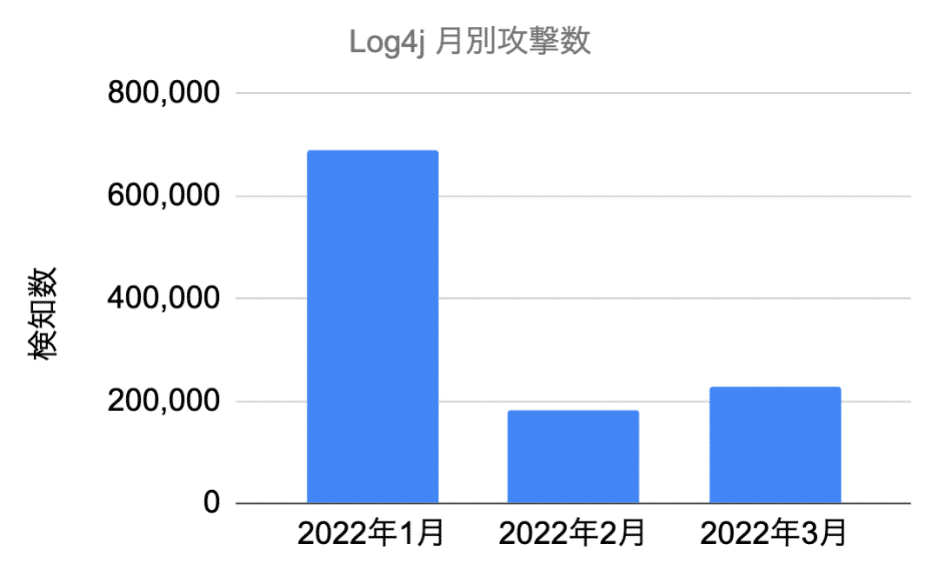

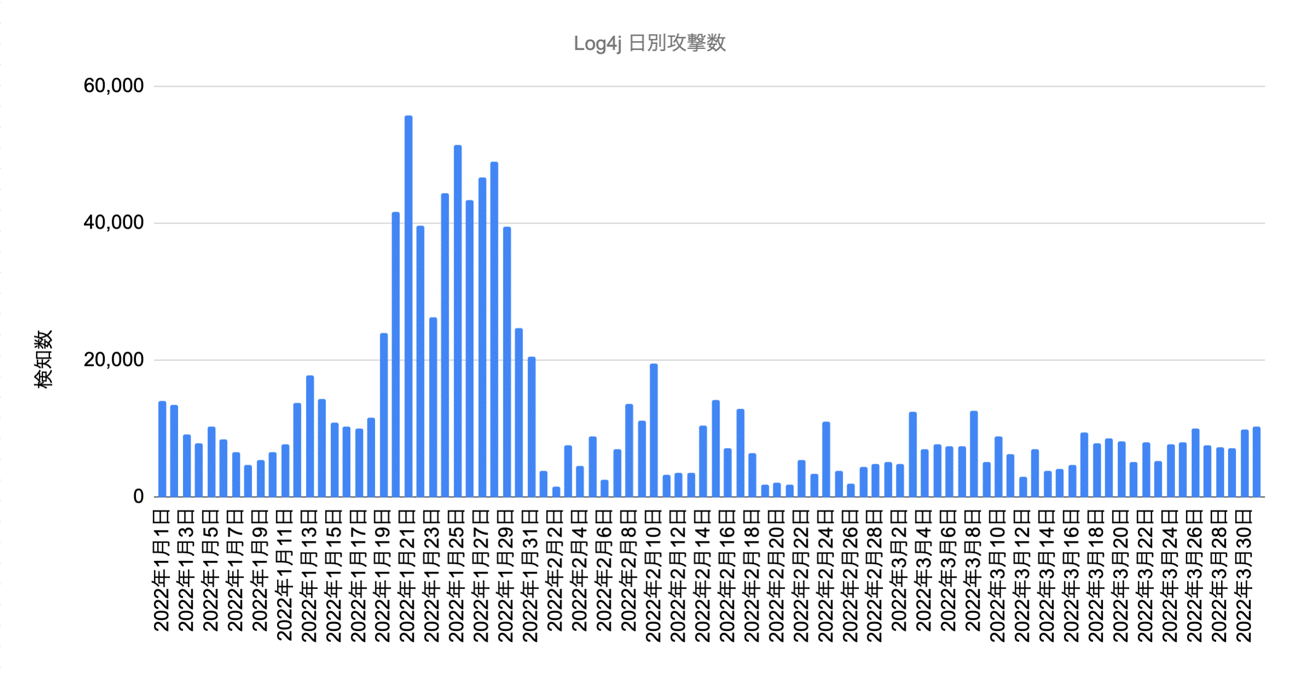

次にLog4jの脆弱性について、2021年12月9日にリモートで悪用可能な脆弱性(CVE-2021-44228)の存在が公表され、前回の調査では2021年12月の1ヶ月間で1日に最大100,000件に迫る検知数を確認しました。今回の調査では、1月は合計700,000件程度、2月、3月に関しても1日に10,000件前後を記録する日も存在しており、引き続き警戒が必要な数値となっています。

以上2つの脆弱性に関しては、最新バージョンへのアップデートをはじめとした脆弱性への対策を速やかに行い、攻撃の影響を受けていないか調査することを推奨します。

Spring Frameworkの脆弱性(Spring4shell)について

〜大きな被害の報道はないものの脅威度は極めて高い〜

2022年3月31日、Javaで採用される主流なフレームワークの1つであるSpring Frameworkに致命的な脆弱性が確認され、修正版が公開されました。当該脆弱性(CVE-2022-22965)の脅威度を示すCVSS(v3)の値が10点満点中9.8と極めて高く、また3月31日の時点で既に脆弱性のExploitコード(攻撃用のコード)が出回っており、インターネット上の活動が報告されていた(※2)ことも相まって話題になりました。

※ 2:本脆弱性に関連したスキャンは世界中で確認報告が挙がったものの、具体的な被害報告は確認されていません。

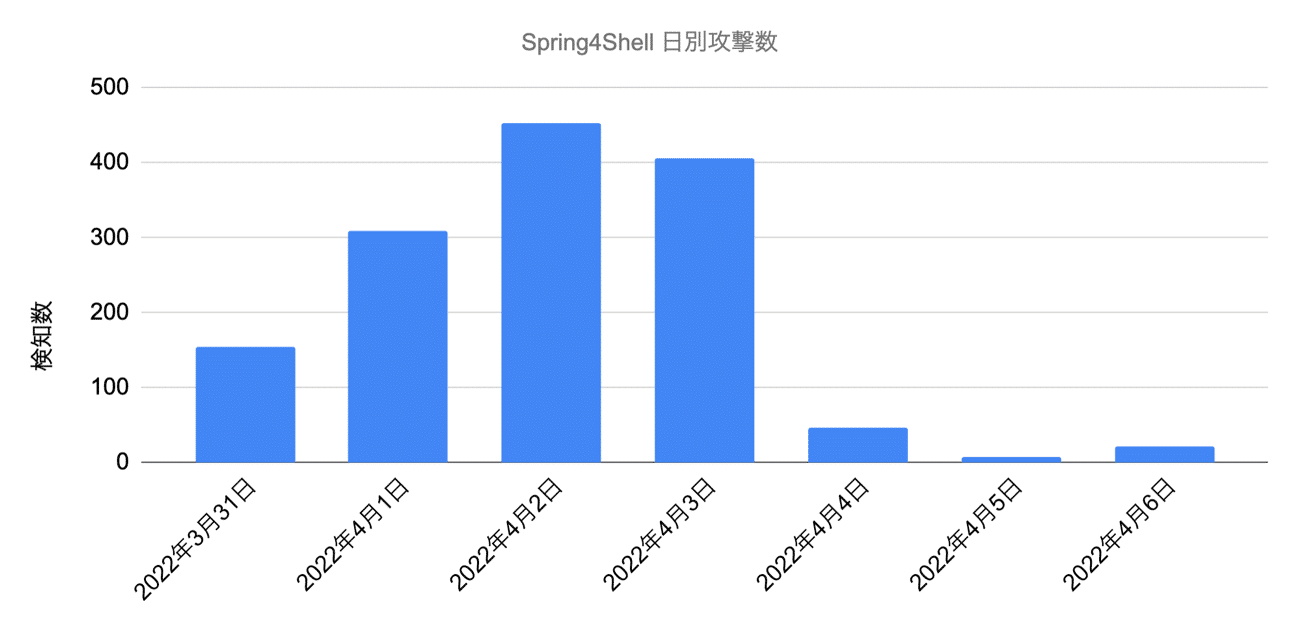

3月31日から4月6日までの当社の当該検知結果では、3月31日から4月3日にかけてが最も多く、検知数が400件を超える日もありました。それ以降はかなり減少しているものの、引き続き対策が必要です。下記アップデートの実施をはじめとした脆弱性への対策とともに、攻撃の影響を受けていないか調査することを推奨します。

〈脆弱性に対処できるバージョン(※3)〉

– Spring Framework 5.2.20以上(Spring Framework 5.2ユーザ)

– Spring Framework 5.3.18以上(Spring Framework 5.3ユーザ)

– Spring Boot 2.5.12以上(Spring Boot 2.5ユーザ)

– Spring Boot 2.6.6以上(Spring Boot 2.6ユーザ)

※ 3:以下の要件を満たしている場合、本脆弱性を悪用したサイバー攻撃を受ける可能性があります。

– 実行環境がJDK 9またはそれ以上

– サーブレットコンテナとしてApache Tomcatを利用している

– WARとしてパッケージ化している

– Spring Web MVC(※ 4)とSpring WebFlux(※ 5)との依存関係がある

※ 4:Spring Web MVC:Webアプリケーションを簡単に作るための機能。アノテーションコントローラを使用するブロッキングな処理でアプリケーションを開発する。

※ 5:Spring WebFlux:Webアプリケーションを簡単に作るための機能で、リアクティブプログラミングによってノンブロッキングで非同期なアプリケーションを開発する

(上記の※ 4と※ 5との大きな相違点は「ロジックの記載方法」と「リクエストの処理に使用するスレッドプールの仕組み」の2点)

なお、CVE-2022-22963:Spring CloudのRCE脆弱性についても既に公表されていますが、こちらはSpring Cloudにかかる脆弱性、ホストまたはコンテナ上で任意のコードを実行可能、クラウド環境のサーバレス機能にも影響を与える可能性があるというもので、Spring4shellとは別の脆弱性です。

ゴールデンウィーク中のサイバーセキュリティ対策

〜長期休暇前にぜひ事前の対策を!〜

ゴールデンウィークのような長期休暇期間は、多くの組織・団体でシステム管理者が長期間不在になり、有事の際に迅速な対応が取れないケースが生じやすくなっています。また、PC等を起動しない期間が長くなりOSや利用ソフトウェア等のアップデートが行われないため、休み明け業務を再開する際にウイルス等に感染する恐れもあります。

現在国際情勢が不安定であることも踏まえると、Emotetをはじめとした攻撃に対しても引き続き警戒することが重要です。

被害を最小限に抑えるべく、ゴールデンウィーク前後に従業員への対応通知を設定するなど事前の対策をお勧めします。

※IPA:長期休暇における情報セキュリティ対策

この記事と一緒に読まれています

-

Apache Log4j2のRCE脆弱性(CVE-2021-44228)への攻撃と検知状況(2021/12/20状況)

2021.12.22

セキュリティ対策

-

2022.03.02

調査レポート

-

2019.12.10

セキュリティ対策