セキュリティ用語

サイバーセキュリティに関連したキーワードとしてSOC(ソック)というキーワードを耳にしたことがあるでしょうか。サイバーセキュリティ対策のための組織というところまではご存知の方も多いでしょう。

SOCは「Security Operation Center(セキュリティ・オペレーション・センター)」の略です。企業や組織のインフラやシステムなどを監視・分析し、サイバー攻撃の検出・通知を行います。

SOCは自組織のセキュリティを守る組織である場合と、他組織に向けたSOCサービスの提供などの形態をとります。昨今、企業のセキュリティ対策の重要性が強く認知され、SOCを構築する企業は増加傾向です。

今回はSOCとは、どのような組織なのか、その具体的なセキュリティ監視の仕組みについて、基礎となる知識を解説します。

目次

-

企業のセキュリティ監視を行う組織:SOCとは?

-

SOCが必要とされている要因とは

-

社内にSOCを立ち上げる際の課題点

-

SOCの業務とは

-

SOCとCSIRTとの違い

-

SOCの仕組み

-

SOC構築時のポイント

-

SOCのアウトソーシング

-

SOCに関するキーワード

-

クラウド型のWAFサービス

企業のセキュリティ監視を行う組織:SOCとは?

SOCはSecurity Operation Center(セキュリティ・オペレーション・センター)の略称です。企業や組織に向けたサイバー攻撃の検出や分析を行い、的確なアドバイスを提供する役割を担う部門や専門組織を意味します。

その業務の特性上、SOCは外部の企業に委託されるケースも多く見られます。情報セキュリティに関する高い技術スキルが必要とされ、知識のアップデートを欠かさず、さらには24時間365日の監視体制を必要とされる場合が多いことなどがその要因です。

一方自社で運用リソースをまかなうことができるほど規模の大きな企業は、組織内にSOCを設置しプライベートSOCを構築します。

SOCが必要とされている要因とは

SOCが必要とされる大きな要因として、企業や組織のIT活用の多様化があげられます。サーバやパソコンだけではなく、仮想デスクトップ、スマートフォン、タブレットといったさまざまな特徴を持った端末を使って、企業のITシステムに接続して仕事を行うことは一般的になりました。リモートワークもその一端です。

ITインフラに注目すると、LANで構成されたクローズドな環境だけでなく、クラウド環境の活用が広がっていることも、情報セキュリティに関する重要性が高まる要因の一つです。いわゆる混在環境となった場合には、組織のIT活用の隅々まで目を配るだけでも難易度が高まります。

これらのシステム環境や端末の多様化は、業務において利便性を提供し、業務効率の向上や品質向上などをもたらしてくれます。しかし、その一方で常に外部のネットワークとの接続、通信が行われるというリスクも持っています。

多様化した環境、端末を狙い、サイバー攻撃も多種多様化が進んでいます。ネットワークの先の世界中のサイバー犯罪者から、あらゆる手段を使って狙われるリスクが発生しているともいえるのです。

これらのサイバー攻撃への対処として、ウイルス対策ソフト・ファイアウォール・IPS/IDS・WAFなどが存在しており、多くの組織で導入が進んでいます。しかし、これらの対策を行ったとしても、サイバー犯罪者は新たな攻撃方法を探し続けるため、加えて24時間365日の監視へのニーズが高まっています。

このサイバー攻撃からの監視業務を担う組織がSOCです。サイバー攻撃はあらゆる組織が対象となり得ること、その被害は甚大となる場合があることなどから、情報セキュリティ対策は多くの組織、企業にとって重大な課題であり、SOCの需要が高まりを見せています。

社内にSOCを立ち上げる際の課題点

サイバー攻撃を監視するSOCについての必要性は強く認識されているものの、実際にSOCを立ち上げようとした場合には、いくつかの点が課題となります。

一つはSOCの業務が24時間365日サイバー攻撃の監視を絶え間なく続ける必要があることです。運用リソースの確保は簡単ではありません。

サイバー攻撃を監視するための手法も様々であり、利用するセキュリティ対策サービスが複数に渡るケースもよくあることです。これらの手法やサービスを理解し、利用できる人材でなければ企業のセキュリティを守り切ることができません。

このようにSOCの運用を行うには、インシデントの解析も可能なセキュリティに特化した技術者が複数必要となります。しかし、日本国内ではセキュリティ人材は不足しており、セキュリティに特化した人材の十分な確保はなかなか難しいでしょう。

参考:総務省「我が国のサイバーセキュリティ人材の現状について」

SOCの業務とは

SOCはセキュリティ機器、ネットワーク機器、端末のログや通信パケットを定常的に監視し、発生した事象を分析します。セキュリティ機器にはファイアウォールやIPS/IDS、WAFなどが該当します。

この監視と分析により、脅威となるインシデントの発見、特定、連絡(エスカレーション)を行う役割を持ちます。その際には、インシデントの影響範囲を調べ、あらかじめ想定されたリスクや指標に基づいて、 インシデントを評価することも業務に含まれます。

近年では、監視、分析のためのツールとしてAIを用いたサービス、プロダクトが登場するなどセキュリティ監視に関する技術は著しく進展しています。新たなテクノロジーを導入して効率的に業務を行うことも、SOCには重要視されます。

SOCとCSIRTとの違い

SOCと同様にセキュリティ関連の組織として、CSIRTがあります。

CSIRT(シーサート:Computer Security Incident Response Team)も情報セキュリティのための監視や分析などを行う組織です。SOCとの違いは、CSIRTではインシデントが発生した場合の対応を重視していることです。これに対し、 SOCは脅威となるインシデントの検知そのものを重視しているという特徴があります。

SOCの仕組み

SOCにおけるセキュリティの監視では、デバイスのログをチェックします。対象となるデバイスの例として、以下があげられます。

・ファイアウォール

・IDS・IPS

・WAF

・ウイルス対策ソフト

・Webコンテンツフィルター

〇ネットワーク機器

・ルーター

・スイッチ

・ブリッジ

・アクセスポイント

・ハブ

〇サーバ

・メールサーバ

・Active Directoryなどの認証サーバ

・プロキシサーバ

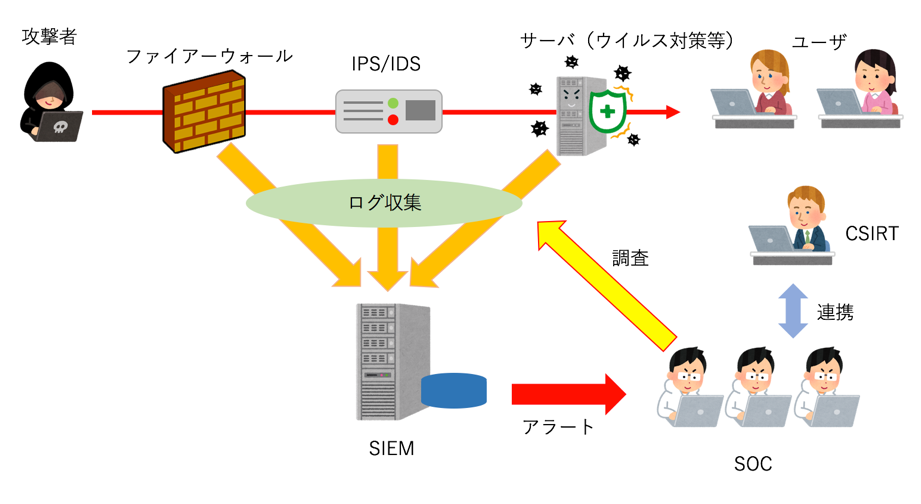

これだけのデバイスのログを1つ1つ監視しては非効率的です。そこで、SIEM(シーム:Security Information and Event Management)というシステム(ツール)を利用して、ログを集約します。そしてSIEMに検知対象の異常なイベントのルールを定義しておきます。この定義に該当したログが発生すると、SIEMは自動的に異常を検知してアラートをSOCに通知します。SOCはアラートをもとに、どのような異常が発生してどのような影響があるのかを調査します。

調査の結果、実際のサイバー攻撃やその被害が発生している場合は、セキュリティインシデントと認定してCSIRTなどの組織に連絡します。その後はCSIRTが主体的にインシデント対応を行います。

※インシデント検知後の対応の流れについては一例であり、組織の体制によって変わります。

SOCとCSIRTとの違い SOCの仕組み SIEM(Security Information and Event Management)

SOC構築について

自社でSOCを構築する場合には、最初にSOCのミッションや責任範囲を明確に定義します。それを踏まえて、SOCをサポートするための手順、プロセスの明文化、監視対象、データタイプの決定、人材確保、イベントの管理といったポイントについて決めていきましょう。

SOCを構築するポイントをまとめると、以下となります。

・SOCの定義 ― SOCの任務、責任範囲を設定

・プロセスの決定 ― SOCをサポートするのに必要なテンプレート、手順、プロセスを特定し明文化

・環境の理解 ― 監視する対象、SIEM活用事例およびSOCが受信するデータのタイプを決定

・顧客の特定 ― SOCに対する顧客と関係を決定

・SOCの人材確保 ― サポート時間と、シフトにより必要となるスタッフを定義

・イベントの管理 ― SOCが受信するイベントの分類、割り当ておよび優先順位付け

・ITIL※の活用 ― ITILのコアコンポーネントを理解して、SOCを効果的かつ継続的に運営

※ITIL:ITサービスマネジメントのベストプラクティスをまとめたフレームワークであり、ITサービスマネジメントの業界標準として広く認知されています。

SOCのアウトソーシング

先にも触れましたが、セキュリティ人材は日本国内において不足している状況です。その背景には労働人口の減少を根本原因としたIT人材の不足、セキュリティ技術に関する教育コストなどがあげられます。

参考:総務省「我が国のサイバーセキュリティ人材の現状について」

IT人材、セキュリティ人材の不足により、企業にとってセキュリティ人材の即時の確保、育成は容易ではありません。また、SOC従事者のキャリアパスの提示、適切な評価、動機づけなどの人事面での課題も整理されていない状況です。

これらの事情から、自社でSOCを組織し、効果的かつ継続的に運営することは、多くの企業にとってはハードルが高く、実現に至らない大きな理由となっています。

そこで注目されているのが、SOCの機能を外部にアウトソースするSOCサービスです。SOCサービスでは、サービス提供者のデータセンターにセキュリティ機器を設置します。それらの機器やサーバから送られてくるセキュリティアラートやセキュリティログを、専門のセキュリティオペレーターとアナリストが24時間365日の体制で監視・分析し、異常を検知してインシデントに迅速に対応します。

企業や組織のセキュリティ向上に向けて、SOCなどの組織の導入が必要なフェーズとなってきています。企業の規模や、実際に運用可能な人材量によって、自社でSOCを運用するか、アウトソーシングで運用するかを決めると良いでしょう。

知っておきたいSOCに関するキーワード

SOCに関するキーワードとして耳にするのが、「プライベートSOC」、「ディープSOC」です。これらについて、整理しておきましょう。

・プライベートSOC

企業または組織によって、自企業、自組織に向けて構築したSOCのことです。SOCサービスの提供者によるサービスではなく、コストはかかりますが柔軟な対応が可能なことを特徴としています。

・ディープSOC

サーバ、OS、データベースなどのログ監視・分析を行うSOCです。顧客の情報など機密情報が対象に含まれます。かつては、セキュリティ機器、ネットワーク機器などの監視とは区別されていましたが、近年ではその境界は薄まりつつあります。

クラウド型のWAFサービス

WAFはWebアプリケーションへの攻撃を検知、防ぐための対処として有効です。クラウド型のWAFサービスであればルールの更新などをアウトソースできるという利点があります。

クラウド型WAF「攻撃遮断くん」は、低価格かつ簡単に運用できるWebセキュリティ対策の有効な選択肢の一つです。この機会にWAFの導入も選択肢としてご検討してみてはいかがでしょうか。

(WAFについてこちらで詳しく解説)

Webアプリケーション側のシステム変更不要のため、最短1営業日から導入でき、ユーザー側での運用は一切必要ありません。低価格で簡単にWebアプリケーションのセキュリティを高めることができます。

「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。

(2017/6/15 執筆、2019/1/10 修正・加筆、2021/7/20 修正・加筆、2022/1/21 修正・加筆)

この記事と一緒に読まれています

-

『サイバーセキュリティ経営ガイドライン Ver2.0』の概要。Ver.1.1との違いとは?

2020.03.21

セキュリティ対策

-

2019.11.01

用語集

-

2019.11.19

用語集

-

2020.01.31

セキュリティ対策

-

クラウドとオンプレミスの違いとは?メリットとデメリットを知って有効に活用しよう。

2019.06.05

セキュリティ対策

-

2020.01.23

用語集