日々増加するサイバー攻撃は企業規模を問わず深刻なリスクとなり、その手法も年々巧妙化しています。特にWebサイトやアプリケーションを標的とした攻撃は、顧客データの流出や業務停止など甚大な被害をもたらす可能性があります。

こうした脅威から企業を守るために重要なセキュリティ対策の1つが「WAF(Web Application Firewall)」です。

本記事ではWAFとは何か、その仕組みや導入メリットや主な特徴について解説します。

日々増加するサイバー攻撃は企業規模を問わず深刻なリスクとなり、その手法も年々巧妙化しています。特にWebサイトやアプリケーションを標的とした攻撃は、顧客データの流出や業務停止など甚大な被害をもたらす可能性があります。

こうした脅威から企業を守るために重要なセキュリティ対策の1つが「WAF(Web Application Firewall)」です。

本記事ではWAFとは何か、その仕組みや導入メリットや主な特徴について解説します。

WAF(読み方:ワフ、Web Application Firewall)とは、Webサイトやアプリケーションに届く悪意のある通信をリアルタイムに検知・遮断し、不正アクセスや改ざんから守る、アプリケーション層に特化したセキュリティ対策です。

情報処理推進機構(IPA)が公表した2024年度調査※1によると、サイバー攻撃を受けた企業の被害状況として、

・22.9%が「Webサイトのサービス停止、または機能が低下させられた」

・16.5%が「業務サーバのサービス停止、または機能が低下させられた」

と報告されています。また、サイバー攻撃の手口に関しては、19.8%が「取引先やグループ会社等を経由して侵入」と報告されており、サイバー攻撃がサプライチェーン全体に影響を及ぼしている実態が明らかになっています。

このような実態から、WAFの導入は企業規模を問わず、すべての企業にとって不可欠なセキュリティ対策といえます。実際に、業界によっては企業間取引においてWAFの導入がセキュリティ要件として規定されているケースもあります。

※1:出典:独立行政法人情報処理推進機構 「2024年度中小企業等実態調査結果」

WAFは、アプリケーション層を狙ったサイバー攻撃を防ぐことができます。ここでは、WAFで防御可能な代表的な4つの攻撃手法をご紹介します。

SQLインジェクションとは、悪意あるSQLコードをWebサイトの入力欄(検索窓やお問い合わせフォーム)に挿入し、データベースに不正にアクセスする攻撃手法です。

攻撃者はこの手法を用いて、顧客情報や機密データを盗み出したり、データベースを破壊したりします。

WAFは、こうした不正なSQL構文を含む通信パターンを検知し、該当するリクエストをブロックすることでデータベースを守ります。

XSS攻撃は、悪意あるJavaScriptコードをWebページに埋め込み、ユーザーのブラウザ上で実行させる手法です。

この攻撃は、クッキー情報の窃取(セッションハイジャック)や偽サイトへの誘導などを目的に行われます。

WAFは、ユーザーから送信されたデータを監視し、悪意あるスクリプトの有無を検知・遮断することでXSS攻撃を防ぎます。

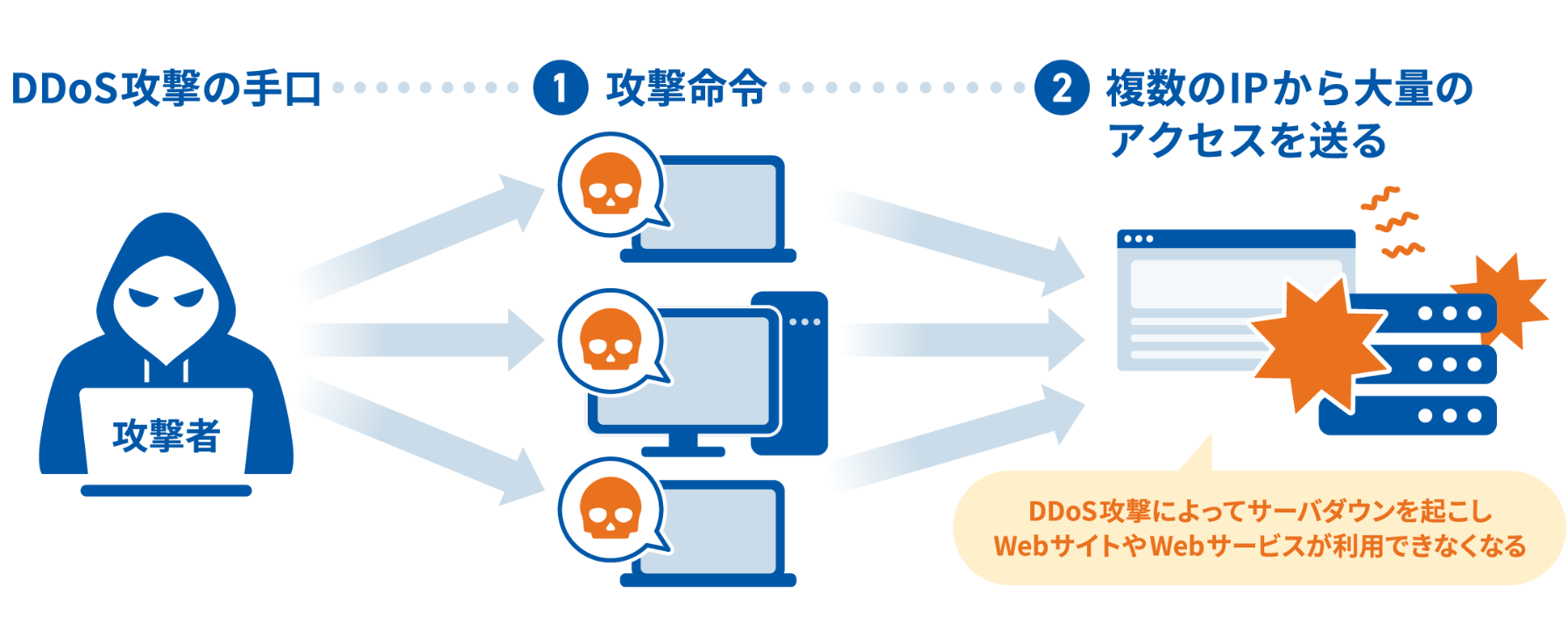

DDoS(読み方:ディードス、Distributed Denial of Service attack)は、短時間に大量の HTTP/HTTPS リクエスト を送りつけ、サーバのCPUやバックエンドデータベースのリソースを枯渇させて、サービス停止に追い込む攻撃です。

WAFは、通常とは異なる大量アクセスを検知・遮断することでDDoS攻撃を緩和することができます。

ただし、すべてのWAFサービスがDDoS攻撃に対応しているわけではないため、導入前にしっかりした確認や検証が必要です。

ブルートフォースアタックとは、ログインページに対して総当たりでIDとパスワードの組み合わせを次々に試みる、強引な突破手法です。

WAFは、短時間に大量のログイン試行が行われた場合、それを不審なアクセスとして検知し、そのアクセスをブロックすることで、ブルートフォースアタックを防ぐことができます。

WAFは、受信した通信をどのように解析し攻撃かどうかを判断しているのか、本章ではその内部動作について解説します。

WAFの中核を担うのが「シグネチャ」と「ルール管理」システムです。

シグネチャとは、既知の攻撃パターンを検出するための定義セットを意味します。WAFは受信したHTTP/HTTPSリクエストをこのシグネチャと照合し、アクセスを許可すべきかブロックすべきかを判断します。

そのため、シグネチャはWAFの要と言っても過言ではありません。

効果的なWAF運用には、シグネチャの適切なルール管理が不可欠です。最新の脅威に対応するためには、シグネチャを常に最新の状態に保つ必要があります。

クラウド型WAFでは、このシグネチャ更新が自動化されており、運用の負担を大幅に軽減できる点がメリットです。

WAFが攻撃を検知・防御する仕組みには、大きくわけて「ブラックリスト方式」と「ホワイトリスト方式」の2種類があります。

ブラックリスト方式は、あらかじめ登録された既知の悪意あるリクエストパターンと照合し、一致する通信をブロックする方式です。新しい攻撃手法への対応にはシグネチャの更新が必要ですが、幅広い攻撃に対して効率的に防御できるため、多くのWAFサービスで採用されています。

一方、ホワイトリスト方式は、正規のリクエストパターンのみを許可し、それ以外の通信はすべてブロックする方式です。未知の攻撃にも対応できる高いセキュリティレベルを実現できますが、正規のリクエストまで誤ってブロックしてしまう「誤検知」のリスクがあります。

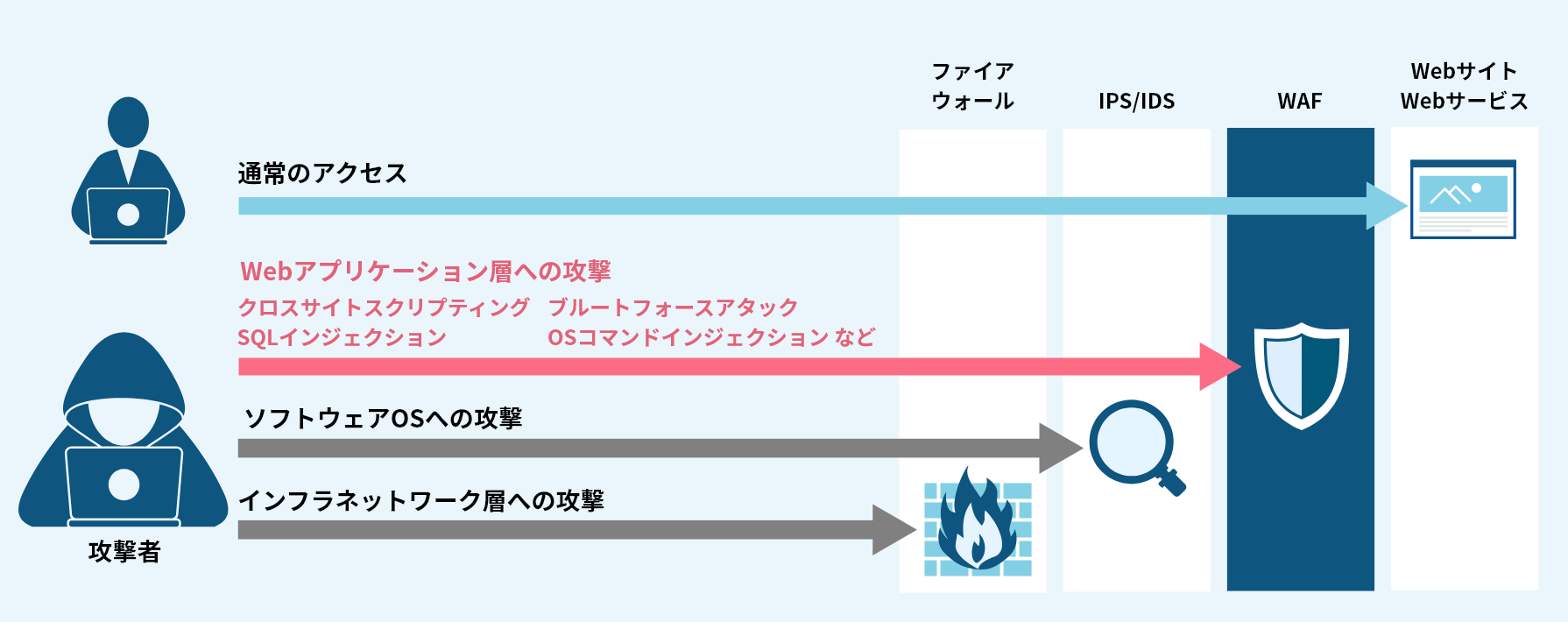

インターネット上のWebサービスは、大きく分けて「ネットワーク層」「OSミドルウェア層」「アプリケーション層」の3つの主要な階層で構成されています。

サイバー攻撃の手法は階層ごとに異なり、それぞれに対する防御手段も異なります。

そのため、各層に専用のセキュリティ対策を講じる多層防御を構築することが、より強固なセキュリティ対策につながります。

ここでは一般的なセキュリティツールの役割とWAFの位置づけについてご紹介します。

従来型のファイアウォールはネットワーク層で動作し、IPアドレスやポート番号に基づいて通信をを制御・遮断します。

そのため、Webアプリケーション上で発生する攻撃(SQLインジェクションやXSS)を防ぐことはできません。

IDS(不正検知システム)は、ネットワークトラフィックを監視し、不審な挙動やセキュリティポリシー違反を検出してアラートを発します。

主な目的は「監視」であり、通信を遮断する機能はありません。

IPS(不正防御システム)は、ネットワークトラフィックをリアルタイムで監視し、OSやミドルウェア層に対する攻撃を防ぎます。従来のファイアウォールでは検出できない高度な攻撃を防ぎますが、アプリケーション層の攻撃を防ぐことはできません。

WAFはアプリケーション層で動作し、アプリケーションへの通信の中身を一つひとつ詳細にチェックし、SQLインジェクションやクロスサイトスクリプティング(XSS)など、Webアプリケーションの脆弱性を狙ったサイバー攻撃を検知・遮断します。

つまり、Webサイトへの不正アクセスなどサイトやアプリケーションに対する攻撃を防ぐことができます。

CDNは、Webサイトやアプリケーション、動画、ゲームなどの様々なデジタルコンテンツを各地のエッジサーバにキャッシュ(一時的に保存)し、ユーザーに最も近い拠点から効率的に配信する仕組みです。

サーバへのアクセス負荷分散を目的に導入するツールであり、本来はセキュリティサービスではないですが、副次的にDDoS攻撃を緩和しサーバダウンを回避する効果が期待できます。

ただし、CDN単体ではアプリケーション層の攻撃(SQLインジェクションなど)を防ぐことはできません。

かつては「社内ネットワーク=安全」という境界防御が前提でした。

しかし、リモートワークやクラウドサービスの利用が一般化した今、その前提は崩れています。

新たなセキュリティモデルとして注目されているのがゼロトラストです。これは「never trust, always verify(決して信用せず、常に検証せよ)」を基本原則とし、すべての通信を前提なく評価するモデルです。

ゼロトラストでは、WAFを各サービスの入口に配置し、あらゆる通信リクエストを個別に検証します。攻撃手法が多様化・高度化する中で、アプリケーション層の防御を担うWAFの役割がますます重要になっています。

企業の規模やシステム構成、求められる運用体制によって最適なWAFの種類は大きく変わります。本章では アプライアンス型・ホスト型(ソフトウェア型)・クラウド型それぞれの特徴を整理し、導入費用や運用コスト、保守負荷を軸にメリットとデメリットを比較します。

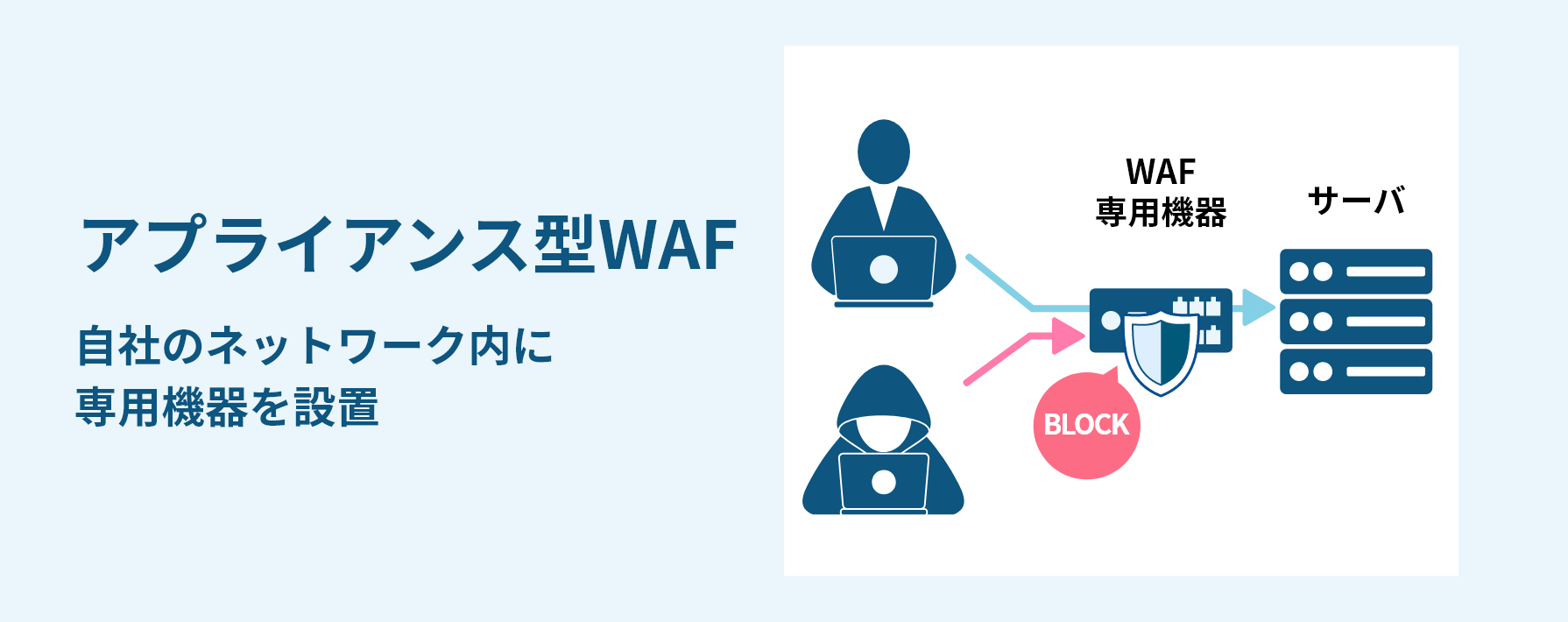

アプライアンス型WAFは、専用のハードウェア機器として提供される形態です。サーバルーム等に物理的に設置し、ネットワーク機器と接続して利用します。

専用ハードウェアによる高速処理が可能なため、大規模サイトでも遅延が少ないなど高いパフォーマンスを発揮する点が特長です。

一方で、導入コストが高額になる傾向があり、さらに運用には高度なセキュリティの専門知識を持つ専門人材が必要です。

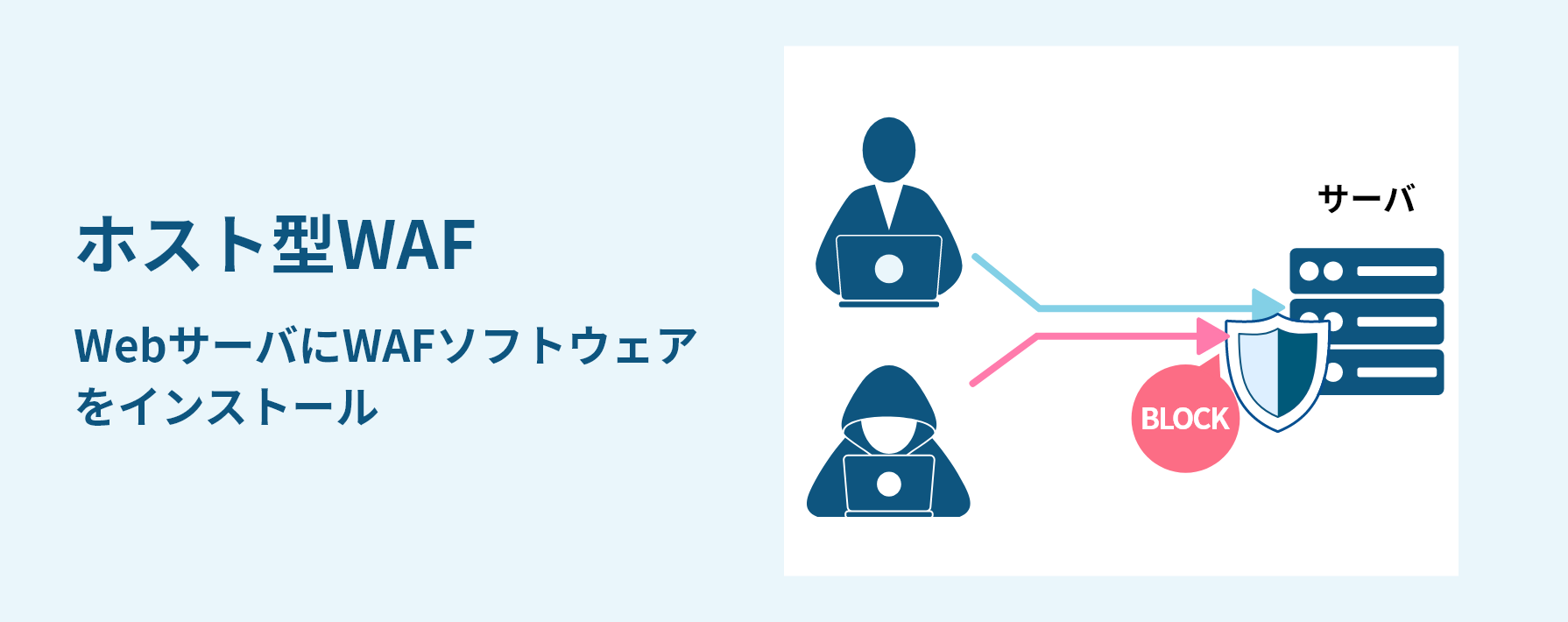

ホスト型(ソフトウェア型)WAFは、自社のWebサーバにベンダーの提供するソフトウェアをインストールして運用するWAFです。

Webサーバソフトウェア(Apache、Nginxなど)と直接連携でき、比較的低コストで導入が可能です。

ただし、WAFがサーバ内で動作するため、通信の検知や遮断処理によってサーバ自体に負荷がかかります。

また、複数のWebサーバを運用している場合は、各サーバごとにWAFを設置する必要があるためコストが増大する可能性があります。

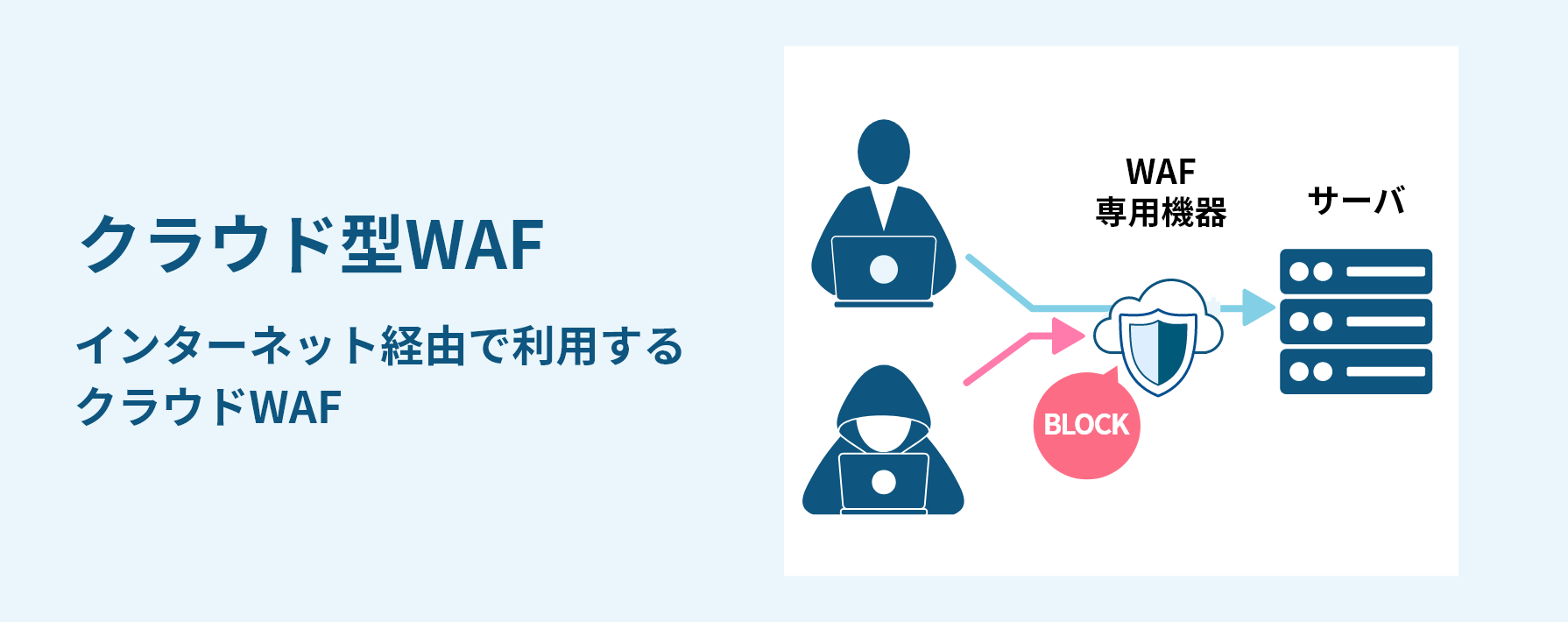

クラウド型WAFは、インターネット経由で提供されるサービス型のWAFです。DNSやプロキシの設定変更だけで導入できることが特徴です。

導入が容易である、シグネチャがベンダーにより自動で更新されるため運用工数が少ない、少額で導入できるなどのメリットがあります。

専任のセキュリティ人材を確保できない、運用コストや初期費用を抑えつつも高度なセキュリティ対策を実現したい企業様に適しています。

ただし、WAFサービスによって防げる攻撃の種類や機能に差があるため、導入前に導入実績や信頼性の高いサービスをしっかり確認して、選定することが望ましいです。

WAFの効果を最大限発揮するためには導入後の運用が不可欠です。

しかし、セキュリティ専任人材の不在や日々進化するサイバー攻撃手法のキャッチアップ、シグネチャの更新などの課題が存在します。

ここでは特徴的な課題であるシグネチャの更新と誤検知についてご紹介します。

WAF運用における最大の課題の一つが「シグネチャ更新と誤検知のバランス」です。

セキュリティを強化するために厳格なルールを設定すると、正規のアクセスまで遮断してしまう「誤検知(フォルスポジティブ)」が増加する傾向があります。

このような運用上の課題から、シグネチャの適切なチューニングをベンダーに任せることができるクラウド型WAFが近年注目を集めています。

出典:デロイト トーマツ ミック経済研究所「外部脅威対策ソリューション市場の現状と将来展望 2024年度」

攻撃遮断くんは月額1万円から導入でき、累計導入サイト20,000以上の実績を持つクラウド型WAFです。

導入コストや運用負荷が少ないため、攻撃遮断くんは企業規模問わず多種多様な企業が導入しています。

レンタルサーバ、オンプレミス環境、クラウド環境など様々なサーバ環境に導入可能。

環境によって導入時に必要な要件が異なりますのでお気軽にお問い合わせください。

1サイト10,000円から導入でき、運用費用を抑えてWebサイトのセキュリティ対策が可能です。

小規模のサイトや業務アプリケーションなどトラフィックが少ないサイトにもご利用いただきやすい価格で導入可能です。

攻撃遮断くんは累計導入サイト数20,000以上、業種・業界を問わず幅広く利用されており、国内クラウドWAF市場で売上シェアNo.1*の実績を誇ります。

東京証券取引所グロース市場に上場している株式会社サイバーセキュリティクラウドが開発・提供しています。

導入後も安心のサポート体制を構築しています。

専任のサポートチームが対応するため、専門知識がなくとも効果的なWAFの運用が可能です。

攻撃遮断くんは最短1日から導入可能です。

サイト公開が差し迫っているような状況でも即時ご利用いただけます。

攻撃遮断くんのサービス詳細は以下からご確認いただけます。

Webサイトのセキュリティをご検討の方はぜひ参照ください。

ご利用お申し込み、お見積り依頼、

Webセキュリティに関する相談はこちらから!