WAFというセキュリティソリューションを知っていますか?PC・モバイル端末・インターネットが普及したことで、私たちはごく当たり前にオンラインサービスに囲まれるようになりました。

こうしたなかで、オンラインサービスへのサイバー攻撃が始まり、その被害が深刻化しています。

特定非営利活動法人日本ネットワークセキュリティ協会が公表した「2018情報セキュリティインシデントに関する調査報告書」によると、Web経由での個人情報漏えい人数は561万3,797人にのぼります。

このようなオンラインサービスへのサイバー攻撃を未然に防ぐには、WAF(Web Application Firewall)が有効なセキュリティ対策の一つです。多くの企業でWAFを取り入れようとする動きが顕著です。

これまでのセキュリティ対策と異なる部分はどこにあるのでしょうか?

今回はWAFの機能など基本的な仕組みをご紹介します。

Webアプリケーションの脆弱性を突いた攻撃からWebサイトを守るためのセキュリティ対策です。

SQLインジェクションやクロスサイトスクリプティング(XSS)など、FW(ファイアウォール)やIPS/IDS(不正侵入防止システム/不正侵入検知システム)では守ることが出来ない攻撃を検知・遮断することができます。

目次

-

WAFとは

-

WAFの必要性

-

WAFの基本的な機能とは

-

脆弱性を改修できない状況でもWAFの機能で対策ができる

-

WAFとファイアウォール、IPS/IDSの違い

-

4種類のWAFのメリットとデメリット

-

クラウド型WAF「攻撃遮断くん」の特徴

-

まとめ

WAFとは

WAFは、Web Application Firewallが正式な名称です。ファイアウォールの一種でWebアプリケーションの脆弱性を悪用した攻撃から、WebサーバやWebサイトを保護するセキュリティ対策です。

エンドユーザーとWebサーバ間の通信を監視し、シグネチャ (不正な値・通信パターンを定義するルール)に一致した通信を攻撃と判断しブロックします。

WAFは一般的なファイアウォールとは異なり、通信の中身までチェックできるため、SQLインジェクションのようなサイバー攻撃からWebサーバ・Webサイトを保護するのに適しています。

WAFの必要性

WAFが必要とされているのは、Webアプリケーションに脆弱性か存在しているからです。

通常のパソコンや企業のハード機器にあるシステムとは違い、Webアプリケーションは常にネット上に晒されています。そのため従来のセキュリティ対策の多くが、Webアプリケーションに用いると効果が弱くなります。Webアプリケーションの要件定義・設計・コーディングの段階で脆弱性を作り込まないセキュプログラミングが実現できれば、脆弱性を悪用した攻撃を受けることはありません。しかし、限られた開発予算とスケジュールの中で脆弱性を作り込まないというのは困難と言えます。

2020年1月にIPA (独立行政法人情報処理推進機構) が公開している資料 (※1) によると、2019年にIPAが受理したWebサイトの脆弱性の中で、クロスサイトスクリプティングとSQLインジェクションだけで約70%を占めているというデータがあります。有名な脆弱性であるにもかかわらず、多くのWebアプリケーションには未だに脆弱性が含まれているのが現実です。

WAFはネット上にあるWebアプリケーションの前面に設置される形になり、Webアプリケーションにつながるアクセスや侵入をすべて詳細にチェックし、不正と判断したものはシャットアウトします。

そのためWAFを導入することで、たとえWebアプリケーションに脆弱性が含まれていてもサイバー攻撃を受けるリスクを抑えることができます。

WAFの基本的な機能とは

ブラックリスト(シグネチャ)型

ブラックリスト方式は、シグネチャ (ブラックリスト)と一致している通信をブロックするもので、一般的にベンダーが提供するWAFはブラックリスト方式が主流です。ブラックリストは既知の攻撃パターンをベースに作成しているため、攻撃パターンの定期更新が大切です。また、パターンに一致しない疑わしい通信は通過させてしまうこともあります。

ホワイトリスト型

ブラックリストと対極にあり、正常な通信パターンを定義したもので、正常な通信以外は不正な通信としてブロックします。正常な通信を定義することが難しく、ブラックリスト方式よりもはるかに運用に負荷がかかります。

脆弱性を改修できない状況でもWAFの機能で対策ができる

WAFを導入することでサイバー攻撃を未然に防ぐ「事前対策」、サイバー攻撃が行われた後に被害を最小限に抑える「事後対策」の2つの効果が期待できます。

事前対策

「Webアプリケーションを直接管理できず脆弱性の改修が困難」「直接管理できても改修できる技術者がいない」「Webアプリケーションの改修を開発会社へ依頼しなくてはならない」このようなケースにおいて、WAFを導入することでサイバー攻撃の被害を事前に予防することができます。

事後対策

Webアプリケーションの脆弱性を悪用されサイバー攻撃を受けてしまった際、それ以上の被害が出ないよう早急に手を打たなくてはなりません。攻撃が行われた原因が解消されるまではサービス停止しなくてはなりませんが、サービス停止による機会損失は利益に直結する問題です。サイバー攻撃の被害を最小限にとどめ、原因究明・改修までの期間の応急対策としてWAFの導入は有効です。

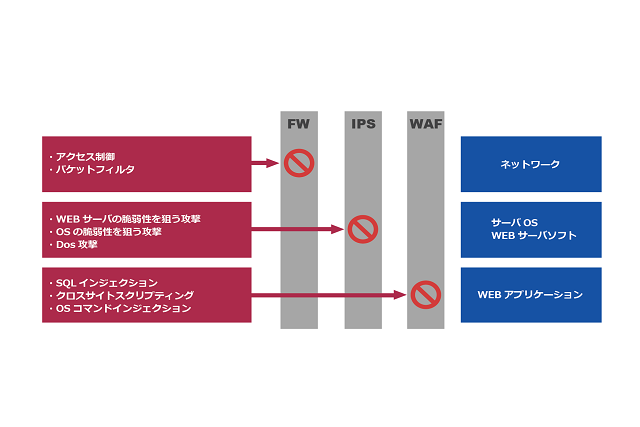

WAFとファイアウォール、IPS/IDSの違い

WAFとネットワークセキュリティのファイアウォールの違い

ファイアウォールは、ネットワーク層を保護するセキュリティ対策です。社内向けのシステムなどの内部ネットワークへ侵入するような攻撃に対して有効で、パケットフィルタとアクセス制御によって外部からの攻撃から保護します。しかし、ファイアウォールを導入している場合でも、http(80番)/https(443番)で通信するWebサイトへのサイバー攻撃を防ぐことは出来ません。

一方、WAFはWebアプリケーション層を保護するセキュリティ対策です。企業が提供するWebサイト・Webサービスといった外部公開するサービスへの攻撃に対して有効です。http/https通信の中身をチェックし不正な通信を判断するため、ファイアウォールでは防ぐことができないSQLインジェクションやクロスサイトスクリプティングといったWebアプリケーション層への攻撃にも有効なセキュリティ対策です。

WAFとIDS/IPSの違い

IDS/IPS(不正侵入検知・防御システム)はミドルウェア層を保護するセキュリティ対策です。WAF同様にシグネチャを使用して攻撃かどうかを判断しますが、WAFのようにWeアプリケーション層を保護することはできません。IDS/IPSを導入することで、ファイアウォールだけで対策するよりもセキュリティが強化されます。

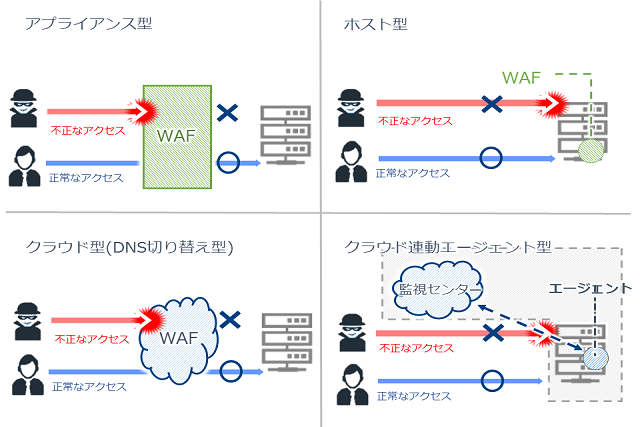

4種類のWAFのメリットとデメリット

WAFには、アプライアンス型、ホスト型、クラウド型(DNS切り替え型)、クラウド連動エージェント型の4種類あります。

ネットワーク上の位置に機器を設置するアプライアンス型(ネットワーク型)WAF

エンドユーザーとWebサーバ間のネットワーク上の位置に機器を設置するタイプのWAFです。

■メリット

保護するサーバ台数や性能に依存しないため、保護するサーバ台数が多い場合はコストメリットがあります。

■デメリット

ハードウェア購入やシステム再構築となどで初期費用が高額です。また、ネットワークの変更やシグネチャのカスタマイズなどの複雑さから、専任技術者による運用が必要です。

Webサーバにソフトウェアをインストールするホスト型WAF

WebサーバにソフトウェアをインストールするタイプのWAFです。

アプライアンス型よりも低価格で導入できます。

■メリット

アプライアンス型と比較すると、ハードウェア購入が必要ないため初期費用が低価格です。

■デメリット

Webサーバの台数分ソフトウェアが必要なため、サーバ台数が増加するほどコストが増加します。

また、攻撃を検出する際や遮断をする際にサーバへ負荷がかかり、サービスのパフォーマンスが低下する恐れがあります。

クラウド型(DNS切り替え型)WAF

クラウド型WAFはインターネット経由でサービスとして導入するタイプです。

2つのWAFに比べ低価格かつ簡単に導入できます。

■メリット

専用ハードウェアの購入やシステム変更不要なため、低価格で導入可能です。

DNS変更だけで導入でき、運用はベンダーが行うためWAF導入するにあたりユーザー側で手間にかかる作業はありません。

■デメリット

保護するサイト数・トラフィック量が増加するほど月々の料金が高額になります。

また、ユーザーレスポンスの低下や導入サービスの稼働に影響が出る可能性があります。

クラウド連動エージェント型WAF

クラウド型(DNS切り替え型)WAF同様に低価格かつ簡単に導入できます。

ユーザーレスポンスや導入サービス稼働に一切影響がでない特徴があります。

■メリット

専用ハードウェアの購入やシステム変更不要なため、低価格で導入可能です。

運用はベンダーが行うためWAF導入するにあたりユーザー側で手間にかかる作業はありません。

■デメリット

Webサーバの台数分エージェントインストールが必要なため、サーバ台数が増加するほどコストが増加します。

クラウド型WAF「攻撃遮断くん」の特徴

クラウド型WAF「攻撃遮断くん」は、Webサイトへのあらゆるサイバー攻撃による被害を未然に防ぐセキュリティサービスです。インフラ調達やシステムが変更不要で、月額最低1万円から導入できます。

従来のクラウド型WAF(DNS切り替え型)に加え、クラウド連動エージェント型WAFの2つのタイプがあり、どちらのタイプもWAFの導入や運用に手間を掛けずに24時間365日高セキュリティを実現します。また、最短翌営業日から導入できるため、早急に対策が必要な場合でも即座に導入可能です。

クラウド型WAF「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。

まとめ

今回はセキュリティ対策が困難とされていたWebアプリケーションに使えるセキュリティ対策・WAFの特徴と導入について紹介しました。

Webサイトへのサイバー攻撃は今後も増加していくことが予想されます。日進月歩のIT業界において新たなWebアプリケーションの脆弱性を悪用した攻撃手法は次々生まれています。

このようななか、Webサイト・Webサービスを運営する企業にとってWAFは必須のセキュリティ対策の一つです。

サイバー攻撃による被害が出る前に、自社のセキュリティ状況を見直されてみてはいかがでしょうか。

参考:IPA 独立行政法人 情報処理推進機構 「Web Application Firewall 読本」

(2017/8/4 執筆、2020/2/14 修正・加筆)

この記事と一緒に読まれています

-

2019.09.10

セキュリティ対策

-

2020.01.10

セキュリティ対策

-

2017.08.08

特集

-

ランサムウェア(WannaCry)が150カ国以上1万の組織と20万台のコンピュータを破壊?

2017.08.03

特集

-

米国に次いで世界第2位に位置するイスラエルのサイバーセキュリティ事情について

2017.08.01

特集