サイバー攻撃が増えている中、企業はWebセキュリティ対策が求められています。そこでWAFへの注目が高まっています。

この記事では、WAFの基礎知識から、種類や仕組み、基本機能、導入の必要性やメリット、さらにWAFサービスの選定基準まで詳しく解説していきます。

サイバー攻撃が増えている中、企業はWebセキュリティ対策が求められています。そこでWAFへの注目が高まっています。

この記事では、WAFの基礎知識から、種類や仕組み、基本機能、導入の必要性やメリット、さらにWAFサービスの選定基準まで詳しく解説していきます。

WAF(読み方:ワフ)とは、Web Application Firewall(ウェブアプリケーションファイアウォール)の略称で、Webサイトを含めたWebアプリケーションの脆弱性を狙ったサイバー攻撃を防御する、セキュリティ対策サービスです。

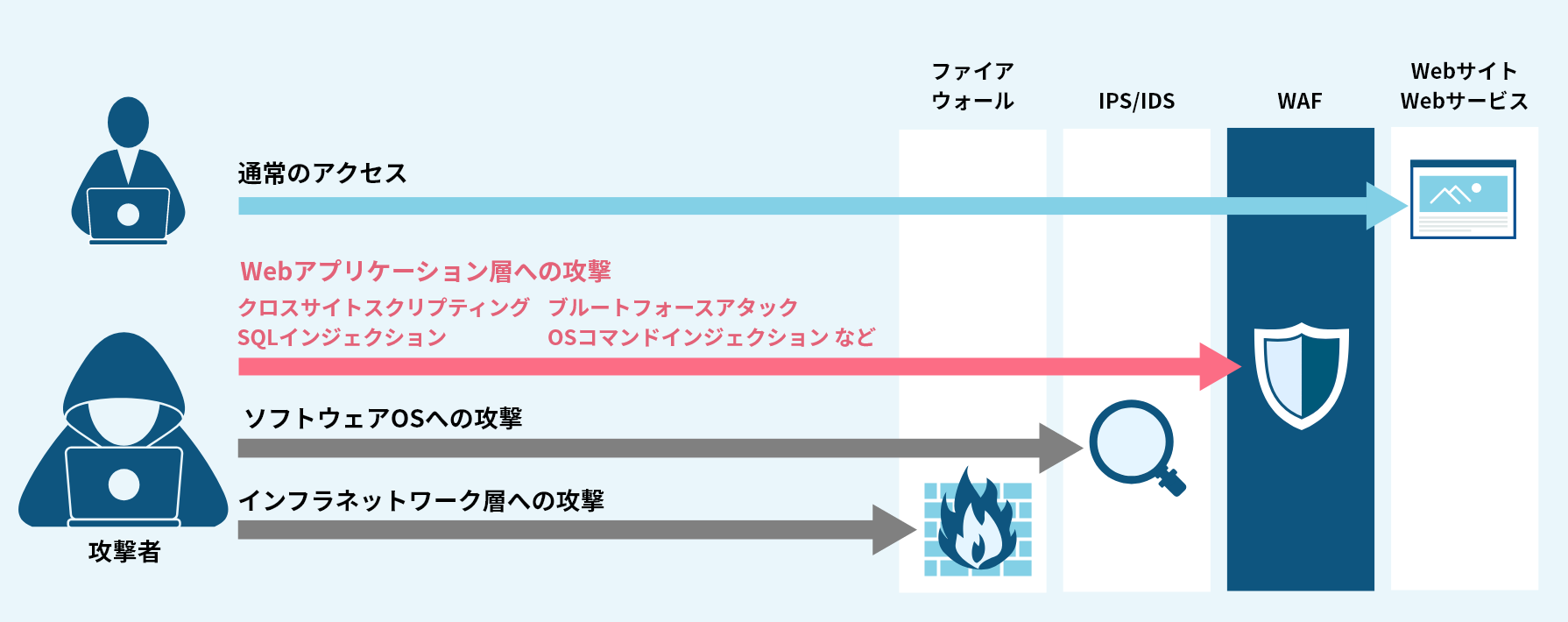

名前がよく似ていますが全く別もののWAFとファイアウォール。守備範囲や防げる攻撃が異なるため、どちらかを使えば安心というわけではありません。

ファイアウォールとは、ネットワーク層を保護するセキュリティサービスです。通信パケットのIPアドレスやポート番号、プロトコル種別などに基づいてフィルタリングを行うことで外部からの攻撃をまさしく「防火壁」のように保護します。

一方、WAFはWebアプリケーション層を守るサービスです。アプリケーション層への通信の中身まで一つひとつをチェックし、SQLインジェクションやクロスサイトスクリプティング(XSS)など、Webアプリケーションの脆弱性を狙った攻撃を検知・遮断します。

少しわかりにくいかもしれないので、飛行機に乗る前の保安検査を思い出してみてください。ファイアウォールは保安検査の入り口で行うパスポートや搭乗券の確認のようなものです。これから出発する、かつ有効なパスポートを持っている人のみを通しています。

一方、WAFは人や荷物の検査です。危険物や不審物が荷物に入っているかどうかをしっかりチェックし、飛行機の安全を守ります。

防御対象や目的が異なるため、WAFとファイアウォールを組み合わせて、より包括的なセキュリティ対策を実現することがおすすめです。

IDS/IPSは不正侵入検知・防御システムであり、ミドルウェア層を保護するセキュリティサービスです。IDSはOSやミドルウェア層に対する攻撃を検知するのに対し、IPSは攻撃を検知するうえ防御することもできます。

WAFと同様にIDS/IPSはシグネチャを使用して攻撃かどうかを判断しますが、WAFのようにWebアプリケーション層を保護することはできません。

守る範囲が異なるため、IDS/IPSとWAFを併用することがおすすめです。あわせてファイアウォールも利用するとより強固なWebセキュリティを実現できます!

WAFで防御できる攻撃はさまざまあります。SQLインジェクションやクロスサイトスクリプティング(XSS)、DoS/DDoS攻撃などよくある攻撃のほか、下記のようなサイバー攻撃にも対応しています。

WAFサービスによって対応できない攻撃もあるので導入の前に必ずお問い合わせください。

一言にWAFといってもさまざまな種類があります。ここでは、導入タイプ別に分けた3種類のWAFと、それぞれのメリット・デメリットについて解説します。

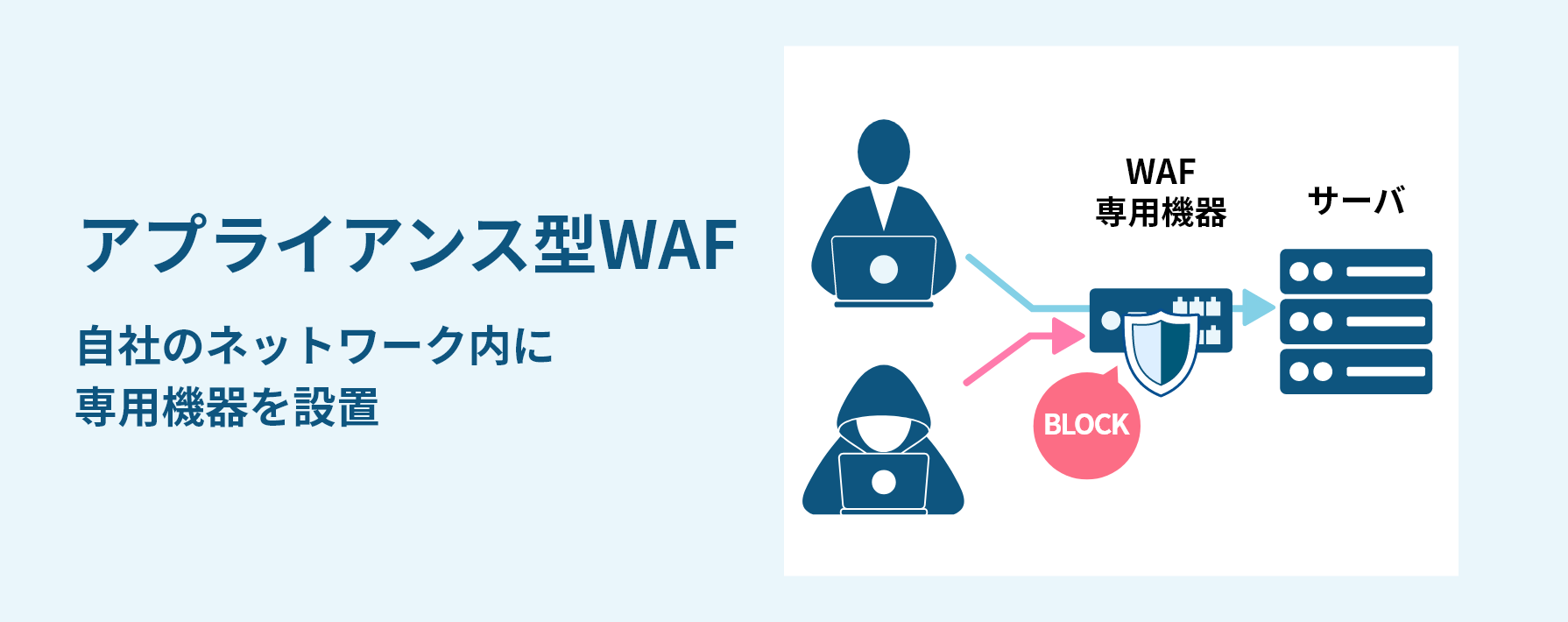

アプライアンス型WAFとは、ベンダーの提供するWAF専用機器(ハードウェア)を自社のネットワーク内でサーバの前に設置して運用するWAFです。

アプライアンス型WAFの一番のメリットはカスタマイズしやすいことです。WAF専用機器を自社のネットワーク内に設置しているため、自社のニーズに応じて設計・構築・運用することが可能です。

一方、WAF専用機器の保守運用と監視をすべて自社で行う必要があるので、専任エンジニアの人件費がかかってしまいます。なお、WAF専用機器の購入に100万円以上がかかることもあります。

サーバ室や専門のセキュリティチームが必要になるため、中小企業にとってはアプライアンス型WAFの導入ハードルは高いです。

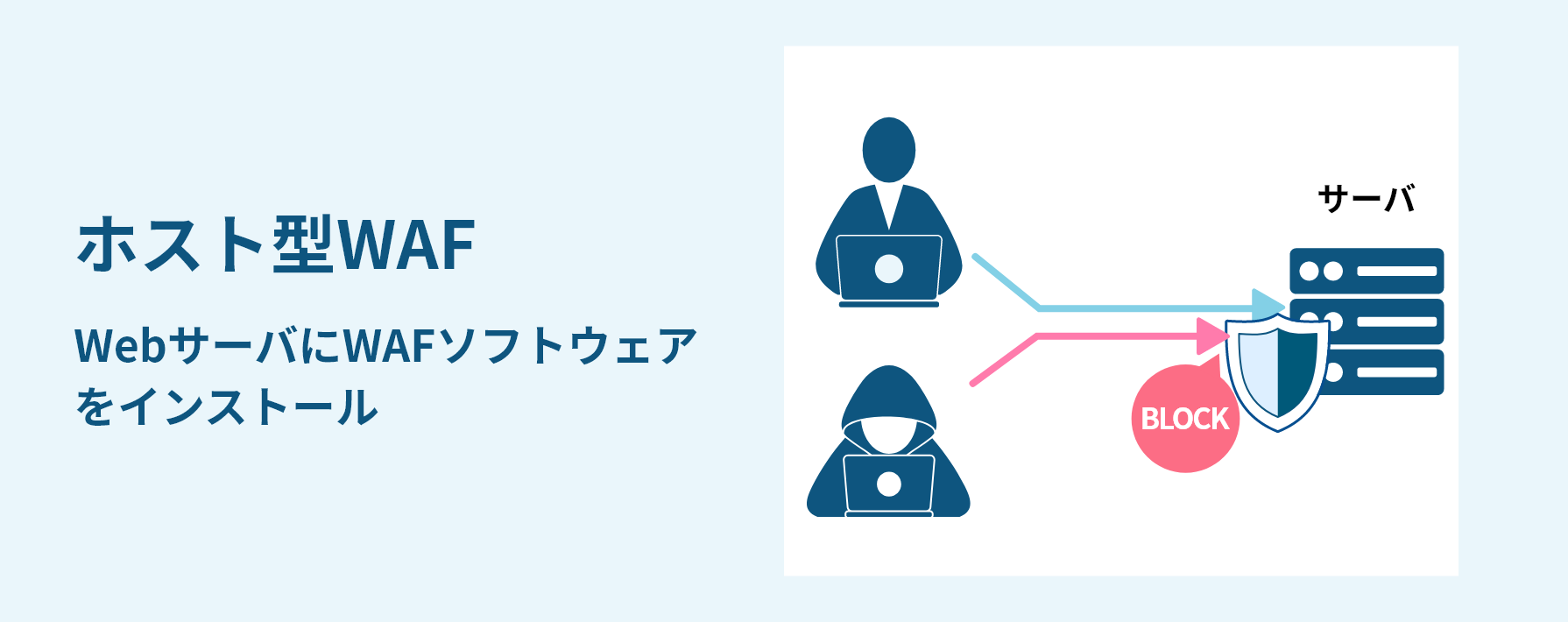

ホスト型(ソフトウェア型)WAFとは、自社のサーバにベンダーの提供するソフトウェアをインストールして運用するWAFです。

アプライアンス型と異なり、自社のサーバにWAFをインストールするだけで導入可能なのでハードウェア調達のコストやシステム設計の手間を省けます。

ただし、WAFがサーバ内にインストールされているため、サイバー攻撃を受けた際にCPUへの負荷が急に増えることがあります。それによるサーバの速度遅延、またはサーバーダウンの可能性もあるので事前の検証が必要です。

また、Webサーバがいくつもある場合、サーバごとにWAFを設置しないといけないのでコストが肥大化します。

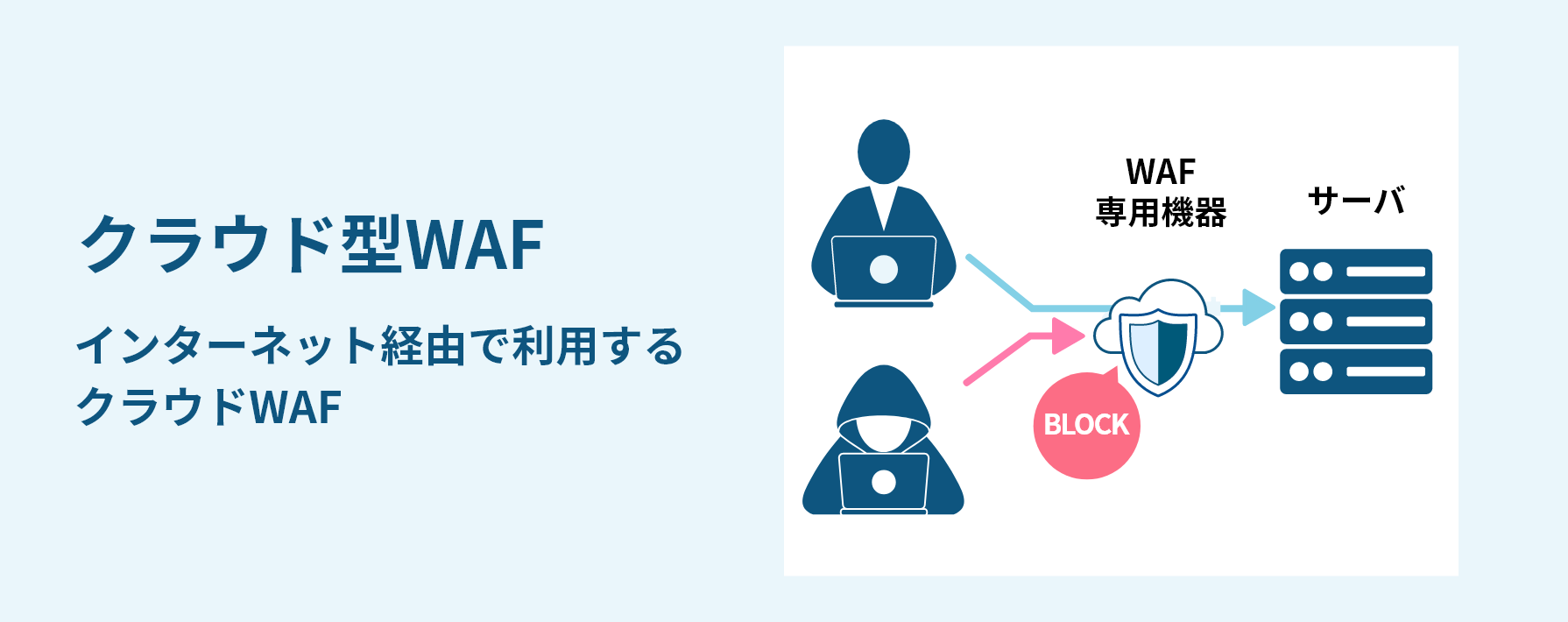

クラウド型WAFとは、クラウド経由で利用するWAFです。アプライアンス型とホスト型(ソフトウェア型)と異なり、ハードウェアやソフトウェアを調達する必要がないため、導入におけるコストや手間は3種類のWAF中で最も低いです。

また、WAFの運用と保守はWAFベンダーが行うため、専任エンジニアを配置する必要なく迅速に最新の脅威に備えることができます。

ただし、WAFサービスによって防げる攻撃や機能が異なるため、導入前にしっかり確認して、導入実績や信頼性の高いサービスを選ぶ必要があります。

WAFは、シグネチャを利用して不正アクセスの検知・遮断を行います。シグネチャとは、過去に起きたりこれから起こると想定される攻撃のパターン、通信の手法、ウイルスなどのデータをまとめた定義ファイルです。

クラウド型WAFの場合、導入するタイプによってWAFの配置が異なるので、下記では詳しく説明します。

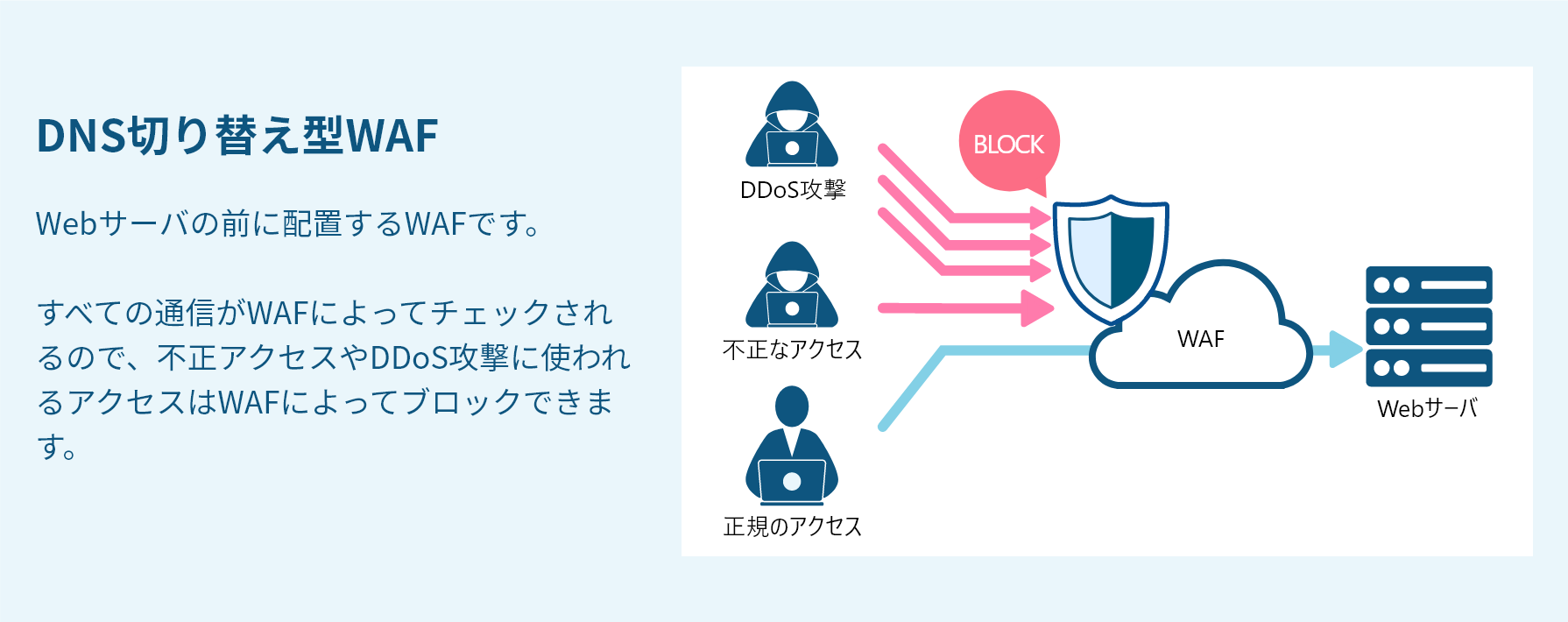

DNS切り替え型WAFの場合、WAFがWebサーバの前に配置されます。すべての通信がWAFによってチェックされるので、不正アクセスやDDoS攻撃に使われるアクセスはWAFによってブロックできます。

WAFがWebサーバの前に配置されるため、不正アクセスがWebサーバに到達することなくブロックされます。サイバー攻撃を受けた際でもサーバへの負荷が低いです。また、DNSを切り替えるだけでWAFを導入できるので、最短1日で導入可能です。

ただし、WAFに障害が発生した場合、Webサイトへのアクセスができなくなるリスクがあります。また、WAFが海外にある場合、通信のタイムラグが発生する可能性があります。

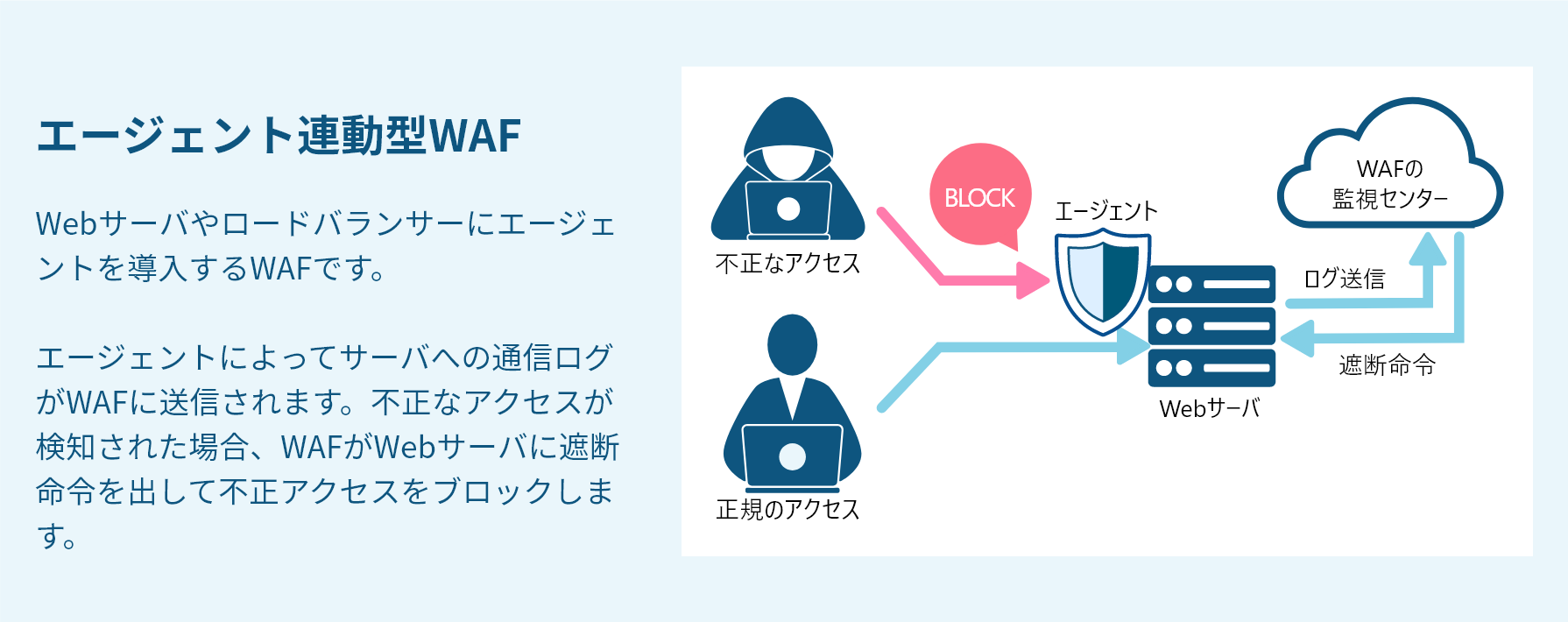

エージェント連動型WAFは、WebサーバやロードバランサーにWAFのエージェントを導入するWAFです。WAFエージェントによってサーバの通信ログがWAFに送信されます。不正なアクセスが検知された場合、WAFがWebサーバに遮断命令を出して不正アクセスをブロックします。

Webサーバへの通信をWAFに通す必要がないため、タイムラグが生じないことがエージェント連動型WAFのメリットです。また、WAFに障害が発生しても、Webサーバへの影響は最小限に留まります。

しかし、デメリットとして、第一波の攻撃を完全に防ぐことが難しい点が挙げられます。DoSやDDoS攻撃などに対応できないという点もエージェント連動型WAFの欠点です。

WAFサービスによって搭載される機能が異なります。ここではWAFの標準機能と言われる5つの基本機能について紹介します。

不正な通信を検知し、遮断するのが、WAFの最も重要な機能です。

この機能では、WAFが通信内容を確認し、シグネチャを利用して不正な通信だと判断したものを遮断し、Webサーバを守ります。

WAFは、SQLインジェクションやクロスサイトスクリプティング(XSS)など、アプリケーションの脆弱性を突いた攻撃への防御に有効です。また、WAFのタイプによってはDDoS攻撃まで対策できるものもあります。

新規のサイバー攻撃にも対応できるように、WAFのシグネチャの更新が必要です。クラウド型WAFでは、シグネチャの自動更新が標準的な機能として搭載されることが多いです。

公的機関やベンダーからの最新の脅威情報だけでなく、検知履歴のビックデータを利用してシグネチャの更新を行うWAFサービスもあるので、導入サイト数の多いWAFサービスを選択するのがおすすめです。

また、脅威情報や新規脆弱性が公開されてからシグネチャの更新までの間にかかる時間にも注目すべきです。ベンダーによって対応にかかる時間がさまざまなので、対応時間が早ければ早いほどそのWAFサービスの防御能力が高いといえます。

IP制限機能は特定のIPアドレスや国からの通信をブロックすることで、Webアプリケーションを保護する機能です。不正通信検知・遮断機能とは異なる機能としてWAFに搭載されています。

WAFで検知・遮断した攻撃の詳細を確認できる機能です。攻撃を受けた日時や攻撃種類、手法などを確認することできるので、自社のWebサイトのサイバー攻撃リスクを可視化することができます。

さらに、管理画面で受けている攻撃をリアルタイムで確認することができるWAFもあります。

WAFの導入や運用には提供ベンダーのサポートが欠かせません。例えば誤検知があった場合、原因の特定やシグネチャのカスタマイズにはWAFの提供ベンダーのサポートが必要となります。

問い合わせフォームやメールだけでなく、電話サポートを提供するWAFサービスもあります。日本語で24時間365日のサポートの対応があれば万が一の時も安心できます。

企業のWebサイトやWebシステムをサイバー攻撃から守るにはWAFの導入が必要不可欠だと言っても過言ではありません。ここではWAF導入の必要性とメリットを改めて説明します。

増加しているWebアプリケーションへの攻撃を対策するにはWAFの導入が必要です。総務省が発表した資料によると、2021年に観測されたサイバー攻撃の関連通信が約5,180億パケットに達して、3年間で2.4倍増加しました。

さらに、弊社の調査によれば、2023年上半期においてWebアプリケーションの脆弱性を突くクロスサイトスクリプティング(XSS)攻撃が前年同期比220%増加したことがわかりました。SQLインジェクション攻撃も前年同期比で110%増加しています。

こういったサイバー攻撃を受けてしまうと情報漏えいやWebサイト改ざんなどの被害が発生するうえ、Webサイトの閉鎖やサービス停止になる可能性もあります。さらに、関連会社や取引先にも影響を及ぼす恐れがあります。

サイバー攻撃による被害や影響を抑えるために、WAF導入を含めた適切な対策が求められます。

サイバー攻撃の被害はさまざまあります。

まず被害の拡大を抑えるため、WebサイトやWebサービスの停止が必要です。それによる売上機会の損失が発生します。

そして、原因究明と復旧のためのフォレンジック調査の費用や開発費用がかかります。

さらに、情報漏えいが発生した場合、顧客への対応も必要です。対応窓口の設置や顧客への損害賠償など追加費用の発生があります。場合によっては刑事責任が問われることもあります。

WAFを導入することによってWebアプリケーションの脆弱性を突くサイバー攻撃を防ぐことができるので、上記のような被害から企業を守ることができます。

WAFを導入していることによって、サービスの利用者や取引先に「サイバー攻撃への対策をしっかりしている」という安心感を与えることができ、企業のブランドイメージの向上にもつながります。

さまざまなWAFサービスがある中で、どれを選ぶべきなのか悩む企業も多いでしょう。

ここではWAFサービスを選定する際の基準について紹介します。自社の状況に合わせてぜひ検討してみてください。

WAFの防御力はシグネチャの更新頻度と密接にかかわります。

新たな脆弱性が発見された際に、シグネチャの更新が必要です。更新が行われない場合、その脆弱性を突いた新規サイバー攻撃をWAFが防御できない可能性が十分あります。なので、シグネチャの更新頻度がWAFの防御力を左右すると言っても過言ではありません。

WAFを選ぶ際、できるだけシグネチャの更新頻度が高くかつ迅速に対応した実績のあるものを選んだほうが無難でしょう。

アプライアンス型とホスト型WAFの場合、ベンダーがシグネチャの更新を行ったあと、自社が導入したWAFを手動でアップデートする必要があるかもしれないので注意してください。

また、最近はAIを用いて過去の攻撃データに基づいた新しい攻撃を予測しシグネチャを自動更新するWAFが出ています。未知の攻撃の発見や複雑な攻撃にも対応し、シグネチャが常に更新されるWAFを選ぶとより安心できるでしょう。

会社によってセキュリティレベルや遮断したい通信が異なるため、WAFの誤検知が発生してもおかしくありません。特に導入段階に特定の国からのアクセスをすべて遮断してしまうような誤検知が発生しやすいです。

誤検知発生の際には、WAFの提供ベンダーの対応の速さがとても大事です。対応できなかったり遅かったりする場合、Webサイトの閲覧者・利用者のクレームや売上機会の損失に繋がってしまうので、サポート体制が整っているWAFサービスを利用しましょう。

さらに、日本語で24時間365日サポートしてくれるWAFであればより安心できるのでしょう。

WAFの導入コストも無視できない要素です。導入コストは大きく2つの部分に分けることができます。

1つ目は初期費用。WAF専用機器の購入や設置、またはソフトウェアのインストールにかかるコストは初期費用に該当します。

2つ目はサービスの月額利用料金。ホスト型やクラウド型はベンダーの提供するWAFを利用するので利用量に応じて料金が課せられることが普通です。

アプライアンス型WAFを利用する場合、月額料金が低いかもしれないですが、導入時にネットワーク構成の見直し・再構築も必要なので、初期費用だけで数百〜数千万円にのぼることもあります。

一方、クラウド型WAFの場合は月数万円程度で利用できるので、導入コストを抑えられます。ただし、帯域が増加するほど料金が上がっていくという特徴があるため、どの料金プランになるか確認することが大切です。

導入後の運用工数も考慮すべきポイントです。

アプライアンス型の場合は、自社で保守運用・監視を24時間365日行うためコストが発生します。また、新たな脆弱性が公表された場合はシグネチャの更新対応が必要です。自社内で対応するには専任技術者のコストが、他社へ依頼する場合は外注費用がかかります。

クラウド型の場合は、このような対応はベンダー側で対応するのが基本です。たとえ新たな脆弱性が発生しても月額費用内でベンダーがシグネチャを更新するため、一定の費用で運用できます。

WAFは、種類によって導入方法や運用方法、特徴が異なり、自社の状況や環境に適したサービスを選ぶ必要があります。

特に運用面では、シグネチャの更新など新たな脆弱性対応やWAFの障害対応、ハードウェアやソフトウェアの更新などが必要です。クラウド型WAFの場合、運用をすべてWAFベンダーが実施するので、導入後も手間がかかりません。

クラウド型WAFを導入するなら累計導入サイト数が20,000を超えた「攻撃遮断くん」がおすすめです。「攻撃遮断くん」は月額10,000円〜導入可能かつ、システム変更不要のため最短1日で導入できる日本国内で開発・運用されているWAFです。ユーザー側での運用は一切必要ないため、低価格かつ簡単に高セキュリティを実現できます!

攻撃遮断くんについて詳しく知りたいならこちらの資料をダウンロードしてください。

ご利用お申し込み、お見積り依頼、

Webセキュリティに関する相談はこちらから!