(2018/3/22執筆、2019/2/25修正・加筆、2022/1/21修正・加筆)

インターネットをはじめとしたネットワークの発達は、企業や組織に大きな利益と業務の変化をもたらしてくれました。ネットワークに常時接続し、デジタルデータのやり取りやサービスの提供を受けることで、業務の効率化などの様々なメリットの享受に繋がります。

しかし、それと引き換えに、世界中の悪意あるユーザーによるサイバー攻撃の前にさらされることにもなりました。ネットワークで接続されているということは、接続しているどこからでも攻撃が可能となることも意味しているからです。

このようなサイバー攻撃において、どこから、どれだけの攻撃を受けているかを把握することが対処の第一歩となります。サイバー攻撃を可視化し、対処への足がかりを提供するのが、サイバー攻撃可視化ツールです。その重要性から、多くのセキュリティプロバイダーから提供されています。

本記事では、代表的なサイバー攻撃可視化ツールを6つ紹介します。ツール提供を行う側の視点で紹介しているため、選定の参考にしていただければ幸いです。

目次

-

サイバー攻撃とは?サイバー攻撃についておさらい

-

サイバー攻撃を可視化するとは

-

サイバー攻撃可視化ツールのチェックすべきポイント

-

サイバーセキュリティクラウドが提供する「攻撃遮断くん」

-

カスペルスキー社が提供する「Kaspersky Cyberthreat real-time map」

-

Google社が提供する「Digital Attack Map」

-

IBM社が提供する「IBM X-Force Exchange」

-

NICTが提供する「NICTER」「Atlas」

-

FireEye社が提供する「FireEye Cyber Threat Map」

-

サイバー攻撃可視化ツールまとめ

-

詳細資料のご案内

サイバー攻撃とは?サイバー攻撃についておさらい

サイバー攻撃は、デジタル機器やITシステムに対し、様々な方法でアクセスを行い、ダメージを与えます。企業や組織のITシステム、機器に侵入し、機密情報の窃取、改ざん、破壊や金銭要求などを行うものです。その結果として情報漏えいや企業の信頼失墜といった被害に結びついた事例が、日夜ニュースとして報道されています。

攻撃の発端には様々なものがありますが、代表的なパターンとしてメールやWebサイトによるマルウェア感染があげられます。マルウェア感染後は外部との通信が行われ、遠隔操作や情報の送信により被害が広がっていきます。

また、その他にも企業や組織のサーバに対して一度に大量のアクセスを行い、負荷をかけて業務の遅延や停止を狙ったDoS/DDoS攻撃、悪意ある情報の発信などもサイバー攻撃に含まれます。

トレンドマイクロによる2020年の調査では、調査対象となった国内企業の78.5%が過去一年間でセキュリティインシデントを体験していました。いまや企業や組織の規模には関係なく、サイバー攻撃はどこでも起こり得る問題となっています。

参考:トレンドマイクロ「法人組織のセキュリティ動向調査 2020年版を発表」

サイバー攻撃を可視化するとは

サイバー攻撃のほとんどはコンピュータやネットワーク上で行われるもので、目に見える形をとりません。意図的に監視/検知を行っていなければ攻撃の存在に目が届かず、水面下で被害が拡大し、大事になってから気が付くというケースも多々あるようです。

このような事態を防ぐのに有効なのが、サイバー攻撃の可視化です。サイバー攻撃に見られる機器やシステムへのアクセス、データ通信、情報の書き換えなどを検知し、グラフなどの目に見える形で表示します。可視化を行うことにより、セキュリティ担当者がサイバー攻撃の量や脅威を把握するのはもとより、専門的なスキルを持たない人でもその脅威を察知できることが大きなメリットとなります。

サイバー攻撃可視化ツールのチェックすべきポイント

サイバー攻撃可視化ツールの導入を検討する場合、どこを狙ったどんな攻撃を可視化するかは明確にしておいた方がよいでしょう。

各種のツールでは、サーバや機器、システムなどのいわば守備範囲を持っています。検知できる攻撃の種類もツールによって変わってきます。利用目的や対策にあわせたツールの導入を行いましょう。

また、対象とする地域に日本を含んでいること、情報の更新頻度も確認しておきましょう。リアルタイム性が重視される場合には、可視化範囲をある程度狭める必要があります。

サイバーセキュリティクラウドが提供する「攻撃遮断くん」

サイバー攻撃を可視化・遮断するクラウド型WAF 攻撃遮断くん Web Application Firewall

サイバーセキュリティクラウドが提供する「攻撃遮断くん」はWebサイト・Webサーバへのサイバー攻撃を遮断するクラウド型WAFです。Webサイト、サーバへのサイバー攻撃の可視化を管理画面として提供しています。

ブルートフォースアタック、クロスサイトスクリプティング、Webスキャンと言ったサイバー攻撃をリアルタイムで検知・遮断して、その状況を可視化します。ユーザーごとに提供される管理画面で、契約したWebサーバへの攻撃の情報を確認することが可能です。

カスペルスキー社が提供する「Kaspersky Cyberthreat real-time map」

カスペルスキー社の提供するサイバー攻撃可視化ツール「Kaspersky Cyberthreat real-time map」

http://cybermap.kaspersky.com/

カスペルスキーは、日本でも展開しているロシアのセキュリティ企業です。

Kaspersky Cyberthreat real-time mapはカスペルスキー社が提供している様々なセキュリティ対策製品から送られる情報を収集し、サイバー攻撃を可視化しているサービスです。世界中のカスペルスキー製品によって検知、対処したサイバー攻撃の情報を集計して表示しています。

このMAPは以下の9点の攻撃数を示しています。

・「OAS」(On-Access Scan)

ファイルを開く/コピーする/実行する/保存するときにマルウェアが検知されたことを示しています。

・「ODS」(On-Demand Scan)

ユーザー自身がファイルを選んでスキャンしたときに、マルウェアが検知されたことを示しています。

・「MAV」(Mail Anti-Virus)

添付ファイル付きのメールを受信したときに、スキャンが実行されてマルウェアが検知されたことを示しています。

・「WAV」(Web Anti-Virus)

ウェブアンチウイルス機能は指定されたポートを監視しています。Webページを開くとき、またはファイルをダウンロードするときに、マルウェアが検知されたことを示しています。

・「IDS」

侵入検知システムでネットワーク攻撃が検知されたことを示しています。

・「VUL」

脆弱性スキャンでマルウェアが検知されたことを示しています。

・「KAS」レピュテーションフィルタリング技術によって不審なメールトラフィックが検知されたことを示しています。

・「BAD」

DDoS Intelligenceシステム(Kaspersky DDoS Protectionの一部)によって検知・解析された、DDoS攻撃被害者およびボットネット指令サーバのIPアドレスに関連する統計データを示しています。

・「RMW」

ランサムウェアによる攻撃が検知されたことを示しています。

Google社が提供する「DIgital Attack Map」

Googleが提供するDDoS攻撃可視化ツール「Digital Attack Map」

http://www.digitalattackmap.com/

Digital Attack MapはGoogleが運営するサイバー攻撃可視化ツールです。DDoS(Distributed Denial Of Service)攻撃という種類のサイバー攻撃に特化しています。

DDoS攻撃とは特定のWebサイトに対し、複数のコンピュータから大量の処理負荷をかけ、機能停止状態に追い込むサイバー攻撃です。DDoS攻撃は政治的な目的での攻撃やサービス妨害的などでよく使われる傾向があります。

2017.06.02

サイバー攻撃の中で、「DoS攻撃」「DDoS攻撃」という名前を聞いたことはありませんか?どちらもWebサーバやWebサイトに大量の負荷を与える攻撃です。

今回はその「DoS攻撃」「DDoS攻撃」についてご紹介します。

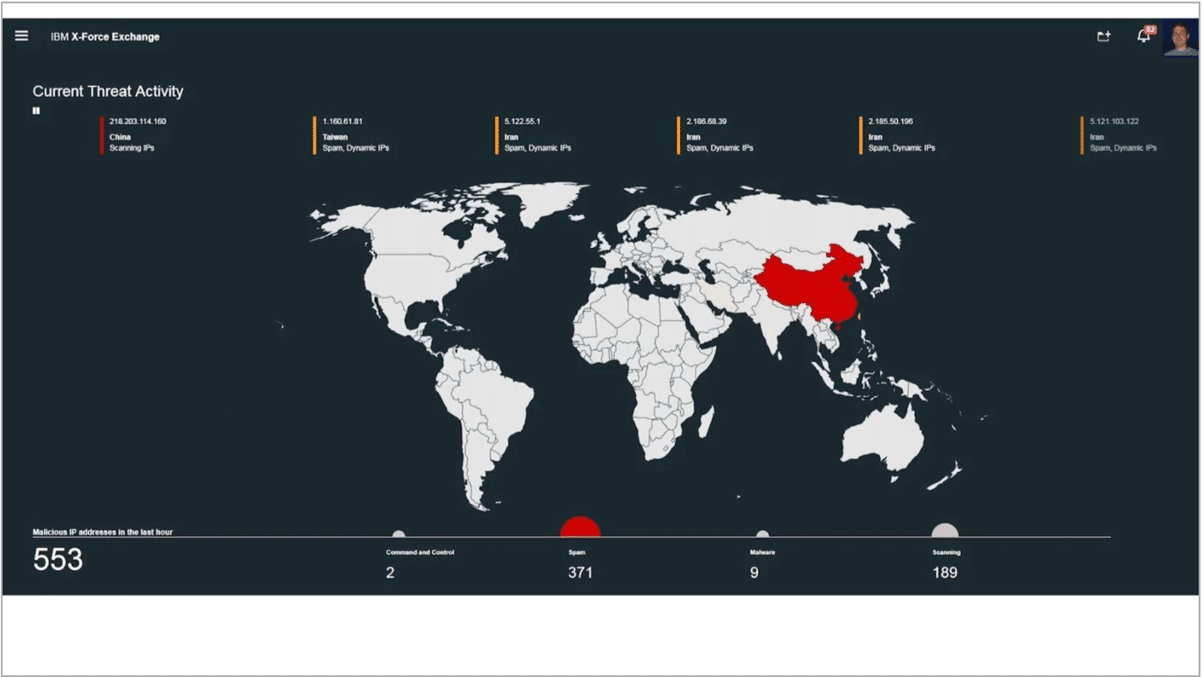

IBM社が提供する「IBM X-Force Exchange」

https://exchange.xforce.ibmcloud.com/

IBMが運営する「IBM X-Force Exchange」は、クラウド・ベースの脅威インテリジェンス・プラットフォームです。

「脅威アクティビティ」として、ダッシュボード上で最新の世界中のセキュリティ脅威が表示されます。脅威について、共有、調査、他の担当者と共同で対処することができます。

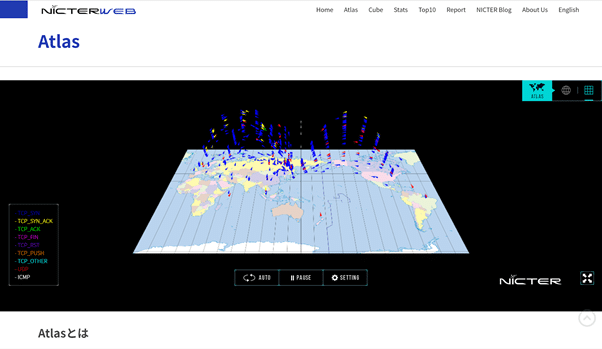

NICTが提供する「NICTER」「Atlas」

NICTERは無差別型サイバー攻撃の大局的な動向を把握することを目的としたサイバー攻撃観測・分析システムです。そのなかでもAtlas はダークネットに到達したパケットを、世界地図上でアニメーション表示する可視化エンジンです。日本の「情報通信研究機構(NICT)」により公開されています。

NICTERはダークネットと呼ばれる未使用のIPアドレスを大規模に観測しています。本来、未使用のIPアドレスに通信は届かないはずですが、実際にはマルウェアに感染した機器によるスキャン活動など、サイバー攻撃に関連した通信が大量に届きます。通信の分析を通してサイバー攻撃の動向を把握し、新たな脅威の発見や対策の導出を行うことを目的としたツールです。

FireEye社が提供する「FireEye Cyber Threat Map」

https://www.fireeye.com/cyber-map/threat-map.html

FireEye Cyber Threat Map(サイバー脅威マップ)は、世界中で発生している最新のサイバー攻撃をグラフィカルに表示します。どこの国からどこの国への攻撃が発生しているかをシンプルに示しています。

このツール以外にも、「最新の脅威」では、サイバー・セキュリティに関する最新の情報を提供しています。

サイバー攻撃可視化ツールまとめ

サイバー攻撃を可視化するツールをご紹介しました。特定の企業、サイト向けの可視化と世界中のサイバー攻撃の可視化ツールが存在するため、用途に合わせてご利用ください。

サイバー攻撃のトレンドが可視化されているので、どんな攻撃が流行しており、注意しなければならないかという参考にも利用できます。

詳細資料のご案内

サイバー攻撃を可視化するだけでなく、安価で高セキュリティなサービスを提供するクラウド型WAF「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。

この記事と一緒に読まれています

-

2019.12.17

セキュリティ対策

-

2019.09.17

セキュリティ対策

-

2019.10.24

セキュリティ対策

-

Webアプリケーションのセキュリティ対策を行うべき5つの理由

2020.03.29

セキュリティ対策

-

2019.09.22

セキュリティ対策

-

2020.04.30

セキュリティ対策