企業のコーポレートサイトやサービスサイトなど、世の中には様々な用途のWebサイトが存在します。

外部の企業に委託して、Webサイトの管理を任せることもあれば、自社で全て運用管理を行うこともあるでしょう。

Webサイトの更新は専門知識が必要で、不用意にコードを触ってしまうと内容が変わってしまったり、レイアウトが崩れる可能性があります。それ以外にも、簡単な更新でもhtmlやCSSを変更しなければならないなど、煩雑な作業を要します。

そういった運用管理における不便さを解消するために生まれたシステムがCMS(コンテンツ管理システム:Content Management System)です。このシステムを利用することで、htmlやCSSの知識を持たずとも、簡単にWebサイトを更新できるようになります。

WebサイトをCMS化する流れが徐々に進んでおり、2018年4月にQ-Successが発表したレポートによると、調査対象の51.5%がCMSを利用しているとのことでした。

50%ものWebサイトがCMSを利用しているということですが、その内訳の中にWordPressやDrupalが含まれています。WordPressやDrupalはオープンソースのCMSです。

Webサイトのセキュリティ対策は可能な限り、早急に対処するべきものですが、オープンソースのCMSを利用する場合は、その必要性がさらに跳ね上がります。

なぜ、オープンソースCMSのセキュリティ対策が重要なのでしょうか。

Webアプリケーションの脆弱性を突いた攻撃からWebサイトを守るためのセキュリティ対策です。SQLインジェクションやクロスサイトスクリプティング(XSS)など、FW(ファイアウォール)やIPS/IDS(不正侵入防止システム/不正侵入検知システム)では守ることが出来ない攻撃を検知・遮断することができます。

目次

-

オープンソースCMSの脆弱性

-

WAFでWordpress(ワードプレス)とDrupalの脆弱性を突く攻撃を防ぐ

-

まとめ

-

Wordpress(ワードプレス)とDrupalの脆弱性におススメなクラウド型WAF

オープンソースCMSの脆弱性

オープンソースはCMSに限らず、世の中に無料で配布されているものです。世界中の開発者たちが応用できるようにコードが開示されているため、第三者によって脆弱性が発見されやすいです。サードパーティの製品は一定のルールや基準を用いているのに対し、オープンソースはそうではないケースがあり、脆弱性や深刻なバグがある可能性が高いです。

CMSも例外ではないでしょう。

2017年、2018年もオープンソースCMSの脆弱性が発覚し対応が必要とされました。

WordPress(ワードプレス)の脆弱性

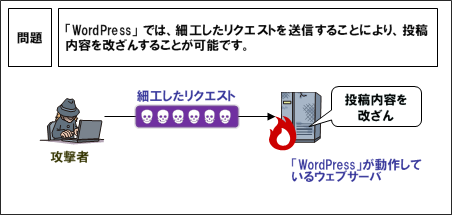

2017年1月末に、WordPressの脆弱性が発覚し、多くの被害を生んでいます。

この脆弱性はREST APIの処理に起因するもので、認証を行うことなく、外部から攻撃者が攻撃用に細工したコードをサーバに向けてリクエストすることでwebサイトが改ざんされてしまうものでした。

※IPA 「WordPressの脆弱性対策について」より引用

※IPA 「WordPressの脆弱性対策について」より引用

2017年1月26日に脆弱性を解消したセキュリティアップデートを行ったWordPress ver.4.7.2をリリース、2月2日に脆弱性を公表しました。

セキュリティアップデートから時間を置いての公表になった経緯としては、自動アップデートの期間を考慮して利用者の安全のために情報開示を1週間遅らせたとのことだったのでした。アメリカのセキュリティ企業Freedjit社は2月9日時点で150万を超えるページが改ざんされたと発表しました。

WordPress4.7.0からWordPress4.7.1

WordPressのセキュリティ対策で最低限抑えておきたいポイント

WordPressを使用している方、これからWordPressを利用したいと考えている方に、最低限、抑えておきたいセキュリティ対策のポイントについてご説明します。

Drupalの脆弱性

2018年3月29日に発表されたオープンソースCMSのDrupalの脆弱性は、リモートから任意のコードが実行可能になるものです。

それによって、システムデータの改変や、非公開データの搾取の可能性があるといったものでした。Drupalのシェアがあまり大きくないこともあり、実質的な被害は公表されていません。万が一Drupalを使用している場合は、必ずアップデートを行う必要があります。

Drupal 6.x

Drupal 7.58及び8.5.1より前のバージョン

これらの脆弱性を突く攻撃を防ぐためにも、最新のバージョンへセキュリティアップデートをする必要があります。

また、脆弱性を突く攻撃を防ぐ方法はほかにもあります

WAFでWordpress(ワードプレス)とDrupalの脆弱性を突く攻撃を防ぐ

脆弱性を突くサイバー攻撃への対抗策として、前述のセキュリティアップデートを適用する以外の安全な方法として、WAFを導入するという方法があります。WAFを導入することで脆弱性を突いた攻撃を防ぐことができるようになります。

主に

・バッファオーバーフロー

配列の範囲を超えた書き込みにより、外部から指定した命令を実行する

・SQLインジェクション

不正入力により任意のSQL文を実行させる

・クロスサイト・スクリプティング

ユーザーのWebブラウザ上で不正なスクリプトを動かす

・ディレクトリトラバーサル

公開されていないファイルに直接アクセスする

といった攻撃を防ぐことができます。

主なWAFの提供タイプとして、クラウド型・アプライアンス型・ソフトウェア型があります。

アプライアンス型WAF

アプライアンス型はベンダーが提供するWAF専用サーバを自社のWebサーバの直前に設置し運用するタイプです。自社で運用を賄う必要があり、専門知識のある技術者によるチューニングが必要になります。初期費用に莫大なコストがかかったり、専門知識のある技術者を育てる必要がある反面、ユーザーにより細かいセキュリティ設定が可能です。

クラウド型WAF

クラウド型WAFはベンダー側の提供するWAFをクラウド経由で利用することになります。

専用機器の購入が不要、アップデートはベンダーが行ってくれるため、煩雑な運用対応や莫大な費用がかかる心配がありません。導入する企業側の作業としては導入時の簡単な設定のみになります。

アプライアンス型よりも導入までのステップが簡単で、短期間で稼働開始、運用の手離れが良いことからクラウド型のWAFのシェアが伸びている現状です。

ベンダーのセキュリティレベルによって、対応できる攻撃の度合いや精度が変わってくるため、業者選定時は見極めが重要となってきます。

ソフトウェア型

ソフトウェア型WAFはネットワークサーバなどにセキュリティソフトをインストールし、運用するタイプです。専用機器が不要、ネットワーク構成を変更する必要がないという優れた点もありますが、すべてのサーバにインストールしなければならない、Webサーバの動作環境(プラットフォーム)に依存するなどのディメリットもあります。

まとめ

CMSのバージョンは定期的にアップデートを行う。

利用しているサービスのバージョンは最新のものにすることで、セキュリティレベルを向上することができます。

また、バージョンアップを行うことで、便利な新機能が実装されることもあるので、バージョンアップをするに越したことはありません。

けれども、利用しているプラグインが最新のバージョンに対応していないといったことも発生するで、バージョンアップの際は利用しているプラグインなどの兼ね合いも考慮しましょう。

セキュリティ対策サービスを積極的に利用する。

より安全なWebサイトにするためにも、セキュリティ対策サービスを導入しましょう。

自社のシステム構成を確認し、現段階でできる最良の手段を選択します。

費用面や人的リソースを考慮し、無理なく継続できるプランを選定することが、長期的なセキュリティ対策を行うコツです。

CMSのセキュリティ対策の重要性を理解し、より良いセキュリティを行いましょう。

Wordpress(ワードプレス)とDrupalの脆弱性におススメなクラウド型WAF

Webアプリケーション層を保護することが出来るWAFは、Webサービスには不可欠です。さらにクラウド型WAFであれば、コストや手間も少なくセキュリティ対策することができます。

クラウド型のWAFは導入ハードルが極めて低いので、これからWebセキュリティ対策を行う企業様には有力な選択肢となります。WAFを選定する時には、サポート体制や導入実績なども重視して、自社に最適なものを選びましょう。

クラウド型WAF「攻撃遮断くん」は、最新の攻撃パターンにも自動的に対応していくため、セキュリティパッチをすぐに適用できない状況や、定期的に脆弱性診断が出来ない状況でも、セキュアな環境を保てます。

ぜひこの機会にWebセキュリティ対策を見直し、WAFの導入を検討してみてください。

https://www.shadan-kun.com/

(2018/4/05 執筆、2020/2/28修正・加筆)

この記事と一緒に読まれています

-

WordPressのセキュリティ対策で最低限抑えておきたいポイント

2019.10.02

セキュリティ対策

-

2020.05.07

セキュリティ対策

-

WordPressの脆弱性による被害事例と今すぐできる対策とは?

2019.06.03

セキュリティ対策

-

2020.02.19

セキュリティ対策

-

wordpressのセキュリティ対策とは?必要な理由と対策方法を知ろう!

2020.05.13

セキュリティ対策