-2018年7月25日発表

株式会社サイバーセキュリティクラウドでは、サイバーセキュリティに関する注意喚起をリアルタイムに実施するため、自社独自に集約したサイバー攻撃に関するデータを分析した「サイバー攻撃速報」を発表しています。

今回は、「GPONルータ」を狙うサイバー攻撃の急増が確認された為、攻撃の内容を解説していきます。

目次

1.GPONルータとは

2018年7月20日に日本国内のGPONルータへ向けたサイバー攻撃がキャンペーン的に増加したことがわかりました。

GPONとは、光通信規格「Gigabit Passive Optical Network」の略称で、光ファイバーによるインターネット接続を安価に複数のユーザーへ提供させるための技術です。この技術に則ったものがGPONルータと呼ばれています。

2.GPONルータを狙った攻撃の内容とは

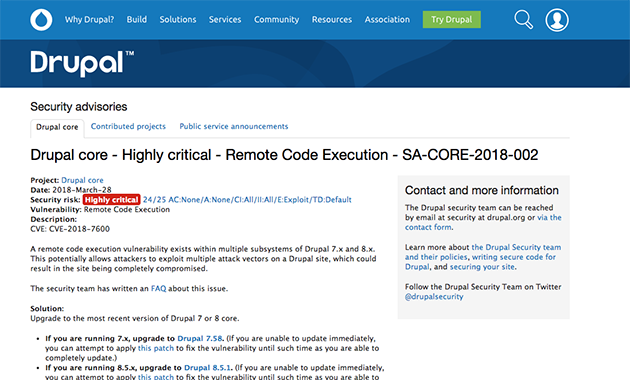

GPONルータには「CVE-2018-10561」と「CVE-2018-10562」と呼ばれる脆弱性があり、今回の攻撃はその脆弱性を悪用したものと言われています。

この脆弱性を突いた攻撃はeSentire Threat Intelligenceでも観測が発表されており、世界規模で発生したサイバー攻撃と考えられます。

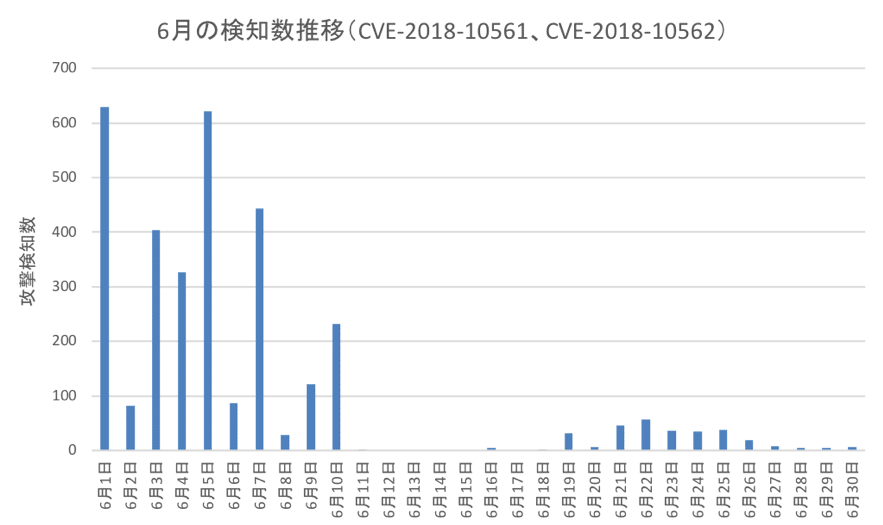

「CVE-2018-10561」と「CVE-2018-10562」の二つの脆弱性は、2018年5月に公表されており、公表後すぐさま攻撃が増加しています。

図1. 2018年6月に検知したCVE-2018-10561、CVE-2018-10562を悪用した攻撃の推移

脆弱性を狙った攻撃は脆弱性公表後著しく増加しており、6月10日を境に減少しています。依然攻撃はありますが、検知数が100を超えることはありませんでした。ところが、7月19日に突如として検知数が“1000”を超え、再び増加しています。

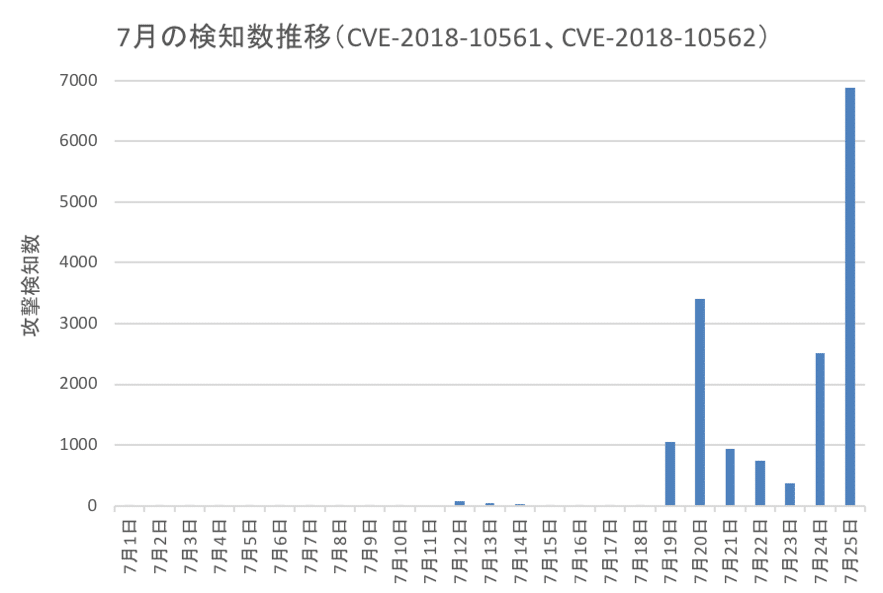

図2. 2018年7月に検知したCVE-2018-10561、CVE-2018-10562を悪用した攻撃の推移

7月25日に至っては“6,793”もの攻撃が観測されています。脆弱性が発表された時と同じ規模の攻撃が観測されたことになります。

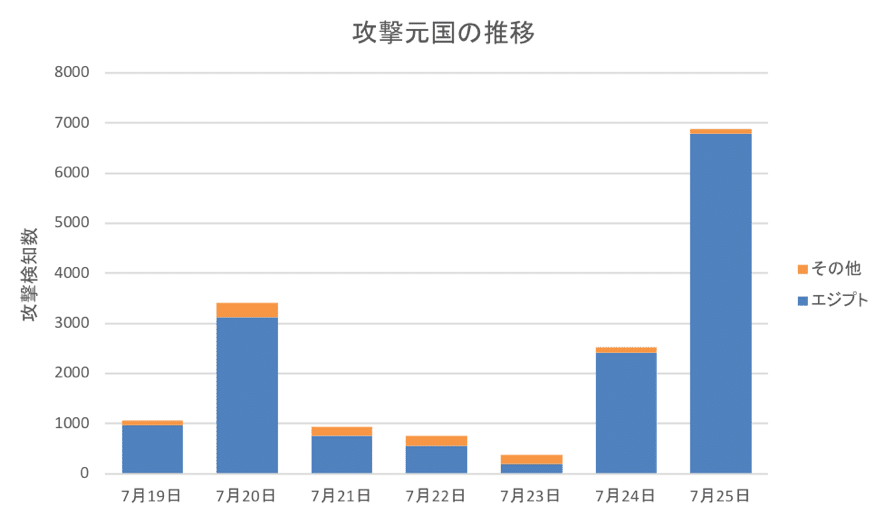

さらに攻撃元の国に着目をすると、エジプトに偏っていることがわかりました。

エジプトを発信源とする攻撃の送信元IPアドレスの数は、7月19日〜7月25日のわずか7日間で、8,947個にも及んでいます。

図3. 2018年7月に検知したCVE-2018-10561、CVE-2018-10562を悪用した攻撃の発信源

これらの送信元のIPアドレス数が膨大なことからも、感染した踏み台機器を用いて攻撃を仕掛けていることが考えられます。

この脆弱性を突いた攻撃が成功すると、機器本体への侵入とリモートでのコード実行が可能になります。攻撃を仕掛けた踏み台機器と同じく、新たな攻撃の元となる可能性があります。

3.GPONルータを狙った攻撃をWAFで防ぐ

GPONルータの脆弱性「CVE-2018-10561」と「CVE-2018-10562」を突いた攻撃は、WAFを導入することで防ぐことが可能です。

アプライアンス型、ソフトウェア型、クラウド型とWAFには複数の提供スタイルがありますが、クラウド型WAFを利用することで運用・コスト面で負担も少なく対策することができます。

クラウド型WAFは担当者自身で運用を行う必要もなく、アプライアンス型のような高額な費用が発生しないというメリットがあります。

「攻撃遮断くん」は低コストかつ簡単に運用することができるクラウド型WAFの1つです。専任のセキュリティエンジニアによって常にシグネチャを最新の状態に保っています。高セキュリティを実現しながらもユーザーごとにシグネチャをカスタマイズできるため、誤検知のリスクを抑えることが可能です。

また、今回の脆弱性に対する攻撃は既存のシグネチャで検知・遮断を行っています。

低価格かつ簡単に利用できるクラウド型WAFの利用を検討してみてはいかがでしょうか?

「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。

https://www.shadan-kun.com/

「攻撃遮断くん」2017年攻撃検知レポートのご案内

この記事と一緒に読まれています

-

Drupalの脆弱性を狙った攻撃に注意!今すぐできる対策とは?

2019.05.13

セキュリティ対策

-

ECサイト等のセキュリティ対策 システム開発時に気をつけるべきポイントとは?

2020.02.14

セキュリティ対策

-

2020.02.13

セキュリティ対策

-

2019.09.11

セキュリティ対策

-

2019.10.12

セキュリティ対策