セキュリティ対策の一環としてIDS/IPSを導入する企業が増えています。IDSとIPSは名前が似ていますが、実は異なるセキュリティサービスです。

この記事では、IDSとIPSについてやそれぞれの違いを解説します。IDS/IPSの種類や仕組み、また併用すべきWAFについても紹介します。

セキュリティ対策の一環としてIDS/IPSを導入する企業が増えています。IDSとIPSは名前が似ていますが、実は異なるセキュリティサービスです。

この記事では、IDSとIPSについてやそれぞれの違いを解説します。IDS/IPSの種類や仕組み、また併用すべきWAFについても紹介します。

IDS(Intrusion Detection System)は、企業や組織のネットワークを監視し、不正アクセスや疑わしい通信を検知するセキュリティサービスです。不正侵入検知システムとも呼ばれます。

不正アクセスを検知した場合、IDSによって管理者にアラートを送信します。アラートの内容を確認したうえで、該当通信を遮断するかどうかを管理者が判断する必要があります。

IPS(Intrusion Prevention System)は、侵入防御システムと呼ばれ、企業や組織のネットワークを監視し、不正アクセスやサイバー攻撃に使われる通信を検知し遮断するセキュリティサービスです。

IPSは不正アクセスやサイバー攻撃を自動的に検知し、すぐにブロックすることで、不正アクセスが企業のネットワークに侵入することを未然に防ぎます。それによって企業や組織のネットワークをサイバー攻撃から守ります。

ただし、IPSの特性から誤検知が発生することもあります。誤検知とは、正常な通信を攻撃と誤認し、遮断してしまう現象のことです。誤検知を最小限に抑えるには、IPSの検知ルールを細かくチューニングする必要があります。

IDSもIPSもネットワークやOS・ミドルウェアを対策するセキュリティサービスですが、機能と配置において違いがあります。

IDSは名前の通り、ネットワーク内の不正アクセスや異常な通信を検知(Detection)し、管理者に通知する役割を持ちます。不正アクセスを遮断するかどうかは管理者の判断となります。

それに対してIPSは検知するだけでなく不正アクセスを自動的にブロックします。管理者の対処を待たずに不正アクセスを直ちに遮断できるので、IPSを導入することでサイバー攻撃をより迅速に対処することができます。

また、IDSとIPSのネットワーク構成も違います。IDSは異常を検知するだけなので通信経路に設置する必要がありません。通信をIDSにコピーし分析して不正アクセスを検知します。一方、IPSは不正アクセスを遮断する機能を備えているので、通信経路の間にIPSを設置する必要があります。

機能とネットワーク構成が異なるので、自社のセキュリティニーズに応じて適切なサービスを選ぶことが大事です。

IDS/IPSにはさまざまな種類があります。ここでは主流となる3種類を紹介します。

クラウド型IDS/IPSは、クラウドサービスとして提供されているものです。インターネット経由で利用できるので、ネットワーク設定を変更する必要がないため導入しやすいのがクラウド型のメリットです。

また、検知するパターンの設定や調整などもサービスの提供ベンダーが行うため、クラウド型IDS/IPSは運用工数の負担が少ないというメリットがあります。

一方、IDS/IPSの検知能力は提供ベンダーによって異なるので注意が必要です。

ホスト型IDS/IPSは、監視対象となるサーバ(ホスト)にIDS/IPSのソフトウェアを直接インストールするものです。サーバで発生する通信やログデータなどを詳しく解析し、不正アクセスを検知します。

また、不正アクセスだけでなくサーバにある不審プログラムの動作やファイルの改ざんなどもホスト型IDS/IPSによって検知できます。

ただし、1つのサーバに1つのIDS/IPSソフトウェアが必要なので、複数のサーバを監視したい場合、それぞれのホストにインストールしなければなりません。サーバ数が多い場合、コストが膨大になる可能性があるので導入前にしっかり試算する必要があります。

ネットワーク型IDS/IPSは、企業や組織の広範囲にわたるネットワークを監視します。ネットワークの要所(ゲートウェイ)に設置したIDS/IPSが通過する通信をチェックすることで、不正アクセスや異常なパターンなどを検出します。

ネットワーク内の不正アクセスや攻撃を検知することができるため、ホスト型やクラウド型に比べてネットワーク型の対応範囲が広いのが特徴です。ただし、ホストごとの細かな設定には向きません。

IDS/IPSは検知の仕組みによって2つのタイプに分かれています。ここでは、2タイプのIDS/IPSについて解説します。

シグネチャ型は、事前に登録されているシグネチャという検知ルールと通信データをマッチングすることで、不正アクセスを検出する仕組みです。シグネチャの調整で、高い精度で既知の脅威を検出することができるのがシグネチャ型のメリットです。

一方、新しい攻撃や変異した脅威に対応しづらいというデメリットがあります。新しい攻撃にも対処するためには、シグネチャの調整・更新を定期的に行う必要があるので、メンテナンスの手間がかかります。

アノマリ型は、システムやネットワークにおける通常の挙動パターンを学習し、そのパターンから逸脱するような異常な挙動を検出する仕組みです。

アノマリ型は未知の攻撃やゼロデイ攻撃に対しても有効なので、検知能力がシグネチャ型より高いと思われることがあります。ただし、誤検知の可能性が高いというデメリットがあるので、細かいチューニングが必要です。

誤検知とは、正常な通信を誤って不正アクセスとして検知することです。業務に必要な通信が不正アクセスとして検知されてしまうと業務に支障を及ぼす可能性があるので、対策が必要になります。

IDS/IPSはサイバー攻撃の対策として有効なセキュリティサービスですが、IDS/IPSを導入するだけで安心できるわけではありません。

サイバー攻撃が日々進化している中、WAFをはじめさまざまなセキュリティサービスを組み合わせて多層防御をすることが重要です。

WAF(Web Application Firewall)とは、WebサイトやWebサービスなどWebアプリケーションの脆弱性を狙ったサイバー攻撃を防御するセキュリティサービスです。

WAFの導入によって、SQLインジェクションやクロスサイトスクリプティング(XSS)など、情報漏えいやWebサイト改ざんなどを引き起こすサイバー攻撃を防ぐことができます。

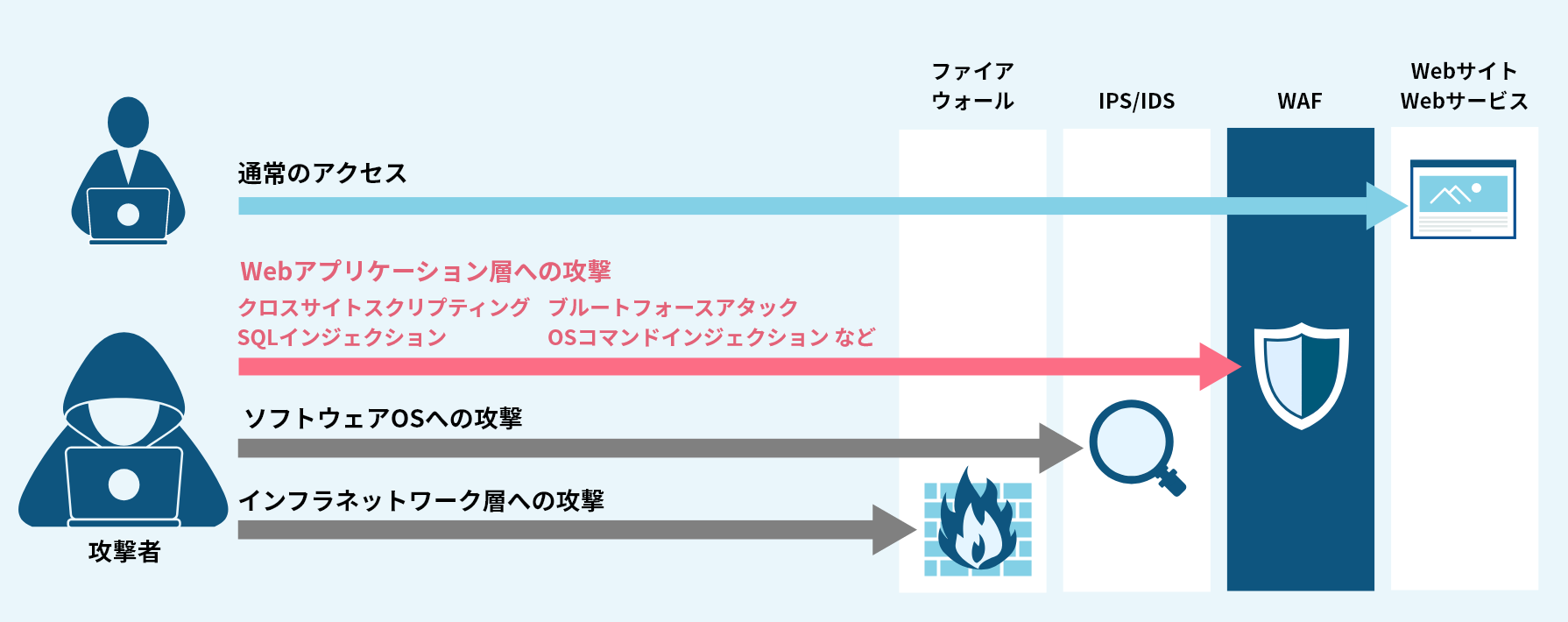

同じセキュリティサービスですが、守るレイヤーや防御できる攻撃が異なることからIDS/IPSとWAFはまったく違います。

IDS/IPSはOSやミドルウェア層に特化しているセキュリティサービスです。SYNフラッド攻撃やバッファーオーバーフロー攻撃など、OSやミドルウェアの脆弱性を狙ったサイバー攻撃を防御できます。

一方、WAFはアプリケーション層に特化しているセキュリティサービスで、Webアプリケーション特有の脆弱性を標的とするSQLインジェクションやクロスサイトスクリプティング(XSS)を対策できます。

サイバー攻撃の高度化が進んでいる中、1つだけのセキュリティサービスだけでは防御が不十分となるケースが増えています。企業や組織のシステムを確実に守るためには、複数のセキュリティサービスを組み合わせて、多層防御を実現することが必要です。

多層防御は、異なる種類のセキュリティサービスを導入することにより、システム内に複数の防御層を設置することで、さまざまなサイバー攻撃の脅威を軽減する方法です。

例えば、ネットワーク層での攻撃に対処するIDS/IPSと、アプリケーション層での攻撃に特化したWAFを組み合わせることで、異なる層におけるセキュリティを強化し、企業のシステムを守ります。

IDS/IPSは、OSやミドルウェアに特化しているセキュリティサービスで、ネットワーク上の不正アクセスを検知・遮断することができます。

OSやミドルウェアへのサイバー攻撃には有効なセキュリティサービスですが、IDS/IPSを導入してすべてのサイバー攻撃を防御できるわけではありません。例えば、アプリケーション層への攻撃はIDS/IPSでは防げません。

より強固なセキュリティ対策をするためにはWAFをはじめさまざまなセキュリティサービスを導入して多層防御を実現することがおすすめです。WAFとは、Webアプリケーションの脆弱性を狙ったサイバー攻撃を防御する、セキュリティサービスです。

WAFを導入するなら国内シェアNo.1※の「攻撃遮断くん」がおすすめです。「攻撃遮断くん」は月額10,000円〜の安価で、システム変更不要で最短1日で導入できる日本国内で開発・運用されているWAFです。ユーザー側での運用は一切必要ないため、低価格かつ簡単に高セキュリティを実現できます!

さらに、攻撃遮断くんには日本語サポートが付いています。誤検知の対応やシグネチャのカスタマイズなどの相談も気軽にできます!万が一トラブルが発生した場合でも24時間365日の緊急サポートが付いているので安心できます。

攻撃遮断くんについて詳しく知りたいならこちらの資料をダウンロードしてください。

デロイト トーマツ ミック経済研究所「外部脅威対策ソリューション市場の現状と将来展望 2023年度」

ご利用お申し込み、お見積り依頼、

Webセキュリティに関する相談はこちらから!