近年ニュースでもよく報道されるサイバー攻撃。ただし、サイバー攻撃を受けた場合、どのような被害が生じるのか、またどういう対応を取るべきなのかを、わからない人も少なくないでしょう。

この記事では、近年のサイバー攻撃のトレンドを踏まえて、関連する事例を紹介しながら攻撃の被害や関連する対策について解説します。

近年ニュースでもよく報道されるサイバー攻撃。ただし、サイバー攻撃を受けた場合、どのような被害が生じるのか、またどういう対応を取るべきなのかを、わからない人も少なくないでしょう。

この記事では、近年のサイバー攻撃のトレンドを踏まえて、関連する事例を紹介しながら攻撃の被害や関連する対策について解説します。

一言でサイバー攻撃と言っても、さまざまな攻撃手法があります。ここではサイバー攻撃の種類について説明します。

サイバー攻撃の種類を説明する前に、まずサイバー攻撃の定義を理解しましょう。

サイバー攻撃とは、ネットワークを通じてサーバやパソコン、スマホなどの情報端末に行う攻撃です。攻撃によってデータが改ざんされたり盗まれたりします。またシステムの破壊を狙うケースもあります。

IT技術の進歩とダークウェブの普及に伴い、近年サイバー攻撃の数が増える傾向にあります。その理由は、サイバー攻撃の専用ツールやマニュアルがダークウェブで流通していて、高度な知識や技術がなくても誰でも簡単にサイバー攻撃できるようになってしまったためです。

サイバー攻撃にはさまざまな種類があります。攻撃の属性について大きく下記6つのカテゴリーに分けることができます。

先ほども少し説明しましたが、サイバー攻撃の数は近年増加しています。ここではより詳しくサイバー攻撃のトレンドと現状を解説します。

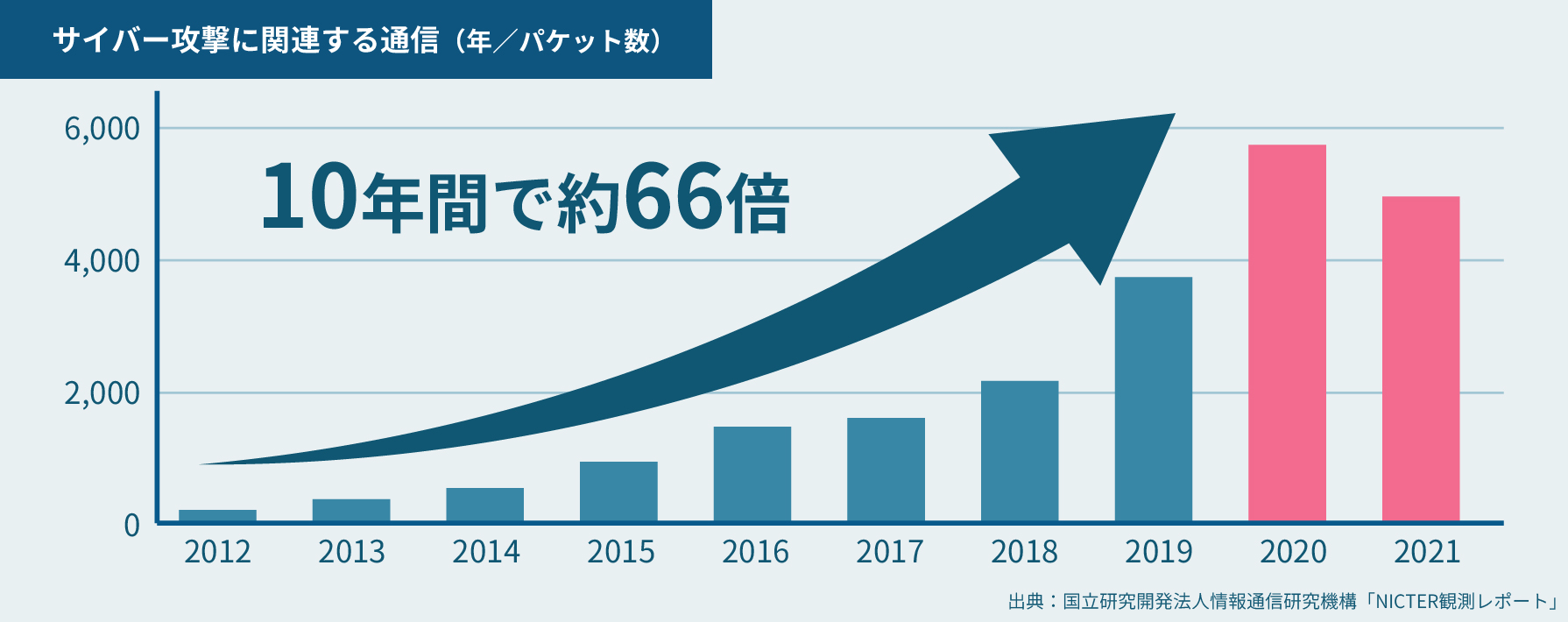

近年ではサイバー攻撃の数が急増しています。情報通信研究機構(NICT)の調査によると、サイバー攻撃に関連する通信がこの10年間で66倍も増加し、2021年の1年間で5,180億パケットに達しました。

平均計算で1 IPアドレスあたりに、年間174万パケットのサイバー攻撃関連通信が観測されて、極めて脅威が迫っている状況といえるでしょう。

サイバー攻撃による金銭的被害も決して少なくありません。株式会社ノートンライフロックの調査によると、2021年1年間においてサイバー攻撃の被害額はなんと320億円まで増えました。

出典:株式会社ノートンライフロック プレスリリース

さらにトレンドマイクロ社の調査によると、国内においてサイバー攻撃による被害額が1,000万円を超えた企業が全体の33.5%となり、年間平均被害額は約1億4800万円にまで及んでいます。

出典:トレンドマイクロ株式会社 法人組織のセキュリティ動向調査 2020年版

サイバー攻撃の中で、脆弱性を突くサイバー攻撃が多発しています。脆弱性とは、プログラムの不具合やバグ、設計上のミスによって発生するセキュリティ上の欠陥のことをいいます。

弊社独自の調査によると、2022年上半期において最も観測されたのはWebサーバを構成するソフトウェアの脆弱性に対する攻撃で、全体の44.18%を占め、半年間でおよそ1億228万件の攻撃も発生しています。また、SQLインジェクションも約2,245万件ありました。

脆弱性は情報端末のOS(オペレーティングシステム)やソフトウェアにも発生し得ますが、近年Webサイトに関連するものが多くなっています。

情報処理推進機構(IPA)の調査によると、2019年4月〜2022年3月の間に届出された17,307件の脆弱性関連情報のうち、7割がWebサイトに関連するものとなります。

出典:情報処理推進機構 ソフトウェア等の脆弱性関連情報に関する届出状況[2022年第1四半期(1月~3月)]

サイバー攻撃を受けた場合、どのような被害があるのでしょうか。ここでは、2022年に実際に発生した事例を踏まえて、サイバー攻撃の被害内容を紹介します。

| 被害公表時期 | 2022年8月 |

| サイバー攻撃の発生時期 | 2022年4月 |

| 被害を受けた企業の業種 | アパレル |

| 受けたサイバー攻撃の種類 | フォームジャッキング攻撃、フィッシング |

| 受けたサイバー攻撃の概要 | ECサイトがフォームジャッキング攻撃を受けて顧客122名のクレジットカード情報が流出 |

| 再発防止策 | ECサイトのサービス提供を終了/システムの脆弱性を定期的に実施/システムの監視・検知体制を強化 |

今回の被害の起因はECサイトの決済システムにおける脆弱性を突いたフォームジャッキング攻撃です。

クレジットカード情報入力ページが攻撃者によって改ざんされ、顧客が商品を購入する際に仕掛けられたフィッシングサイトとよばれる偽サイトに誘導されます。偽サイトでクレジットカード情報を入力するとその情報が攻撃者に漏れてしまいます。

同社の発表によると最大122名の顧客のクレジットカード情報が漏えいしてしまいました。そして、サイバー攻撃被害がきっかけとなり、ECサイトは閉鎖されました。

| 被害公表時期 | 2022年8月 |

| サイバー攻撃の発生時期 | 2022年5月 |

| 被害を受けた企業の業種 | 人材会社 |

| 受けたサイバー攻撃の種類 | SQLインジェクション |

| 受けたサイバー攻撃の概要 | 当該会社が運営しているWebサービスのアプリケーションの脆弱性を突いたSQLインジェクション攻撃を受けて、最大298,826件の顧客メールアドレスが流出 |

| 再発防止策 | 脆弱性の管理・運用体制の強化 |

人材会社が運営している資格検定申込サイトのWebサーバが、SQLインジェクション攻撃を受け、利用者のメールアドレス最大298,826件が流出しました。

原因判明と脆弱性箇所改修のため、当該Webサイトが2022年5月~8月の間に約3ヶ月ほど停止されました。

| 被害公表時期 | 2022年7月 |

| サイバー攻撃の発生時期 | 2022年2月 |

| 被害を受けた企業の業種 | カタログギフト販売 |

| 受けたサイバー攻撃の種類 | システムの脆弱性を突く攻撃 |

| 受けたサイバー攻撃の概要 | ECサイトの決済システムの脆弱性を突く攻撃を受け、顧客のクレジットカード情報最大28,700件と個人情報最大150,236件が流出 |

| 再発防止策 | セキュリティ対策の強化/ECサイトの改修 |

今回の事件の起因はECサイトのクレジットカード決済システムの脆弱性です。決済システムの脆弱性を突いた攻撃を受け、顧客のクレジットカード情報が最大28,700件と個人情報最大150,236件が漏えいしてしまいました。攻撃の種類は明らかになっていません。

今回の攻撃被害を踏まえて該当ECサイトの改修が行われています。2022年8月時点、サイトのクレジットカード決済機能がまだ利用不能となっています。

| 被害公表時期 | 2022年6月 |

| サイバー攻撃の発生時期 | 2022年5~6月 |

| 被害を受けた企業の業種 | システム会社 |

| 受けたサイバー攻撃の種類 | マルウェア(Emotet)攻撃 |

| 受けたサイバー攻撃の概要 | ヘルプデスク用の1台のパソコンがEmotetに感染し、当該パソコンに保存されたメールが流出したうえ、顧客に対するなりすましメールも発生 |

| 再発防止策 | セキュリティ対策を強化/別途のネットワークとパソコンを用意 |

大手システム会社が自治体に向けて提供する電子申請サービスのヘルプデスク業務に使用していたパソコンがEmotetというマルウェアに感染しました。Emotetの感染経路は、ヘルプデスクへの不審メールに添付されたファイルをダウンロードしたことです。

留意したいのは、該当するパソコンにアンチウイルスソフトがインストールされていたにもかかわらず、Emotet感染となってしまったことです。セキュリティツールやサービスの導入はもちろん大事ですが、従業員一人ひとりのセキュリティ意識の向上もサイバーセキュリティ対策において必要不可欠なことです。

| 被害公表時期 | 2022年6月 |

| サイバー攻撃の発生時期 | 2022年5月 |

| 被害を受けた企業の業種 | 国立大学 |

| 受けたサイバー攻撃の種類 | SQLインジェクション |

| 受けたサイバー攻撃の概要 | 大学Webサイトのサーバの脆弱性を突いた攻撃を受け、最大2,086件の顧客メールアドレスが流出 |

| 再発防止策 | サーバ管理やセキュリティ関連の教育強化/セキュリティツールWAFの導入検討 |

日本屈指の国立大学がSQLインジェクションを受けて最大2,086件のメールアドレスが流出してしまいました。

今回の被害の再発防止策の1つとして、該当大学がWAFの導入をあげています。WAFとは、Web Application Firewall (ウェブアプリケーションファイアウォール)の略称で、Webサイトを含めたWebアプリケーションをサイバー攻撃から守るツールです。SQLインジェクションやクロスサイトスクリプティング(XSS)などWebアプリケーションの脆弱性を突くサイバー攻撃の防御にとても有効です。

| 被害公表時期 | 2022年6月 |

| サイバー攻撃の発生時期 | 2022年4月 |

| 被害を受けた企業の業種 | 図書館運営 |

| 受けたサイバー攻撃の種類 | 総当たり攻撃、ランサムウェア攻撃 |

| 受けたサイバー攻撃の概要 | 企業の勤怠システムのサーバが総当たり攻撃を受け、従業員や退職者など6,886人分の個人情報や勤怠履歴、給与データが毀損 |

| 再発防止策 | サーバ関連のセキュリティ対策と監視体制の強化/社内規程の再検討と整備 |

サイバー攻撃を受けたのは、勤怠・人事給与システム。システムのサーバとリモートデスクトップの接続に必要なパスワードが総当たり攻撃によって推測されました。それによって、サーバが不正アクセスされランサムウェアを仕掛けられました。

総当たり攻撃とは、パスワードの可能な組み合わせを1つずつ試して正しいパスワードを当てる攻撃です。ブルートフォース攻撃とよばれることがあります。

被害発生時の初動対応として勤怠システムのサーバネットワークを切断。その後、デジタルフォレンジック調査やシステム代替環境構築などの対策を実施しています。

今回の攻撃によって、従業員1,872人分と退職者2,167人分を含めて合計6,886人分の個人情報や勤怠履歴、給与データが毀損してしまいました。

| 被害公表時期 | 2022年6月 |

| サイバー攻撃の発生時期 | 2022年6月 |

| 被害を受けた企業の業種 | リサーチ企業 |

| 受けたサイバー攻撃の種類 | SQLインジェクション |

| 受けたサイバー攻撃の概要 | ホームページを含め、リサーチ会社が運営しているWebサイトのサーバがSQLインジェクションを受けて最大101,988件の会員情報が流出 |

| サイバー攻撃による影響 | 攻撃を受けたWebサイトを5日間ほど閉鎖 |

| 再発防止策 | 脆弱性防御ツールの導入検討/脆弱性管理ツールの導入検討 |

リサーチ会社が運営しているWebサイトの脆弱性を突いたSQLインジェクションを受け、最大101,988件の会員情報が流出してしまいました。

状況調査と改修のため、該当Webサイトが5日ほど閉鎖となりました。また、脆弱性防御ツールおよび脆弱性管理ツールを導入の対策を進めると公表しております。

脆弱性管理ツールとは、さまざまな脆弱性の最新情報を自動的に収集し、危険性評価と対応すべき優先順付け、さらに脆弱性の対策状況を一元管理できるツールです。

| 被害公表時期 | 2022年5月 |

| サイバー攻撃の発生時期 | 2022年2月 |

| 被害を受けた企業の業種 | アパレル |

| 受けたサイバー攻撃の種類 | 脆弱性を突くサイバー攻撃 |

| 受けたサイバー攻撃の概要 | ECサイトのクレジットカード決済システムの脆弱性を突いた攻撃を受けて顧客のクレジットカード情報最大16,093件が流出 |

| 再発防止策 | Webセキュリティ対策と監視体制の強化/第三者機関により原因調査/改修のためWebサイトの一時停止 |

従業員数10名以下の小規模アパレル会社が運営しているECサイトが不正アクセスされ、顧客のクレジットカード情報最大16,093件が流出してしまいました。攻撃は、クレジットカード決済システムの脆弱性によるものだと見られています。

注目したいのが被害を受けた企業の規模です。小規模だから狙われないと勘違いしている人が多くいますが、実は関係ありません。企業規模問わず、すべての企業がサイバー攻撃の対象となり得ます。

しかも、会社の規模が小さい場合、サイバー攻撃を受けたあとの対応が大変になります。クレーム対応や顧客への連絡、原因究明、復旧対応、個人情報保護委員会への報告、再発防止策の検討まですべてを即時行わないといけないため、対応に困る中小企業がたくさんいるのが現実です。

| 被害公表時期 | 2022年5月 |

| サイバー攻撃の発生時期 | 2022年3月 |

| 被害を受けた企業の業種 | 教育 |

| 受けたサイバー攻撃の種類 | 脆弱性を突くサイバー攻撃 |

| 受けたサイバー攻撃の概要 | ECサイトの決済システムの脆弱性を突いた攻撃を受けて顧客のクレジットカード情報最大2,930件が流出 |

| 再発防止策 | セキュリティ対策と監視体制の強化/Webサイトの一時停止 |

クレジットカード決済システムの一部の脆弱性を突いた攻撃によって顧客のクレジットカード情報最大2,930件が流出してしまいました。

再発防止策としてWebサイトの改修が行われていますが、2022年8月時点Webサイトの再開の目処はまだ立っていません。

| 被害公表時期 | 2022年5月 |

| サイバー攻撃の発生時期 | 2022年3月 |

| 被害を受けた企業の業種 | 和菓子販売 |

| 受けたサイバー攻撃の種類 | 脆弱性に突く攻撃 |

| 受けたサイバー攻撃の概要 | ECサイトのクレジットカード決済システムの脆弱性を突いた攻撃を受け、顧客のクレジットカード情報最大14,127件が流出 |

| 再発防止策 | 決済システムを新システムに切り替え/セキュリティ対策と監視体制の強化/ECサイトを一時停止 |

今回の被害の起因は、ECサイトのクレジットカード決済システムの脆弱性を狙った攻撃です。攻撃の種類は明らかになっていません。攻撃によって顧客のクレジットカード情報最大14,127件が漏えいしてしまいました。

初動対応として、外部からECサイトへのアクセスが一時的に遮断され決済システムの稼働も停止されました。

攻撃に対する対策として、システムのセキュリティ対策と監視体制の強化が行われました。また、改修を行うため該当ECサイトが閉鎖され、2022年8月時点ではサイト再開の見込みはまだないようです。

| 被害公表時期 | 2022年4月 |

| サイバー攻撃の発生時期 | 2022年3月 |

| 被害を受けた企業の業種 | 公益社団法人 |

| 受けたサイバー攻撃の種類 | マルウェア(Emotet)攻撃 |

| 受けたサイバー攻撃の概要 | 協会職員が不審メールを開き、該当情報端末がEmotetに感染し、端末内のアドレスデータ最大35件とメール情報最大3,265件が流出 |

| 再発防止策 | PCのメールパスワードを定期的に変更 |

今回の被害はEmotetというマルウェアによるものです。感染経路は明らかになっていません。

攻撃によって該当パソコンに保存されたアドレスデータ最大35件とメール情報最大3,265件が流出してしまいました。

| 被害公表時期 | 2022年3月 |

| サイバー攻撃の発生時期 | 2022年2月 |

| 被害を受けた企業の業種 | 自動車部品メーカー |

| 受けたサイバー攻撃の種類 | 脆弱性を突く不正アクセス、ランサムウェア攻撃 |

| 受けたサイバー攻撃の概要 | 自動車部品メーカーがランサムウェア攻撃を受けてサーバやパソコン端末の一部のデータが暗号化され、それをきっかけとして取引先である自動車メーカーにも影響が拡大 |

| サイバー攻撃による影響 | 国内全14工場の28生産ラインが1日ほど停止 |

| 再発防止策 | ネットワークやサーバ、パソコンなどの情報端末のセキュリティ強化/社員へのセキュリティ関連意識向上教育 |

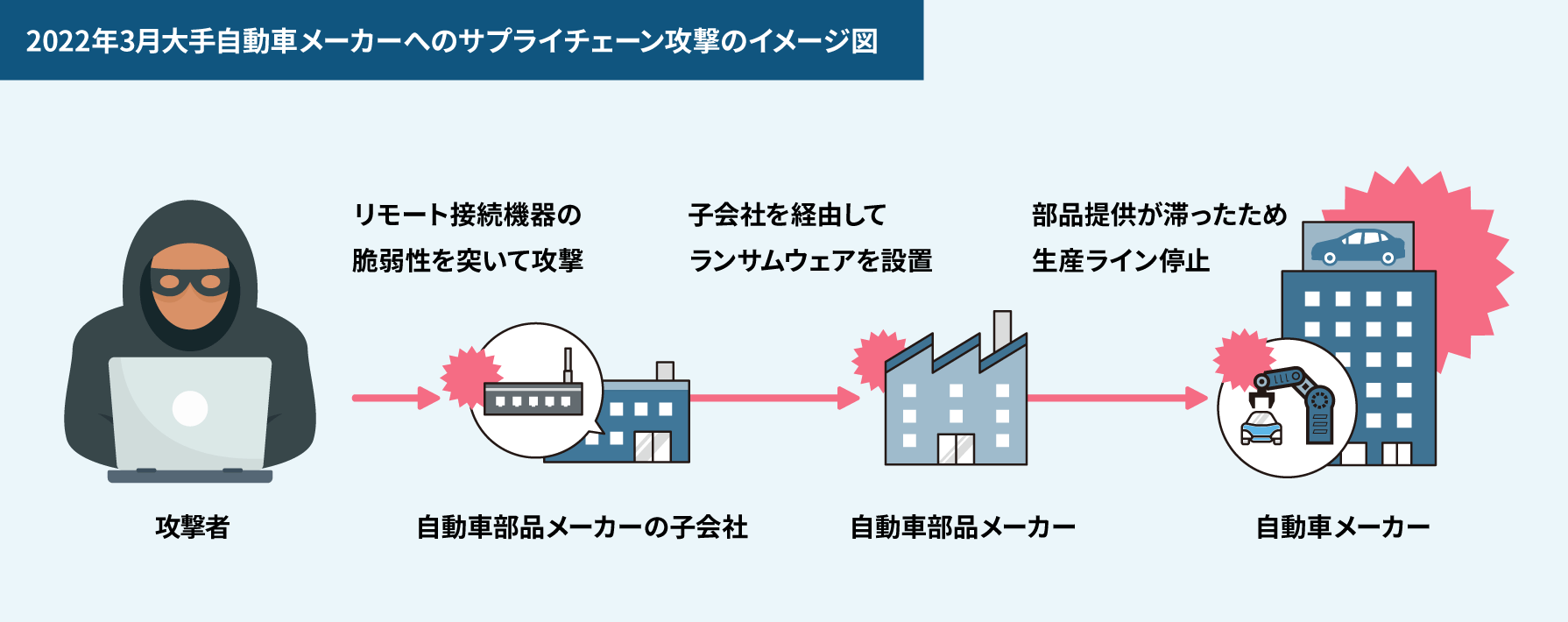

今回の攻撃はサプライチェーン攻撃とよばれるサイバー攻撃です。サプライチェーン攻撃とは、商品や製品のサプライチェーンに含まれる中小企業をターゲットにしてサイバー攻撃の入り口を作り、最終的に大手企業へ攻撃を仕掛ける方法です。

最初に攻撃を受けたのは自動車部品メーカーの子会社です。その会社が使用しているリモート接続機器の脆弱性を突いて攻撃が仕掛けられました。それをきっかけとして攻撃者が自動車部品メーカーのネットワークにも侵入し、サーバにランサムウェアを設置しました。

自動車部品メーカーの子会社の攻撃の影響を受け、取引先となる国内大手自動車メーカーへの部品供給が滞りました。そのため、国内大手自動車メーカーの国内14工場の28生産ラインの稼働が1日ほど停止となりました。

今回の事件において留意してほしいことは、中小企業や子会社もサイバー攻撃を受ける可能性があることです。攻撃を受けた場合、親会社に影響を及ぼすだけでなく、その取引先まで影響を与えることがあり、今回のような影響範囲が広大な事態となることもあり得ます。

親会社や取引先に迷惑をかけないためにも、中小企業もセキュリティ対策をしっかり実施する必要があります。

| 被害公表時期 | 2022年2月 |

| サイバー攻撃の発生時期 | 2022年2月 |

| 被害を受けた企業の業種 | 家具販売 |

| 受けたサイバー攻撃の種類 | SQLインジェクション |

| 受けたサイバー攻撃の概要 | 家具販売のECサイトがSQLインジェクションを受け、最大23,435件の個人情報が流出 |

| 再発防止策 | WebサイトとWebサービスの安全性の再検証と開発管理体制の強化 |

家具販売会社が運営しているECサイトが2022年2月にSQLインジェクションを受けました。

攻撃によって、顧客のメールアドレス最大10,772件と取引先のメールアドレス最大12,663件が流出してしまいました。

| 被害公表時期 | 2022年1月 |

| サイバー攻撃の発生時期 | 2021年12月~2022年1月 |

| 被害を受けた企業の業種 | 教育 |

| 受けたサイバー攻撃の種類 | SQLインジェクション |

| 受けたサイバー攻撃の概要 | 企業のWebサイトがSQLインジェクションを受け、顧客のメールアドレス最大280,106件が流出 |

| 再発防止策 | サーバのシステムのセキュリティ強化 |

中学受験関連サービスを提供する教育系企業のWebサイトが、SQLインジェクションを受けて、最大280,106件のメールアドレスが流出してしまいました。

対策としてすべてのWebページへのアクセス制御を強化したうえ、Webサーバの脆弱性箇所を特定し修正を行いました。また、情報流出の可能性があるすべての顧客にメールで連絡をしました。

近年、サイバー攻撃の数が急増しています。その中でWebアプリケーションの脆弱性を突く攻撃が最も多いです。ECサイトだけでなく、リサーチ会社や大学などすべてのWebサイトが攻撃の対象となります。

実は、攻撃を受けてしまい、その影響でWebサイトの閉鎖を余儀なくされてしまった事例も多くあります。

被害に会わないようにするために企業のセキュリティ対策が必須です。Webアプリケーションの脆弱性を突く攻撃を防ぐには、WAF(Web Application Firewall)の導入が必要です。

WAFとは、Web Application Firewall(ウェブアプリケーションファイアウォール)の略称で、Webサイトを含めたWebアプリケーションへの通信の内容を細かく確認し、不正アクセスを検知・遮断するツールです。

ご利用お申し込み、お見積り依頼、

Webセキュリティに関する相談はこちらから!