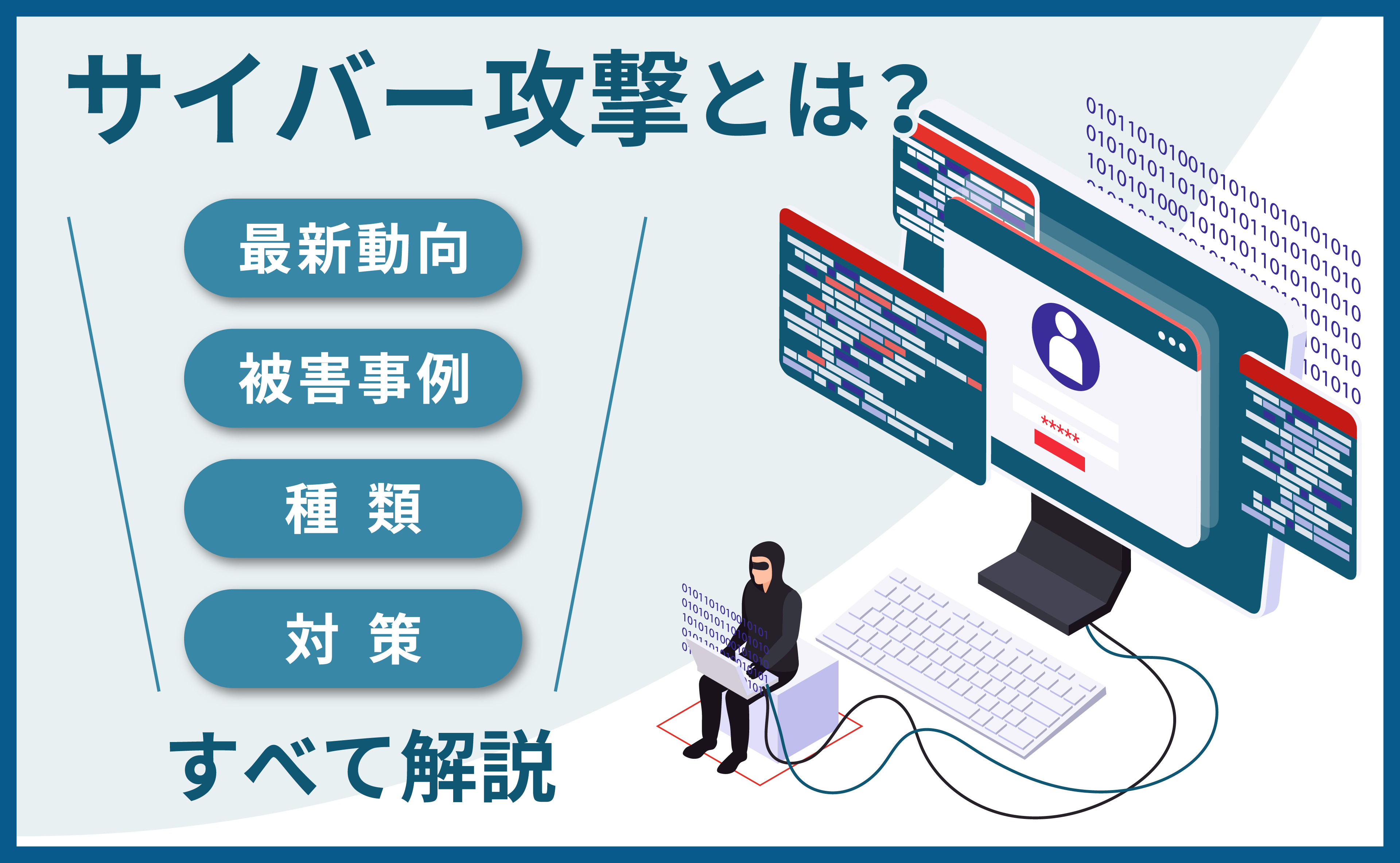

IT技術の発展とともに、サイバー攻撃の種類も増えています。その中には手口が巧妙なものも多くあります。この記事では、情報システムの担当者として把握しておくべき39種類のサイバー攻撃について解説します。

知っておきたい39種類のサイバー攻撃|その対策とは?

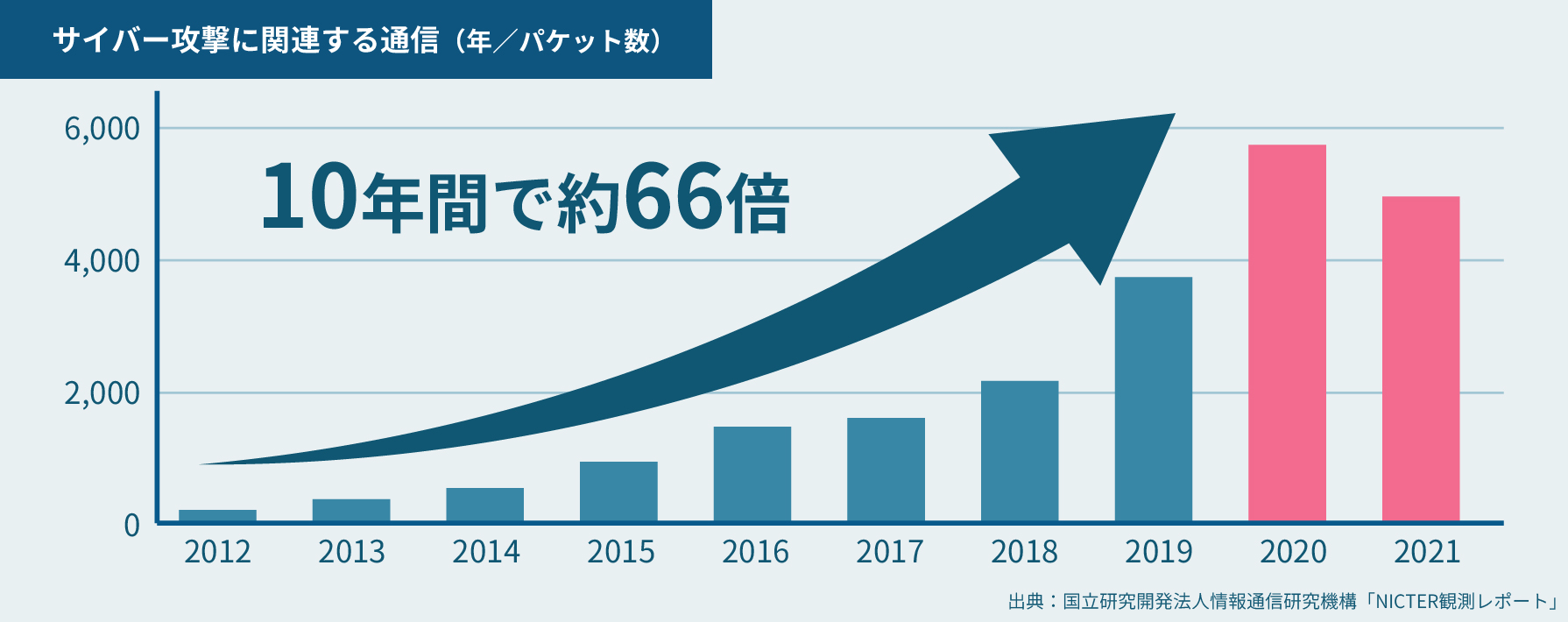

10年間で約66倍増えたサイバー攻撃

近年急増しているサイバー攻撃。情報通信研究機構(NICT)の調査によれば、サイバー攻撃関連通信のパケット数が、この10年間に約66倍も増えました。2021年の年間パケット数が5,180億まで達し、1 IPアドレスあたり年間平均174万パケットも観測されています。

そもそもサイバー攻撃とは?

サイバー攻撃とは、ネットワークを通じてサーバやパソコン、スマホなどの情報端末に行う攻撃です。攻撃によって情報端末のデータが改ざんされたり盗まれたりして、場合によってはシステムが破壊されるケースもあります。

以前は嫌がらせや自分のITスキルを見せつけるためサイバー攻撃を行う人、いわば愉快犯が多くを占めていました。ただし近年は、金銭目的のサイバー攻撃が増えました。

サイバー攻撃が増えた理由

なぜサイバー攻撃が増えたのでしょうか。理由は大きく3つあげられます。

1つ目、専門知識がなくてもサイバー攻撃ができるようになったことです。かつては高いITスキルを要する必要がありましたが、サイバー攻撃用ツールやマニュアルの流通によって、ITに対して知識が少なくてもサイバー攻撃を実施できるようになりました。

2つ目、ダークウェブといわれる闇市場の普及です。ダークウェブを通じて、サイバー攻撃用のツールやマニュアルを数千〜数万円で入手できます。また窃取した情報を高額で販売することができるため、お金を稼ぐためにサイバー攻撃を行う人が多くなってきました。

3つ目、テレワークの普及によってサイバー攻撃の侵入経路が増えたことです。コロナ禍でテレワークを導入した企業が急速に増加しました。一方、そのテレワークのシステムに脆弱性を抱える企業も少なくありません。中にはセキュリティ対策を十分に取れていない企業もあるので、サイバー攻撃の対象とされやすいです。

そのほか、不安定な国際情勢もサイバー攻撃の増加につながる可能性があります。弊社の調査によると、ロシアがウクライナ侵攻を発動したタイミングで、BOTや脆弱性スキャンツールなどを利用した不正アクセスが、直近3ヶ月の平均値より最大25倍も増加しました。

出典:株式会社サイバーセキュリティクラウド 【注意喚起】国内企業へのサイバー攻撃が急激に増加

詳しくはこちらの記事

サイバー攻撃は簡単にできる?やり方とその対策を解説サイバー攻撃の対象は国や大手企業のみではない

国や官庁、大手企業がサイバー攻撃を受けやすいイメージがあるかもしれませんが実は違います。中小企業もサイバー攻撃のターゲットになり得ます。

過去には、従業員数が10名程度の健康食品会社が、サーバに不正プログラムが仕掛けられ顧客氏名やクレジットカード情報が漏えいしてしまった事件もありました。

中小企業を攻撃する背景として、中小企業のセキュリティ対策が官庁や大手企業に比べて手薄というのが挙げられます。また、中小企業を踏み台としてその親会社や取引先を攻撃する事例も珍しくありません。

39種類のサイバー攻撃を一つひとつ解説!

ここでは、合計39種類のサイバー攻撃を6カテゴリーに分けて解説します。

- 1.ネットワークスキャン

- 2.ポートスキャン

- 3.バッファオーバフロー攻撃

- 4.ブルートフォース攻撃

- 5.辞書攻撃

- 6.パスワードリスト攻撃

- 7.マルウェア感染

- 8.ランサムウェア

- 9.フィッシング

- 10.標的型攻撃

- 11.IPスプーフィング

- 12.踏み台攻撃

- 13.ARP(Address Resolution Protocol)スプーフィング

- 14.セッションハイジャック

- 15.リプレイ攻撃

- 16.MITB(Man-in-the-Browser)攻撃

- 17.スニファ

- 18.電波傍受

- 19.キーボードロギング

- 20.DNSキャッシュポイズニング

- 21.ディレクトリトラバーサル

- 22.DDoS攻撃

- 23.F5アタック

- 24.TCP SYNフラッド

- 25.Ping of Death

- 26.ランダムサブドメイン攻撃

- 27.ICMPフラッド

- 28.Smurf攻撃

- 29.スパムメール

- 30.クロスサイトスクリプティング(XSS)

- 31.SQLインジェクション

- 32.ゼロデイ攻撃

- 33.セッションID固定化攻撃

- 34.ルートキット攻撃

- 35.フォームジャッキング攻撃

- 36.ドメイン名ハイジャック攻撃

- 37.OSコマンド・インジェクション

- 38.クロスサイトリクエストフォージェリ(CSRF)

- 39.サプライチェーン攻撃

不正アクセス(合計6種類)

アクセスする権限がないのにシステムやサーバに侵入する行為は不正アクセスといいます。不正アクセスによく使われる手法は6つあります。

1.ネットワークスキャン

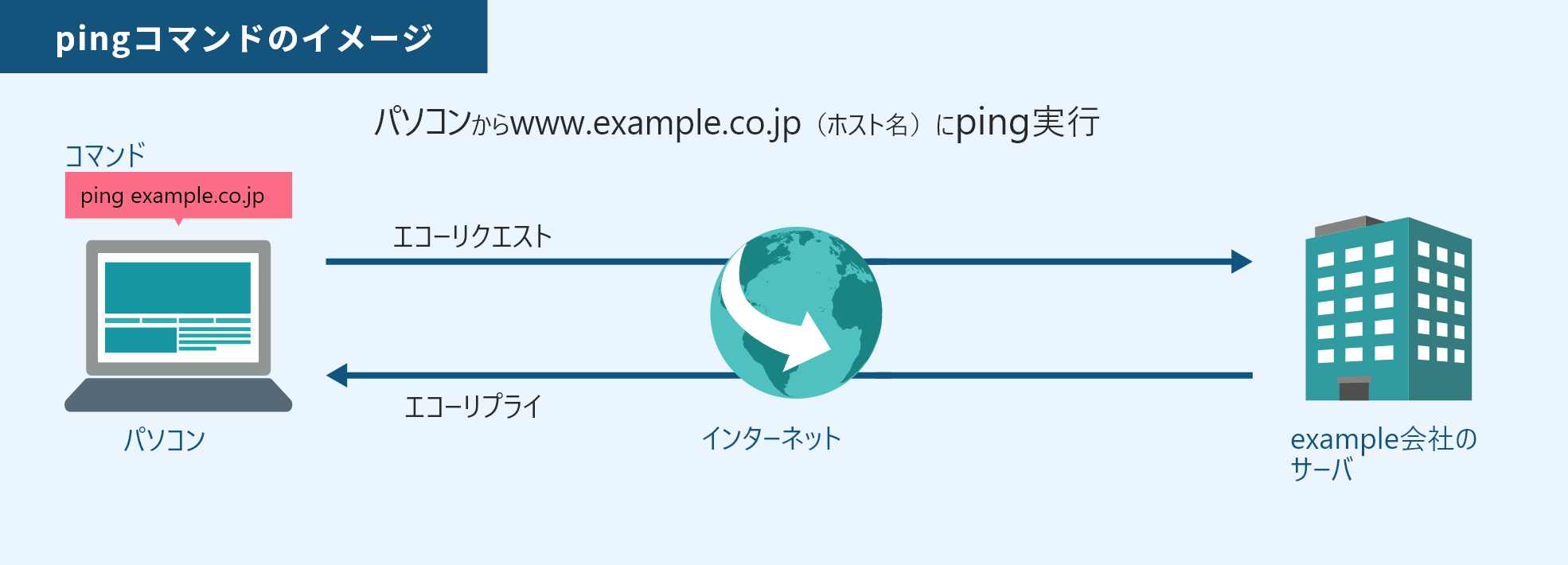

ネットワークスキャンとは、IPアドレスに対してping(ピング)を実施しホストの稼働状況を確認する手法です。

pingはネットワークが通信可能かどうかを確認するために使われるコマンドです。pingを実施することによってホストがアクティブかを確認します。

ネットワークスキャン自体はサイバー攻撃ではありませんが、不正アクセスするための下調べとして使われることが多いので注意が必要です。

2.ポートスキャン

ポートスキャンとは、ネットワークに接続されている通信可能なポートを一つひとつ順番に特定のデータを送信して、その応答状況を調べることです。

コンピュータの用途や管理者のITスキルレベルなどの情報を、ポートスキャンによって把握することができます。また、稼働しているWebアプリケーションに既知の脆弱性が含まれているかの把握もできます。

詳しくはこちらの記事

ポートスキャンとは?特徴と種類、対策方法をわかりやすく解説3.バッファオーバフロー攻撃

バッファオーバフロー攻撃とは、Webサーバのキャパシティ以上の不正データを送り付ける攻撃方法です。処理できる以上の量のデータを攻撃者が送ることでサーバやシステムに誤作動を起こさせます。

さらに、バッファオーバフロー攻撃を行ったあと、悪意のあるプログラムをサーバに入れ管理者権限を乗っ取り情報を破壊したり盗んだりするケースもあります。かつては科学技術庁、総務省、運輸省などを含めた複数の中央省庁のWebサイトが改ざんされた事件もありました。

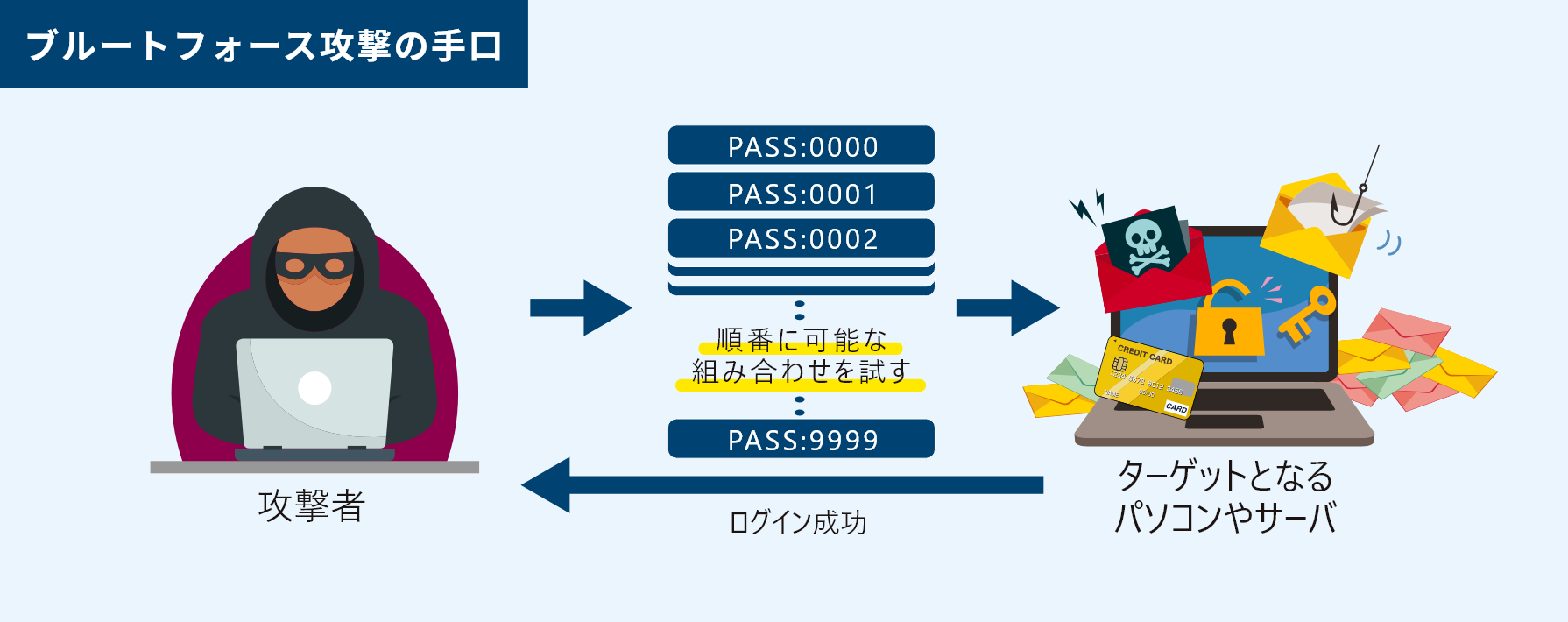

4.ブルートフォース攻撃

ブルートフォース攻撃とは、可能な組み合わせを1つずつ試して正しいパスワードを当てる攻撃です。ブルートフォースアタックや総当たり攻撃とよばれることもあります。

例えばパスワードが4桁の数字の組み合わせの場合。0000から9999まですべてを試すと10,000回以内には当たるはずです。

一般ユーザーのパスワードだけでなく、システムやサーバのパスワードを狙う攻撃者も多いです。パスワードを取得できたあと、データの改ざんや窃取を行います。

5.辞書攻撃

パスワードの桁数や利用可能な文字が多い場合、ブルートフォース攻撃にかかる時間が長くなります。時間短縮のため辞書攻撃を併用するケースがよく見られます。

「password」や「パスワード」など利用されがちな単語を体系化したデータベースを作成し優先的に試します。攻撃対象が明確となっている場合、その対象の生年月日や名前、電話番号、ペットや家族の名前などの情報を辞書攻撃で使うこともあります。

6.パスワードリスト攻撃

あらかじめ入手した別のサービスで使われるユーザーIDとパスワードを利用して、不正ログインを試みる手法は、パスワードリスト攻撃といいます。

攻撃の対象にならないために、パスワードの使い回しを控えましょう。

なりすまし(合計10種類)

なりすましとは、攻撃者が正規ユーザーを装いシステムにアクセスしたりするサイバー攻撃です。フィッシングやマルウェアなどよく耳にするものがなりすまし攻撃に該当します。

ここでは10種類のなりすまし攻撃手法を解説します。

7.マルウェア感染

マルウェアとは、コンピュータウイルスやスパイウェアなど悪意で作られたプログラムのことです。近年話題となったEmotet(エモテット)もマルウェアのひとつです。

マルウェア感染によってコンピュータに保存されているデータが破壊されたり流出したりする可能性があります。

感染経路ですが、メール経由がほとんどです。メールにマルウェア付きのファイルが添付され、それをダウンロードした人のコンピュータがマルウェアに感染してしまいます。

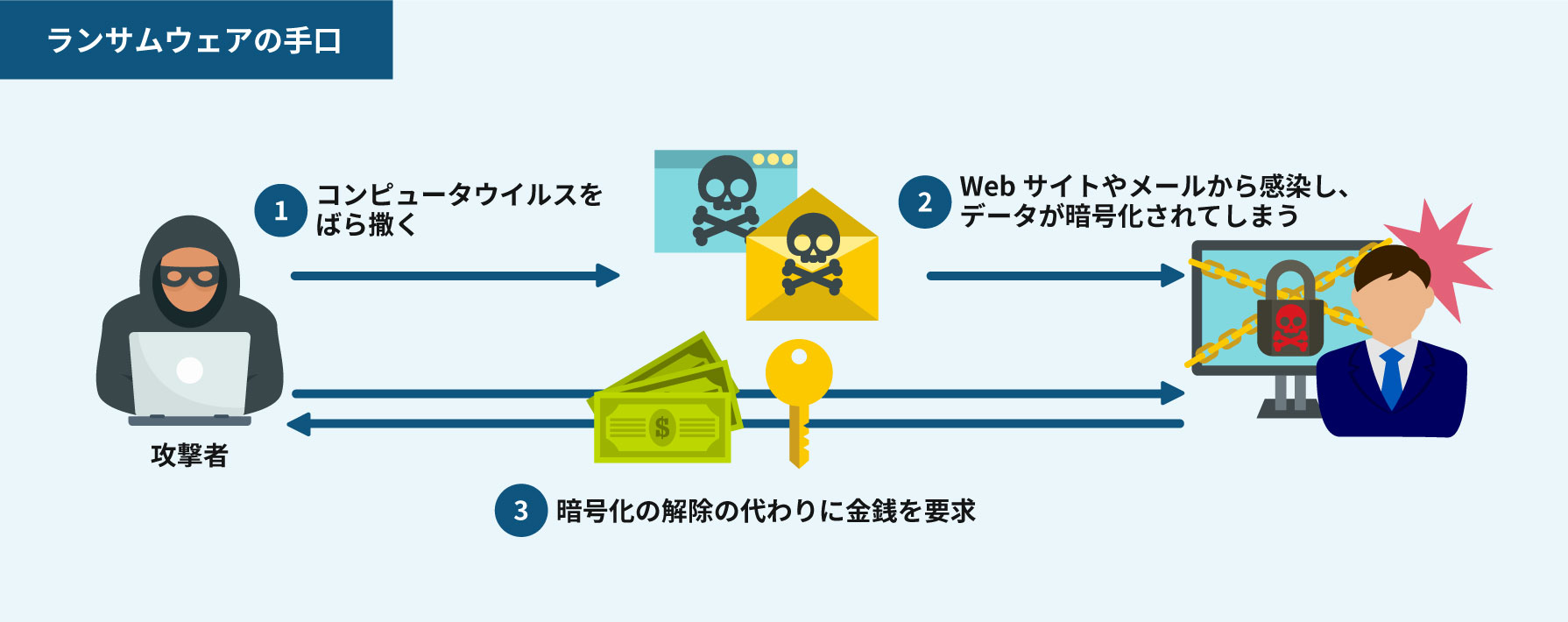

8.ランサムウェア

ランサムウェアもマルウェアのひとつであり、感染したパソコンやサーバのデータを攻撃者しか読めないように暗号化するものです。そして、暗号解除のため身代金が要求されます。そのため、ランサムウェアとよばれています。

業務に支障をきたさないために身代金を支払いデータを取り戻そうとする企業もありますが、お金を払ったとしても暗号解除の保証はないので、注意が必要です。最悪の場合、お金もデータも失う可能性があります。

詳しくはこちらの記事

ランサムウェアの手口と対策とは?9.フィッシング

フィッシング(Phishing)とは実在する企業を偽装しメールやSMSなどを個人に送付して個人情報を騙し取る攻撃です。国や官庁、金融機関、ECサイトなどを偽装したものが多く見られます。

「受け取っていない荷物がある」や「お金がもらえる」などのメールやSMSで、本人確認が必要なため名前や住所、電話番号、クレジットカード番号、ログインIDやパスワードなどの個人情報を入力を促すケースが多いです。入力された情報はそのまま攻撃者に送られ盗まれてしまいます。

10.標的型攻撃

標的型攻撃とは、特定の組織や個人に行うサイバー攻撃です。攻撃手法はさまざまあります。例えば、業務関連のメールを装ったマルウェアやウイルス付きメールを、標的となる企業の社員に送付します。

また、社内外の人間関係を把握してから攻撃するのが、標的型攻撃の特徴です。業務上頻繁にやり取りをする人を装ったほうが標的型攻撃の成功確率の向上につながるためです。

11.IPスプーフィング

IPスプーフィングとは、攻撃者自身のIPアドレスを別のものに偽装しシステムに不正アクセスする攻撃方法です。

偽装によってIPアドレス制限を突破することができてしまいます。また、攻撃元の特定も難しくなります。

12.踏み台攻撃

踏み台攻撃とは、特定のコンピュータを乗っ取り踏み台として不正アクセスやスパムメールなどのサイバー攻撃をする手法です。

他人のIPアドレスを利用する攻撃行為のため、IPスプーフィングと同じく攻撃元の特定が難しいのが特徴です。

13.ARP(Address Resolution Protocol)スプーフィング

ARPスプーフィングとは、ユーザーのARP要求に対して攻撃者が事前に用意した不正な返答(応答の偽装)を利用しほかのマシンやサーバに通信を転送する攻撃方法です。ARPポイズニングともよばれます。

ARP(Address Resolution Protocol)は、既知のIPアドレスから未知のMACアドレスを知るためのプロトコルです。そしてMACアドレスはネットワーク機器やアダプターの識別番号です。

ARPスプーフィングによってユーザーの通信を別のMACアドレスに送信するため、攻撃者が通信の中に含まれる情報を窃取することができます。

14.セッションハイジャック

セッションハイジャックとは、通信で使われるセッションを乗っ取り、ユーザーになりすます攻撃です。

セッションは、ユーザーがサーバへ接続してから通信が終わるまでの一連の流れのことをいいます。

セッションの管理には「セッションID」を使うことが多いですが、盗聴や推測などの方法で攻撃者がセッションIDを入手できると、それを利用してサーバへ不正にアクセスできます。

15.リプレイ攻撃

リプレイ攻撃とは、ネットワーク上で流れるログインIDとパスワードを取得し、その情報を利用(リプレイ)して不正にログインする行為です。

ワンタイムパスワードや多要素認証などでリプレイ攻撃を対策できます。

16.MITB(Man-in-the-Browser)攻撃

MITB(Man-in-the-Browser)攻撃とは、ブラウザとサーバの間に侵入しその通信を乗っ取る攻撃手法です。マルウェアを利用して攻撃を行うことが多いです。

MITB攻撃を受けると、ユーザーが正規のサーバと通信する際に、偽サイトにも情報を送信するようになり情報が窃取されてしまいます。

盗聴(合計5種類)

盗聴とは、ネットワーク上に流れているデータを収集し重要な情報を読み取ろうとする攻撃行為です。

17.スニファ

スニファとは、ネットワーク上を流れるデータ(パケット)を取得して内容を解読する手法です。もともとは、トラフィック調査や障害解析のために使われる手法ですが、悪用することで盗聴になります。

18.電波傍受

電波傍受とは、他人宛ての通信を許可なく受信することです。通信内容にパスワードやクレジットカード情報などが含まれると攻撃者がその情報を窃取することができます。

19.キーボードロギング

キーボードロギングとは、キーボードで入力したログを仕掛けたソフトウェアで不正に蓄積し、そしてそのデータの解析によってIDやパスワードを含めた重要な個人情報を窃取する攻撃方法です。キーロギングともよばれます。

キーボードロギングを対策するためにウイルス対策ソフトの導入やソフトウェアキーボードの利用がおすすめです。また、キーボードロギングが仕掛けられる可能性が高いので、共用パソコンで個人情報の入力はできるだけ避けましょう。

20.DNSキャッシュポイズニング

DNSキャッシュポイズニングとは、DNSサーバに保存されている名前解決情報(DNSキャッシュ)に虚偽な情報を記録させることでユーザーを別のサーバと通信するように誘導する攻撃手法です。

DNS(Domain Name System)とは、インターネット上にあるドメイン名とIPアドレスを管理するシステムです。ユーザーがあるドメインにアクセスしたい場合、DNSサーバにそのドメイン名を送ります。DNSサーバにマッチングを行ったあと該当するIPアドレスを返し通信を成立させます。

ドメイン名とIPアドレスの変換を加速するために、DNSキャッシュが保存されます。ただし、DNSキャッシュが改ざんされた場合、DNSサーバ経由でユーザーが偽サイトに誘導されます。気づかずに個人情報を偽サイトで入力してしまうと、情報が盗まれてしまいます。

21.ディレクトリトラバーサル

ディレクトリトラバーサルとは、非公開のディレクトリ(ファイル)にアクセスする攻撃手法です。

攻撃者はネットワーク上に公開されているファイルのディレクトリから、上位や下位階層のディレクトリへ不正にアクセスし、アクセス権のない非公開ファイルを閲覧し、場合によってはデータの改ざん・削除したりします。

サービス妨害(DoS)(合計7種類)

サービス妨害(DoS)とは、サーバに多くの通信を送り付けサーバーダウンを狙う攻撃です。DoSを受けた場合、Webサービスへのアクセスができなくなります。

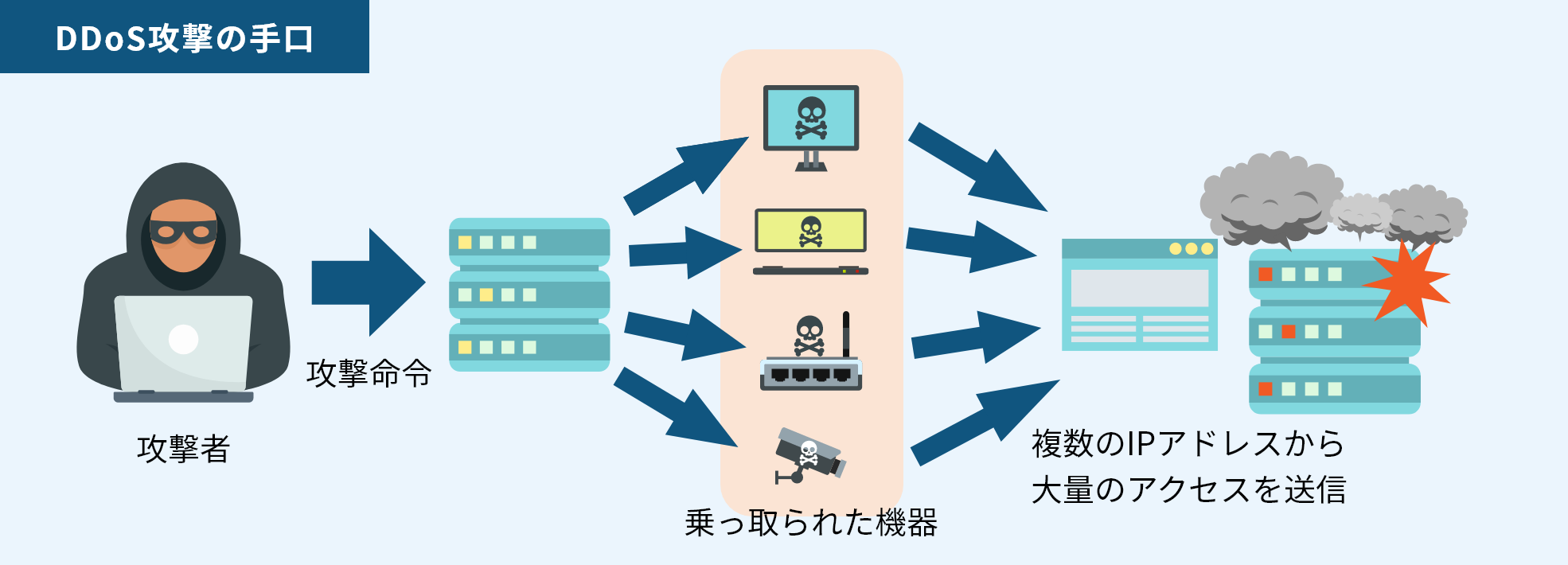

22.DDoS攻撃

DDoS(Distributed Denial of Service)攻撃とは、複数のIPアドレスから一斉にDoSを仕掛ける攻撃です。

攻撃者があらかじめ他人のパソコンを乗っ取り、踏み台としてDDoS攻撃を行います。最近では、乗っ取られた防犯カメラやルーターなどの機器からのDDoS攻撃も実際にありました。

従来のDoS攻撃を防ぐにはIPアドレスの制限が有効ですが、DDoS攻撃の場合複数のIPアドレスが利用されるため、特定のIPアドレスに対するアクセス制限だけでは防ぎきれません。

DDoS攻撃について詳しくはこちらの記事:

DDoS攻撃とは?読み方や特徴、DoS攻撃との違い、対策方法までわかりやすく解説!23.F5アタック

F5アタックとは、キーボードにあるF5キーを連打しWebサイトをリロードすることで、溢れるアクセスでサーバーダウンを狙う攻撃方法です。F5攻撃やF5連続攻撃、F5連打攻撃などともよばれます。

攻撃の方法がとてもシンプルなので、基本誰でも行うことができます。ただし、近年ではサーバの性能が上がっているため、個人でのF5アタックによるサーバーダウンは難しいといえるでしょう。

24.TCP SYNフラッド

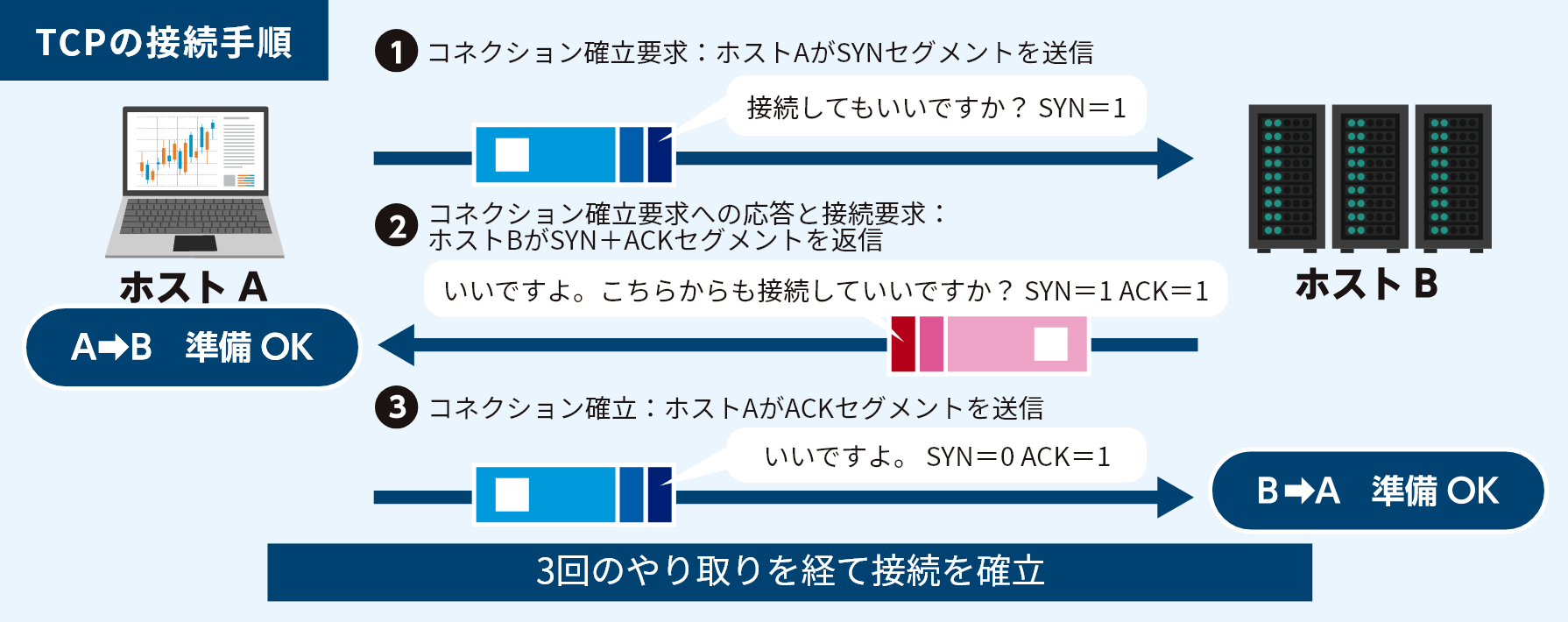

TCP SYNフラッドとは、TCPで通信を開始する際にSYNパケットのみを大量に送り付け、サーバのキャパシティオーバーを謀る攻撃方法です。SYNフラッド攻撃とよばれることもあります。

TCP(Transmission Control Protocol)はコネクション型のプロトコルで、インターネット通信においてよく使用されます。TCPを使った接続手順は下記の通りです。

- 接続を開始したい側(ホストA)からSYNパケットを送信

- サーバ側(ホストB)がSYNパケットを確認し、ACKパケットを返信

- 接続を開始したい側(ホストA)がACKパケットを受信し再度ACKパケットを送信し、接続が確立され

TCP SYNフラッドが行われた場合、SYNパケット、手順3ところでホストAがACKパケットを送信せず、その代わりにSYNパケットを送り続けます。

SYNパケットを受信するたびに、ホストBが新しいオープンポート接続を行います。利用可能なポートがなくなると、ホストBが正常に機能できなくなります。

より多くのSYNパケットを送信するために、複数の端末を用いて攻撃することもあります。

25.Ping of Death

Ping of Death(PoD・ピングオブデス)とは、サーバが正常に動いているかどうかを確認するプログラムpingを悪用し、許容範囲を超えるサイズのpingを送り付ける攻撃手法です。

26.ランダムサブドメイン攻撃

ランダムサブドメイン攻撃とは、特定ドメインにランダムなサブドメインをつけて、オープンリゾルバに大量な問い合わせをする、DNSサーバへのDoS攻撃のひとつです。

例えば、abc.comに対してランダムサブドメイン攻撃を行う場合、a.abc.comやb.abc.comなどのランダムなサブドメインをDNSサーバに送り付けます。

ランダムであるため、オープンリゾルバのキャッシュには該当サブドメインの情報はもちろん存在しないので処理にメモリがかかります。こういった大量の問い合わせに対応できずDNSサーバが動かなくなります。

27.ICMPフラッド

ICMPフラッドとは、Pingフラッドともよばれ、ICMPパケットをサーバに大量に送信する攻撃手法です。

ICMP(Internet Control Message Protocol)は、サーバが通信できるかどうかを確認する、pingコマンドで使われるプロトコルのひとつです。基本的なプロトコルであるため、多くのサーバも攻撃対象となり得ます。

28.Smurf攻撃

Smurf(スマーフ)攻撃とは、pingコマンドの送信元を偽装し、ターゲットへ大量なパケットを送信する攻撃手法です。

pingコマンドで通信可能かを確認するためには、ICMPを利用して相手側のサーバに「エコーリクエスト(echo request)」というパケットを送信します。通信可能の場合、相手側から「エコーリプライ(echo reply)」が返ってきます。

Smurf攻撃を行う場合、エコーリクエストの送信元のIPアドレスをターゲットとなるアドレスに攻撃者が設定します。そして、たくさんのエコーリクエストを送信することによって大量なエコーリプライがターゲットのIPアドレスに返され負荷をかけることができます。

29.スパムメール

スパムメールとは、意味のない大量なメールを送り付けることによってメールサーバに負荷をかける攻撃です。

サーバ側だけでなくメールボックスのユーザーにも影響を及ぼします。例えば、スパムメールによってユーザーのメールボックスの容量がいっぱいとなり、新しいメールを受信することができなかったり、大事なメールがスパムメールに埋もれてしまい確認漏れが発生したりしてしまいます。

脆弱性を狙った攻撃(合計10種類)

脆弱性とは、プログラムの不具合やバグ、設計上のミスによって発生するセキュリティ上の欠陥(セキュリティホール)のことをいいます。

ここでは、脆弱性を狙った10種のサイバー攻撃を紹介します。

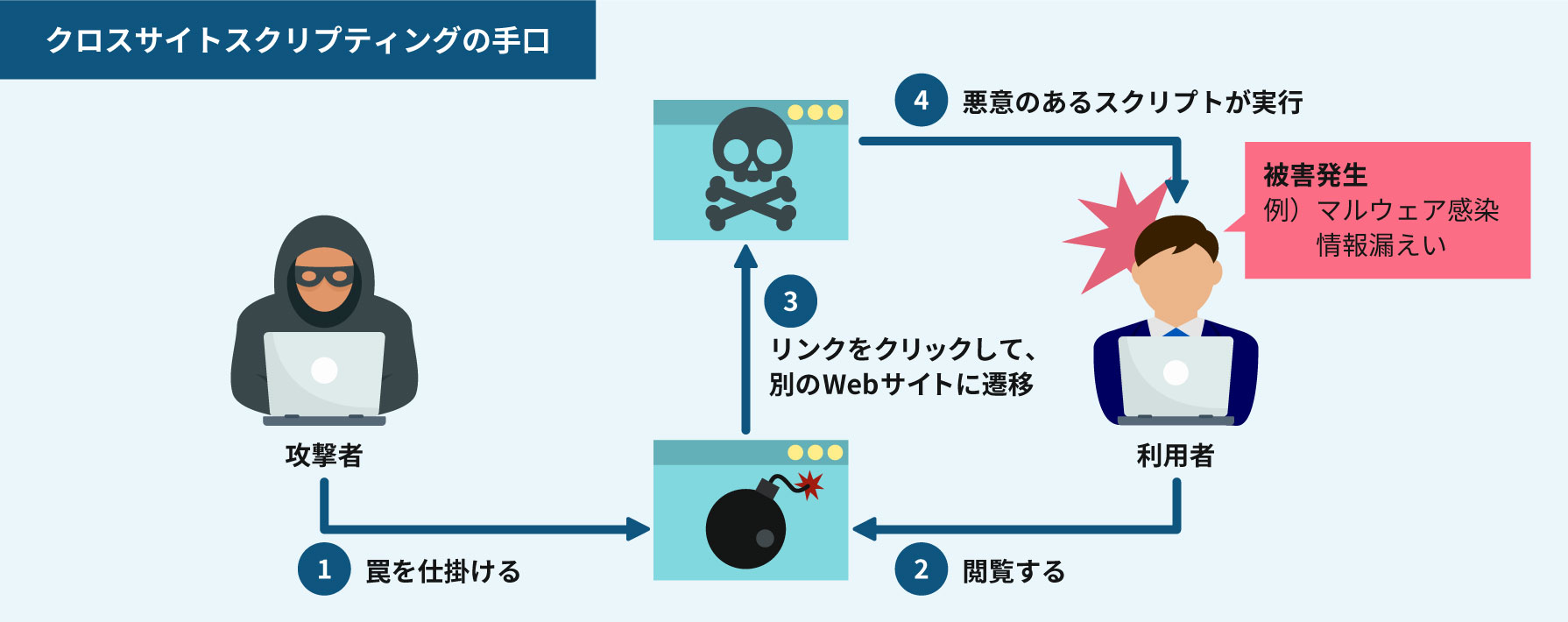

30.クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)とは、Webサイトの記述言語であるHTMLに悪質なスクリプトを埋め込む攻撃です。

サイトに設置されたフォームにユーザーが情報を入力・送信する際に、埋められた悪質なHTMLスクリプトが実行され、入力された情報に加えCookie情報なども攻撃者に送られます。

XSSを防ぐにはWAFが有効です。WAFはユーザーが送信する内容をすべて監視しているためです。通信内容が怪しい場合、そのリクエストを遮断したり管理者にアラートを飛ばしたりします。

詳しくはこちらの記事

クロスサイトスクリプティング(XSS)とは?わかりやすく解説31.SQLインジェクション

SQLインジェクションとは、Webアプリケーションの脆弱性を意図的に利用し、想定されない断片的なSQL文をアプリケーションに「注入(インジェクション)」・実行させる攻撃手法です。SQLインジェクションにより、データベースのデータが不正に読み取られたり改ざんや削除されたりする可能性があります。

SQLは、広く使われているデータベース言語の1つです。SQL文を通じてユーザーの入力した情報をデータベースに送り、サーバ側での処理が完了したあとにその結果をユーザーに返すのが多くのWebアプリケーションの仕組みとなっています。

例えば、ECサイトや会員制Webサイトのログインフォームの場合、ユーザーが入力したIDとパスワードを、データベースにある会員情報と照合し合致した場合、ログインした会員専用のページを表示させます。

もしWebアプリケーションに脆弱性がある場合、不正なSQL文が入力されることによって攻撃者がほかの会員情報を削除したり盗んだりすることができてしまいます。

詳しくはこちらの記事

SQLインジェクションとは?仕組み・被害事例・対策をわかりやすく解説32.ゼロデイ攻撃

ゼロデイ(zero-day)攻撃とはソフトウェアの脆弱性が発見されてから、対策が講じられる前にその脆弱性を狙う攻撃です。情報公開や更新が公開された当日に発生する傾向が高いので、ゼロデイ攻撃とよばれています。

対策がまだできていない期間であるため、ゼロデイ攻撃は防御することが難しいです。ただし、最近AIを活用し未知の攻撃を予測するWAF(Web Application Firewall)もあるため、そのようなWAFを導入することによってゼロデイ攻撃への対策も可能になってきています。

33.セッションID固定化攻撃

セッションID固定化攻撃とは、ユーザーになりすますため、セッションIDを攻撃者があらかじめ用意したものに強制的に変更させる攻撃手法です。ユーザーを偽装し攻撃者が不正な操作を行って個人情報を盗んだりします。

攻撃手法はさまざまありますが、Webサイトの脆弱性を利用することは代表的なもののひとつです。

クロスサイトスクリプティングのように、悪質なスクリプトを脆弱性のある入力フォームやログインフォームに仕掛けます。ユーザーがそのフォームに入力するとスクリプトが実行され、ユーザーのセッションIDが事前に用意された攻撃者のものに強制的に変更されます。

34.ルートキット攻撃

ルートキットは、システムやウィルス対策ソフトから侵入の痕跡を隠す、不正アクセスを支援するツールです。ルートキット攻撃は、ルートキットを情報端末に感染させられる攻撃手法です。

ルートキット攻撃を受けると、システムの管理者権限が乗っ取られ、システムに侵入し改ざんしたりします。

また、ウイルス対策ソフトから隠れる特徴を持っているため、ルートキットの検知と駆除が難しいのも特徴です。そのため、ルートキットが侵入できないようにシステムを防御することが大事です。

ルートキットの感染経路として、OSやアプリのバグや仕様上の欠陥などの脆弱性を利用することが多いため、脆弱性のないようにOSやアプリを常に更新し、さらにWAF(Web Application Firewall)を導入することで、ルートキット攻撃をしっかり防御することが大切です。

35.フォームジャッキング攻撃

フォームジャッキングとは、情報を盗むためにWebサイトの脆弱性を利用し悪質なスクリプトを入力フォームに設置する攻撃手法です。ECサイトを含めたクレジットカード情報を入力するサイトによく仕掛けられる攻撃です。

攻撃者が、決済ページや購入ページにあるボタンに悪意のあるスクリプトを設置します。ユーザーがそのボタンをクリックするとスクリプトが実行されて、入力クレジットカード情報は、すべて攻撃者に送信されてしまいます。

36.ドメイン名ハイジャック攻撃

ドメイン名ハイジャック攻撃とは、既存のドメインを何らかの方法で乗っ取る攻撃です。

攻撃者が、DNSサーバに登録されたドメイン名やIPアドレスを改ざんします。そしてユーザーがブラウザに正規なドメイン名やURLを入力しても、不正なサイトに誘導され、マルウェア感染や情報が窃取される可能性があります。

37.OSコマンド・インジェクション

SQLインジェクションと少し似ているOSコマンド・インジェクション。SQL文ではなく、OSコマンドを送信することによって、サーバに不正にアクセスする攻撃手法です。

OSコマンド・インジェクションを受けた場合、サーバのデータが改ざん・削除される可能性があります。また、攻撃されたサーバを踏み台としてほかのサーバへ攻撃を行うこともあり得ます。

38.クロスサイトリクエストフォージェリ(CSRF)

クロスサイトリクエストフォージェリ(CSRF)とは、問い合わせフォームや掲示板などを処理するWebアプリケーションの脆弱性を利用する攻撃です。

攻撃者が不正サイトを用意したあとに、そのサイトにアクセスするようにユーザーを誘導します。不正サイトに訪れるとユーザーの意図しない情報・リクエストが送信され、掲示板に意図しない書き込みを行ってしまうことになります。

39.サプライチェーン攻撃(合計1種類)

サプライチェーン攻撃とは、商品や製品のサプライチェーンに含まれる中小企業をターゲットにしてサイバー攻撃の入り口を作り、最終的に大手企業へ攻撃を仕掛ける方法です。

また、子会社や取引先会社経由で親会社を攻撃するケースもあります。例えば、2022年2月国内大手の自動車メーカーを標的にしたサイバー攻撃事件です。

なぜサプライチェーン攻撃が発生するのでしょうか。中小企業のサイバーセキュリティ対策が大手企業に比べて手薄だからです。セキュリティ対策予算が不十分だったり、セキュリティに関連する専門知識が不十分であることが要因です。

詳しくはこちらの記事

サプライチェーン攻撃とは?中小企業を入り口に大手企業を狙うサイバー攻撃を詳しく解説サイバー攻撃への対策6選

サイバー攻撃を防ぐために、適切な対策を取る必要があります。ここでは6つのセキュリティ対策について紹介します。

マルウェア対策

マルウェア対策は大きく2つあります。

1つ目は、マルウェア対策ソフトウェアを導入すること。マルウェア対策ソフトウェアは、マルウェアの特徴を識別し削除することでコンピュータを守ります。

2つ目は、メールセキュリティの向上です。メール経由でマルウェアやランサムウェアに感染したりフィッシング攻撃されたりすることが多いためメール関連のセキュリティ対策ツールの導入も大事です。

怪しいメールを開かずに削除することや不審なURLや添付ファイルをダウンロードしないことなどを心掛けましょう。

ファイアウォールの導入

ファイアウォールとは、企業や家庭で使用されるコンピュータ(ローカルネットワーク)とインターネットを含めたリモートネットワークの境目に設置する、不正アクセスを検知・遮断するセキュリティツールです。

送信元や送信先のIPアドレスやポート番号、または通信の日時などの情報を用いてインターネットからの不正通信を検知・遮断します。また、システムの管理者にアラートを送ることもできます。

ファイアウォールの導入で外部からの不正アクセスを遮断し、ローカルネットワークを守ることができます。

WAFとファイアウォールの違いについて詳しくはこちら:

WAFとファイアウォールの違いとは?セキュリティ製品をわかりやすく解説WAFの導入

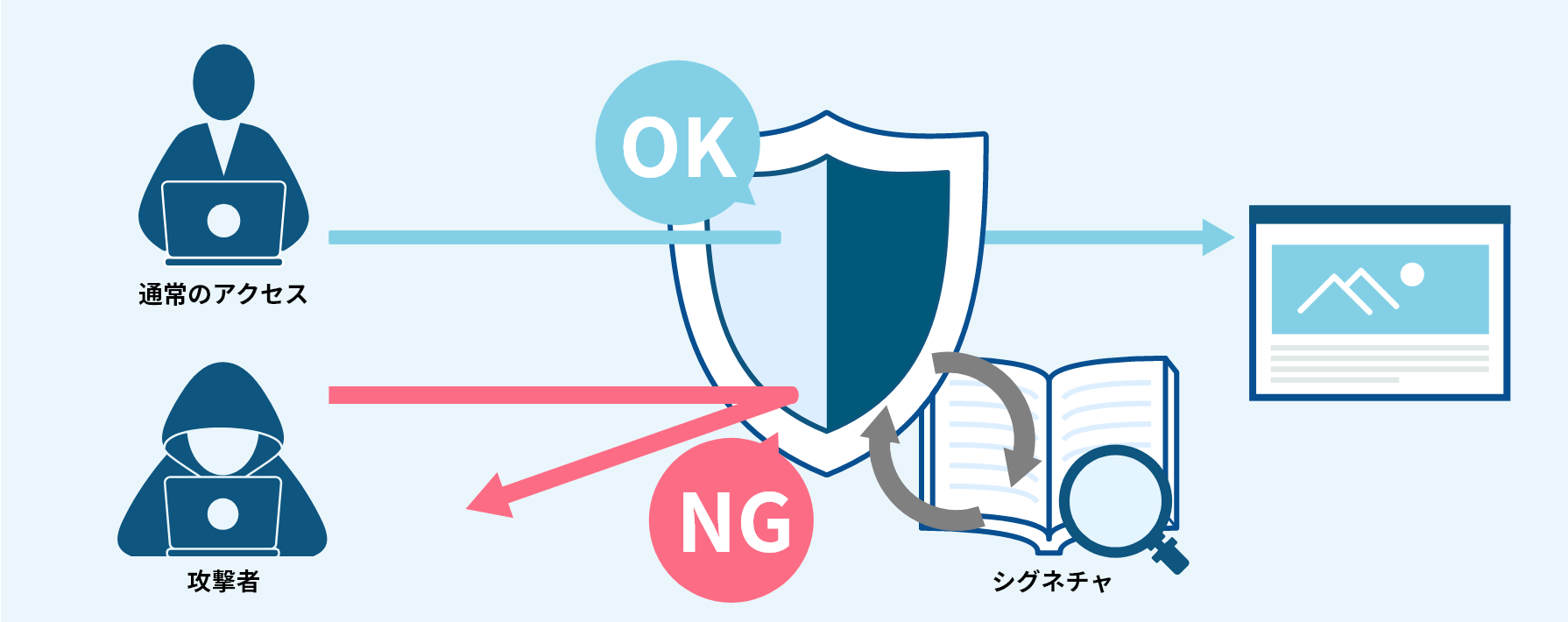

WAFとは、Web Application Firewall(ウェブアプリケーションファイアウォール)の略称で、Webサイトを含めたWebアプリケーションへの通信の内容を細かく確認し、不正アクセスを検知・遮断するツールです。

ファイアウォールと異なり、WAFはWebアプリケーションに送られた通信を監視してその中のリクエスト内容を確認し、検知ルール(シグネチャ)に照合します。通信内容に不正が検知された場合、その通信を遮断します。

通信の詳細まで細かく確認するため、ファイアウォールをすり抜けた不正アクセスも検知・遮断できます。安心安全なWebサイトを保持するために、WAFとファイアウォールの併用がおすすめです。

詳しくはこちらの記事

WAFとは?Webセキュリティ対策に不可欠|仕組みや導入メリット、選定基準を詳しく解説IDS/IPSの導入

IDS(Intrusion Detection System)を直訳すると不正侵入検知システムとなります。IDSはネットワーク内の通信を監視し、不正なものが含まれているかどうかを検知し、ミドルウェア層を保護するセキュリティツールです。

そして、不正侵入防御システムIPS(Intrusion Prevention System)は、不正アクセスを検知するうえ遮断することもできます。

IDS/IPSを導入することによって、ミドルウェアへのサイバー攻撃の可視化・防御をすることができます。

詳しくはこちらの記事

WAFとIPS/IDSのちがいとは?DMZ環境の構築

DMZとは、DeMilitarized Zoneの略で、直訳すると「非武装地帯」で、ローカルネットワークとリモートネットワークの間に作られるセキュリティ区域のことです。

DMZを構築することによってWebサーバやメールサーバ、DNSサーバなどをDMZに設置することができます。それ以外のものはローカルネットワークに残します。

仮にDMZがサイバー攻撃を受けたとしてもローカルネットワークは影響を受けずにすみます。

社内のサイバーセキュリティ意識向上

セキュリティツールの導入はもちろんですが、社員のセキュリティ意識向上も重要な対策です。例えば下記の3つです。

- Webサービスやアプリのパスワードを推測されにくいものにする

- 不審なメールや添付ファイルは無視する

- 会社貸与のパソコンやスマホを常に最新バージョンに更新する

また、サイバー攻撃手法やセキュリティ対策方法が常に変化しているので、最新の情報を収集し発信するように情報システムの担当者が心掛けましょう。

まとめ

年々増加しているサイバー攻撃の脅威。サイバー攻撃と一言で言ってもさまざまな種類があり、種類によって対策方法は異なるので、それぞれの特徴を理解し適切に対策する必要があります。

例えば、SQLインジェクションやクロスサイトスクリプティング(XSS)など脆弱性を狙った攻撃を対策する場合、ファイアウォールやIDS/IPSなどのセキュリティサービスでは防御できないので、WAFの導入が必要です。

WAF(Web Application Firewall)とはWebアプリケーションの防御に特化しているセキュリティサービスで、アプリケーション層の脆弱性を突く攻撃に有効です。

WAFについて詳しくはこちらの記事:

WAFとは?知らないとまずいセキュリティ製品を初心者にもわかりやすく解説

Webサイトをサイバー攻撃から

守るなら

ご利用お申し込み、お見積り依頼、

Webセキュリティに関する相談はこちらから!