近年のサイバー攻撃に関するニュースの中でも強いインパクトを与えたのが、ランサムウェアに関わるものです。企業に対し、業務上のデータを担保にとり「身代金の要求」を行うというニュースは、そのセンセーショナルさと実際に金銭の支払いが行われる場合があるという点で注目を集めました。

このランサムウェアによる脅迫は、企業の信頼度やイメージを気にする大企業だけがターゲットなのではありません。現在では、中小企業や各種の公共性を持つ団体にもすそ野を広げており、誰しもが切実さを持って対策を考えなければならない局面にきています。

この記事では、ランサムウェアによるサイバー攻撃の手口と事例、対策を解説します。

ランサムウェアとは

パソコンやサーバのデータを暗号化し、その暗号の解除と引き換えに身代金を要求する一連の働きを行うプログラムを、ランサムウェアと呼びます。「Ransom(ランサム/身代金)」を要求する「Software(ソフトウェア)」なので、「ランサムウェア」という造語が作られました。

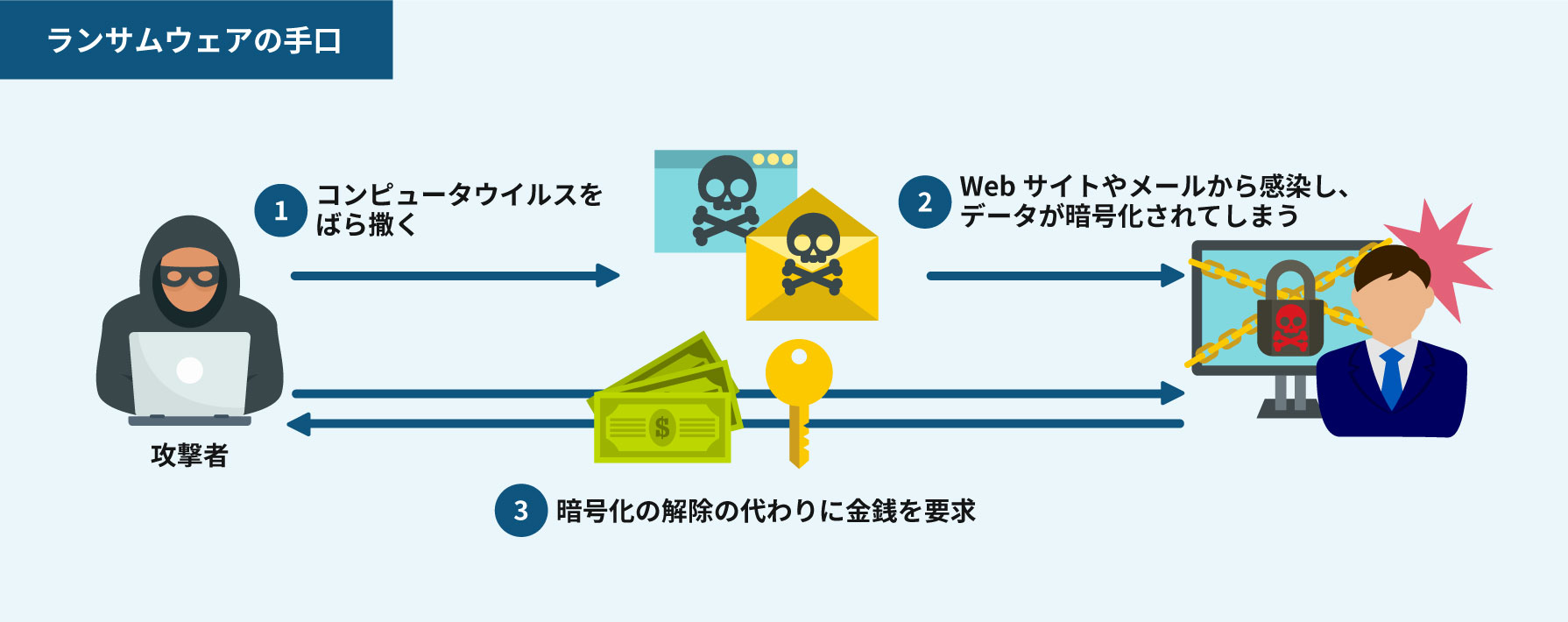

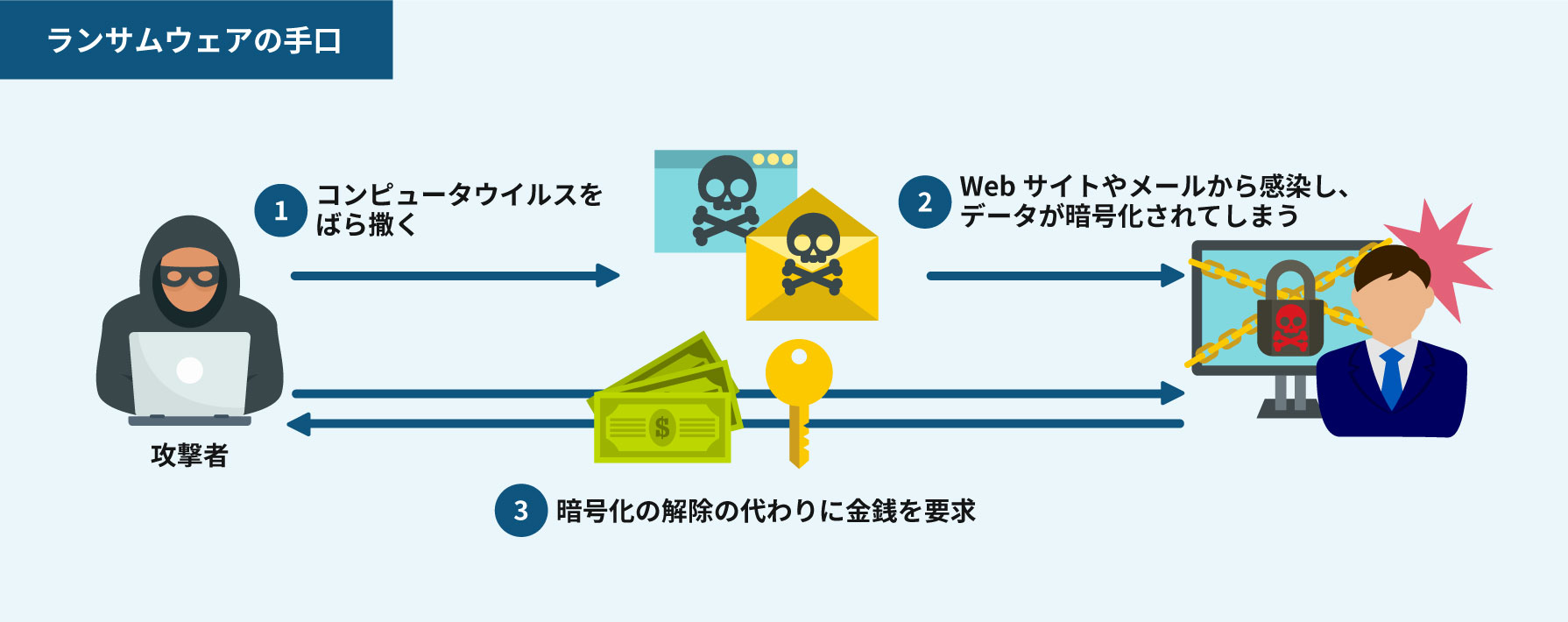

代表的な手口は、以下の順序でおこなわれます。

- Webサイトやメールによりランサムウェアのコンピュータウイルスをばら撒く

- コンピュータウイルスに感染したパソコンやサーバのデータを暗号化する。パソコンやサーバの持ち主は、暗号化を解除しない限りデータが読めない状態になる。

- サイバー犯罪者はこの暗号化したデータを人質とし、暗号化の解除のキーを渡す代わりに身代金を要求する。

(※実際には盾にされるのは業務で利用するデータであり、人ではないのですが、ここでは分かりやすさを優先し「人質」というキーワードを使っています。)

あらゆるサイバー犯罪と同様に、ランサムウェアについても攻撃への対策と新たな手口への進化のいたちごっこが続いている状況です。2020年のIPAによるランサムウェアへの注意喚起では、上記の代表的な手口に加えて、下記の2つの新たな手口が報告されています。

人手によるランサムウェア攻撃 (human-operated ransomware attacks)

従来のランサムウェア攻撃では、コンピュータウイルスの配布をWebやメール経由で行っていました。人手によるランサムウェア攻撃では、サイバー犯罪者が直接企業のサーバなどに侵入してコンピュータウイルスの配布を行います。

侵入に際しては、標的型サイバー攻撃(フィッシング)と同様の手口などが取られているようです。犯罪者が企業のサーバに直接侵入するため、重要なシステムやデータを狙ってランサムウェアを仕掛けることができ、被害が大きくなる傾向があります。また、検知も難しく、検知した時点で大きな被害を受けていることもあるようです。

二重の脅迫 (double extortion)

データの暗号化を行う前に、サイバー犯罪者がデータを窃取し、身代金を払わなければデータを流布すると脅迫する手口も出てきました。

データの暗号化による利用不可の状態とデータの流出、両者を利用する二重の脅迫をする場合もあります。データの流布は一度に行わず、段階的に脅迫を行いながら範囲を広げていく手法も確認されています。

参考:IPA(独立行政法人情報処理推進機構)「【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について」https://www.ipa.go.jp/security/announce/2020-ransom.html

RaaSとは?

RaaSとは、Ransomware as a Serviceの略称であり、数クリックだけランサムウェアを生成できるサービスです。専門的な知識がなくても料金を払えばランサムウェアを作ることができます。さらに、被害者の感染状況の確認や身代金の交渉代行などの「カスタマーサポート」もあります。

ダークウェブ上で公開・取引されているので、このRaasを使えば簡単にランサムウェア攻撃ができるため、近年さらに被害が増えています。

ランサムウェアの概要

ランサムウェアの発端となるのはコンピュータウイルスです。その感染経路として主なものとして、以下が挙げられます。

- ばらまき型メールへのコンピュータウイルス添付

- メールやWebサイトからの誘導によるコンピュータウイルス配布サイトでの配布

- サイバー犯罪者が企業のネットワークに直接侵入してのコンピュータウイルスを配布(人手によるランサムウェア攻撃)

サイバー犯罪者が直接侵入する場合は、侵入のためセキュリティーホール探し、情報取得にはフィッシングが組み合わせて利用されている事例もあります。

2021年には、FBIがFortinetの「FortiOS」の脆弱性がランサムウェアの感染経路になる危険性について注意喚起を行っています。

参考:CISA 「FBI Update on Exploitation of Fortinet FortiOS Vulnerabilities」https://us-cert.cisa.gov/ncas/current-activity/2021/05/28/fbi-update-exploitation-fortinet-fortios-vulnerabilities

さて、ランサムウェア攻撃を受けてしまい、データが人質に取られてしまうとどの様な被害を受けるのでしょうか。

まず発生するのが、感染してしまったパソコンやサーバのデータの暗号化です。

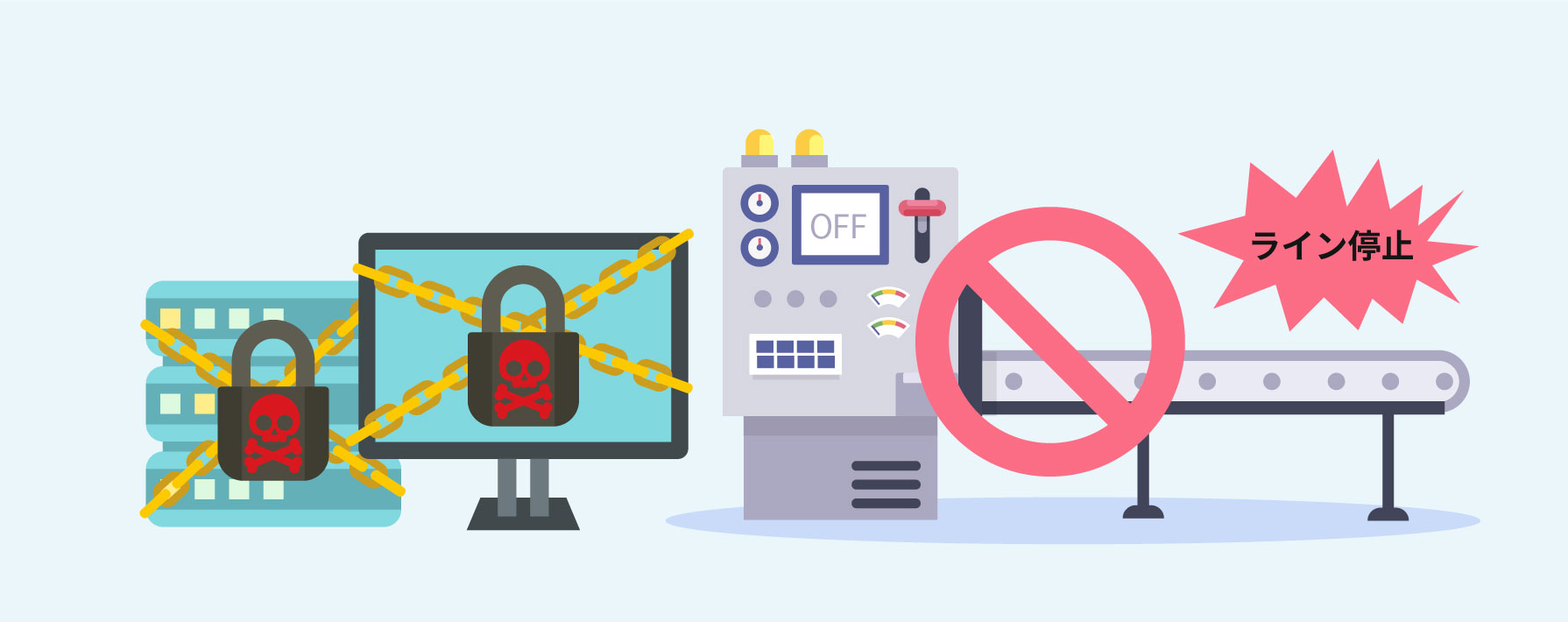

さらに、ランサムウェアの種類によっては、そこで動作するアプリケーションが利用停止状態となってしまい、業務がITシステムに依存してしまっている場合は、業務の完全な停止が発生してしまいます。例えば、製造業の工場のサーバがランサムウェア攻撃を受けてしまったら、ラインが停止してしまう事態が発生するわけです。停止中に発生するべき利益が得られなくなるとともに、復旧対応などの無駄なコストが発生し、経営そのものへの悪影響へとつながります。

業務停止はしたくないので、脅迫に対しての対応を迫られます。しかし、金銭の支払いを行っても、行わなくても嬉しいことは起こりません。

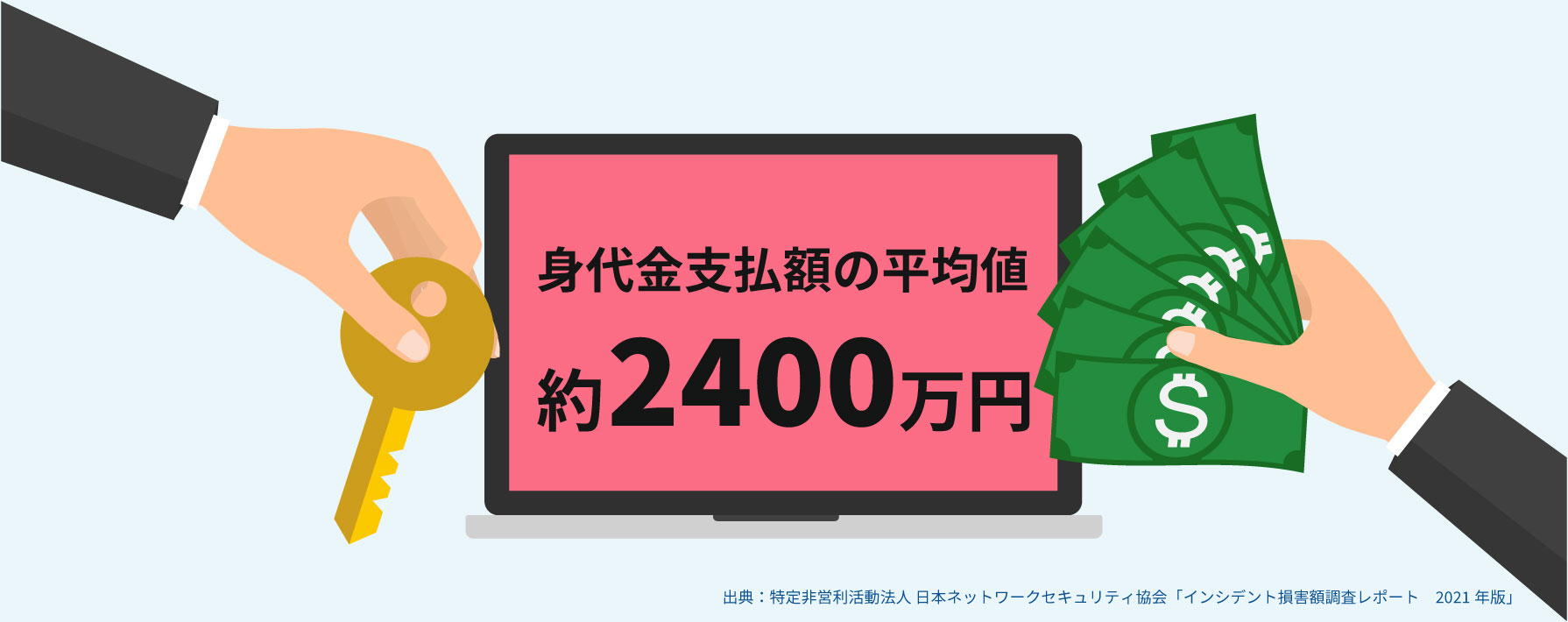

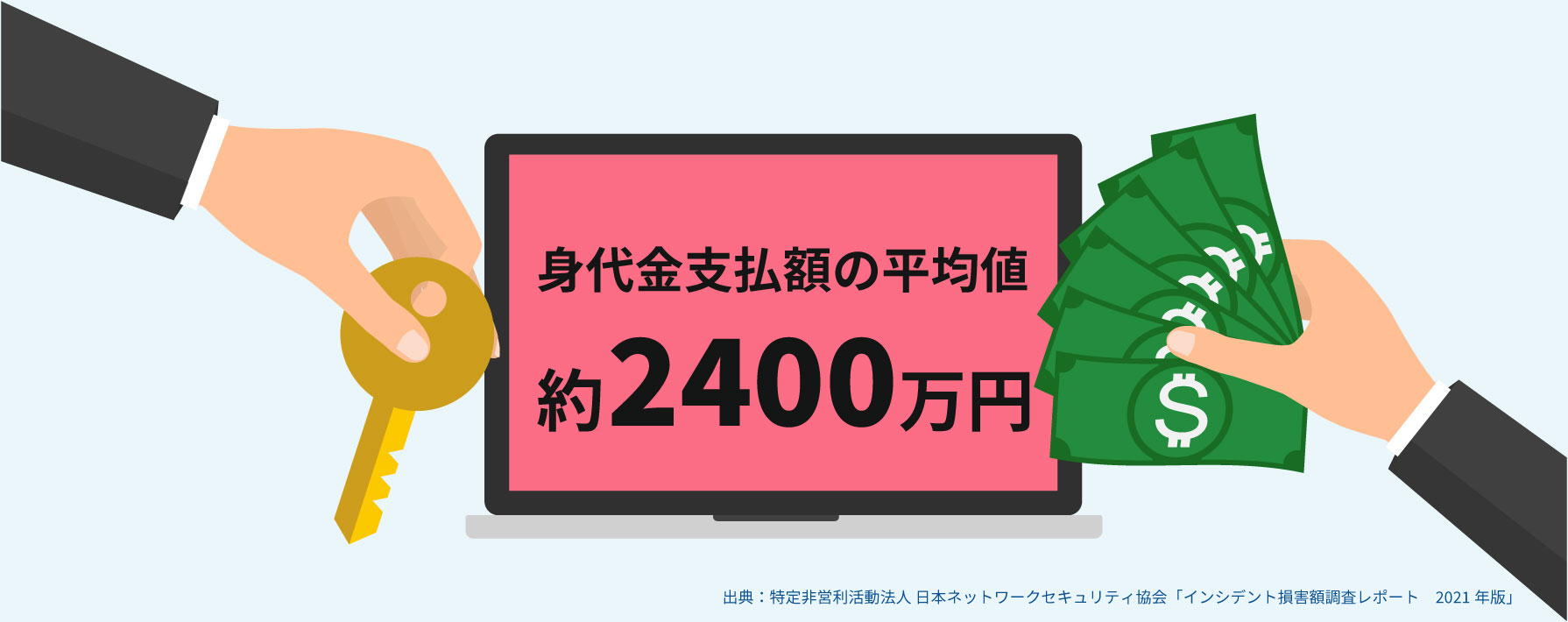

身代金の支払いに応じた場合、当然金銭的な損害を被ります。特定非営利活動法人日本ネットワークセキュリティ協会(JNSA)の「インシデント損害額調査レポート 2021年版」によると、米Coveware社の調査データでは2021年第1四半期の身代金支払額の平均値はUS$220,298(日本円換算で約2400万円)というデータが存在しています。身代金の金額は年々増加の傾向を示しているため、さらなる金銭被害を受けることにもなるでしょう。

しかも、身代金の支払に応じたとしてもデータの安全が保証されるわけではありません。相手はサイバー犯罪者であるため、繰り返しの脅迫が行われないとも限りません。

また、身代金の支払に応じてしまうことは、犯罪組織への資金提供ともみなされかねない行為です。企業が所属する同業種のグループ(組合など)や官公庁からの制裁を受ける可能性さえある、コンプライアンスを問われる行為なのです。

身代金の支払いに応じない場合にも、損害が発生します。自社業務が滞ることによる損害に加え、二重の脅迫を受けている場合には、情報漏えいとそれに伴うクライアントとの信頼喪失という大きな損害にも繋がっています。

業務によっては、顧客の個人情報などの機密情報を預かっている場合もあります。これらのデータが流出してしまった場合には、損害賠償の発生する問題にも繋がりかねません。その上、謝罪と対策に多大な時間とコストを払う必要が発生してしまいます。企業にとって、情報漏えいの損害の大きさは計り知れないダメージを受けるものとなり得るのです。

情報漏えいによるクライアントとの信頼喪失は、改めて記述する必要がないほどに重大なものです。企業の存続にも影響が出るレベルの問題となってきます。

参考:特定非営利活動法人 日本ネットワークセキュリティ協会「インシデント損害額調査レポート 2021年版」https://www.jnsa.org/result/incidentdamage/2021.html

繰り返すランサムウェア新種の登場

ランサムウェアはコンピュータウイルスの一種です。

コンピュータウイルス対策ソフトにより侵入を防ぐことが可能な場合もありますが、常に新種のコンピュータウイルスが発生することを繰り返しています。ここでは、代表的なランサムウェアの種類を紹介します。なお、現在も増加中であり、最新のものについては逐次確認が必要です。

| 名前 |

発生時期 |

特徴 |

| CryptoWall |

2013/9 |

ビットコインによる金銭の支払いを要求した最初のコンピュータウイルス |

| EMOTET |

2014 |

メールへの添付ファイルにて感染 |

| Locky |

2016/1 |

他言語対応型で日本国内でも感染が拡大 |

| Petaya |

2016 |

ウクライナ、ロシアで公共交通機関などに大きな被害を出した |

| WannaCry |

2017/5 |

Windowsの脆弱性を狙うコンピュータウイルスで日に最大30万の感染があった |

| Bad Rabbit |

2017/10 |

ドライブバイダウンロード攻撃を採用 |

| Ryuk |

2018 |

EMOTETに関連して感染する標的型攻撃タイプ |

| LockBit |

2019 |

サイバー犯罪集団「LockBit」が開発したSMBプロトコルを利用した攻撃を行うコンピュータウイルス。2021年以降LockBit2.0が確認されている。 |

| Conti |

2020/5 |

二重の脅迫で多く使われる標的型攻撃タイプ |

ランサムウェアによる攻撃事例

ランサムウェアによる被害を、実際の事例とともに確認します。

2020年10月 大手ゲーム会社

2020年10月には大手ゲーム会社がランサムウェアの被害にあったことが大きなニュースとなりました。この会社はランサムウェアに感染したことを認め、身代金の要求には応じませんでした。結果、同社の保有する1万5000人分の個人情報及び企業情報が流出したとされています。

一部報道では11億円の身代金要求があったと報じられましたが、会社側はコンタクトを取っていないため金額などは出ていないと発表しています。

TVのニュースにでも大々的に取り上げられ、ランサムウェアによる二重の脅迫により、実際に情報が流出した事例となってしまいました。

2021年1月 地方商工会

2021年1月には、ある地方の商工会がランサムウェアによる攻撃を受け、職員の住所、給与等を含む個人情報が公開されたことが報道されました。

ターゲットは大企業だけではないことを認識させる事例となっています。

2021年9月 自治体委託先の建設コンサルタント

2021年9月、自治体の業務委託先の建設コンサルタント4社がランサムウェアによる攻撃を受けたことが報じられました。被害を受けたデータの一部には自治体住民の情報も含まれていたため、官公庁の業務を受けている企業を狙った攻撃の可能性があります。

サイバー犯罪の精度が上昇し、ターゲット選定、データ選定においても標的を狙いすましてきている傾向があるため、より強い注意喚起を促すものとなります。

2021年9月 アメリカの名門大学

2021年9月、アメリカの大学でもランサムウェア攻撃を受けたことが報じられています。攻撃元や身代金要求、情報の流出に関して公表はされていないですが、授業が中断する事態が起きてしまっています。

教育機関は運営上、個人情報などの機密情報を必ず保持しています。サイバー犯罪者としては良いターゲットとなってしまうため、教育機関を狙ったランサムウェアの攻撃が広がりを見せています。

ランサムウェアに対する公的機関の動向

日本国内でも、政府機関やIPA(独立行政法人情報処理推進機構)にランサムウェアによる攻撃の脅威が説かれています。企業や団体にとっての大きな脅威であり、強い注意喚起や対策方法の掲示などの支援を行っている状況です。

政府機関(官公庁)

令和2年12月、総務省サイバーセキュリティ統括官のとりもつサイバーセキュリティタスクフォースでは、ランサムウェアによる攻撃をサイバーセキュリティ上の脅威と位置づけました。強い注意喚起をWebサイトなどで呼びかけています。

参考:サイバーセキュリティタスクフォース(総務省)「サイバー攻撃の最近の動向等について」

また「Wanna Cryptor、WannaCrypt、WannaCry、WannaCryptor、Wcry」といったランサムウェアによる被害についても、過去に強い注意喚起を行っています。

参考:総務省「世界的な不正プログラムの感染被害について(注意喚起)」

なお、総務省の業務委託先業者がランサムウェアに攻撃された事例も報告されており、国を挙げての対策が必要とされている状況を裏付ける事例となっています。

参考:総務省「委託業務受託者のサーバに対する不正アクセス」

経済産業省でもサイバー犯罪には強い警鐘を鳴らしています。サイバー犯罪のトレンドとなりつつあるランサムウェアについて、繰り返し強い注意喚起をWebサイトに掲載しています。

参考:経済産業省「最近のサイバー攻撃の状況を踏まえ、経営者の皆様へサイバーセキュリティの取組の強化に関する注意喚起を行います」

経済産業省「産業分野におけるサイバーセキュリティ政策」

IPA(独立行政法人 情報処理推進機構)

国内のIT施策の一端を担う政策実施機関としてIPA(独立行政法人 情報処理推進機構)があります。このIPAが毎年発表しているセキュリティ10大脅威において、2021年版ではランサムウェアが1位の脅威としてランクされました。

参考:IPA(独立行政法人情報処理推進機構)「情報セキュリティ10大脅威 2021」https://www.ipa.go.jp/security/vuln/10threats2021.html

ランサムウェアへの対策方法とは

根本的な対策

ランサムウェア攻撃の発端はコンピュータウイルス感染によるものです。企業や個人において、その対策方法としては、一般に言われるセキュリティ対策の徹底が有効です。

- セキュリティアップデートの適用

- コンピュータウイルス対策ソフトの利用と最新化

- ITリテラシーを高め、不審なWebサイトへのアクセスを避ける。

- 不審なメールを開封しない、添付ファイルを実行しない。

データが人質に取られることに対しては、定期的なデータのバックアップも有効な対策となります。万が一、データを窃取されてもバックアップから復元ができるため、身代金を払う必要がないからです。

これに加えて、「人手によるランサムウェア攻撃」として、サイバー犯罪者が不正アクセスして、ランサムウェアを感染させる手口も報告されています。IPAも「新たなランサムウェア攻撃」として注意喚起をおこなっており、「ウイルス対策、不正アクセス対策、脆弱性対策など、基本的な対策を、確実かつ多層的に適用することが重要」と指摘しています。

不正アクセス対策には、WAF(ワフ/ Web Application Firewall)が有効です。

参考:IPA(独立行政法人情報処理推進機構)「ランサムウェア特設ページ」https://www.ipa.go.jp/security/anshin/ransom_tokusetsu.html

IPA(独立行政法人情報処理推進機構)「【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について」https://www.ipa.go.jp/security/announce/2020-ransom.html

IPA(独立行政法人情報処理推進機構)「ランサムウェアの脅威と対策」https://www.ipa.go.jp/files/000062280.pdf

WAF

WAFは、一般的なファイアウォールでは守れないWebアプリケーション層の脆弱性を悪用したサイバー攻撃から保護するセキュリティ対策のひとつです。

WAFには、大きく分けて専用機器を設置するアプライアンス型やサーバにインストールするホスト型、SaaSとして利用するクラウド型の3種類がありますが、導入のしやすさと運用を考えるとクラウド型がおすすめです。

弊社サイバーセキュリティクラウドが開発・提供する「攻撃遮断くん」は、クラウド型WAFの中でも、導入社数・サイト数No.1*を誇り、大手企業からベンチャーまで12,000サイトを超える導入実績があります。料金体系は、サブスクリプション型で月額1万円(税別)から利用可能です。

*出典:「クラウド型WAFサービス」に関する市場調査(2019年6月16日現在)<ESP総研調ベ>(2019年5月〜2019年6月調査)

「攻撃遮断くん」の詳細資料は、こちらからダウンロード頂けます。