サイバー攻撃とは?

サイバー攻撃とは、ネットワークを通じてサーバやパソコン、スマホなどの情報端末に行う攻撃です。攻撃によってデータが改ざんされたり盗まれたりします。またシステムの破壊を狙うケースもあります。

サイバー攻撃の攻撃手法はさまざまあるのでこれから一つずつ解説していきます。

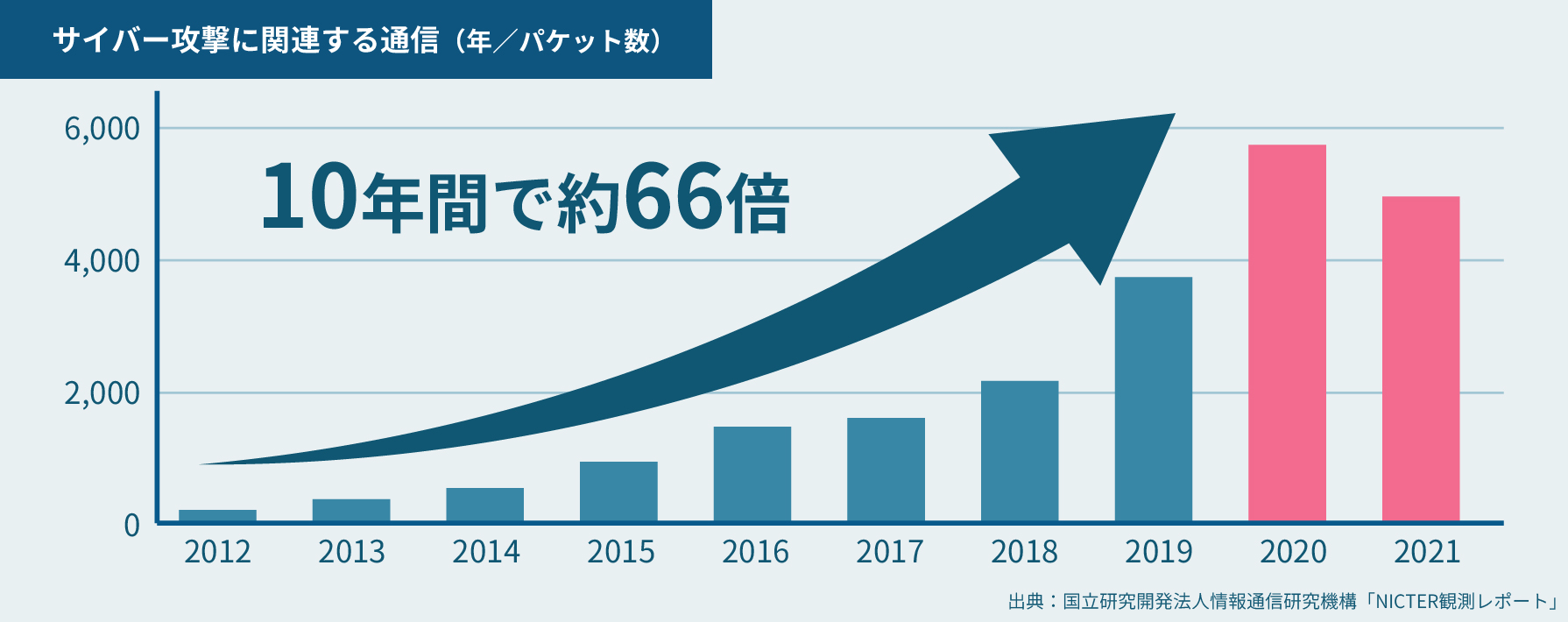

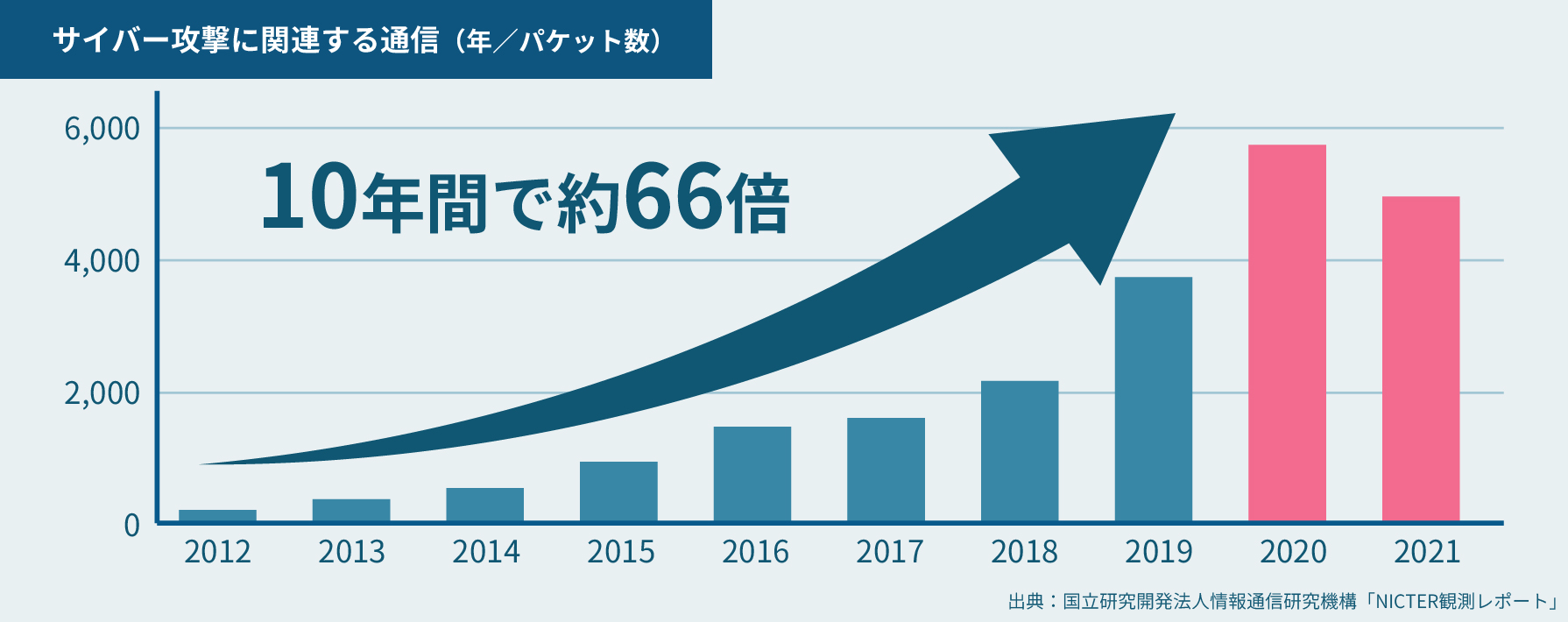

サイバー攻撃の動向|10年間66倍も増加

まずサイバー攻撃の最新動向を把握しておきましょう。

近年サイバー攻撃の数が急増しています。情報通信研究機構(NICT)の調査によると、サイバー攻撃に関連する通信がこの10年間で66倍も増加し、2021年の1年間で5,180億パケットに達しました。

なお、2021年東京オリンピックの運営によると、大会期間中にシステムやネットワークへのサイバー攻撃回数が合計4億5,000万回もあり、非常に多い数字でした。

出典:NHK 東京オリ・パラ期間 サイバー攻撃 4億5000万回 運営に影響なし

さらに国際情勢によりサイバー攻撃が増えることもあります。ロシアがウクライナへの侵攻を発動した2022年2月に、弊社の検知によるとBOTや脆弱性スキャンツールなどを利用した不正アクセスが直近3ヶ月平均の最大25倍に増加しました。

出典:株式会社サイバーセキュリティクラウド 【注意喚起】国内企業へのサイバー攻撃が急激に増加

もちろん、サイバー攻撃の対象は国や官庁だけでなく、民間企業や個人もターゲットとなり被害を受ける可能性があります。

サイバー攻撃の目的|攻撃を行う理由とは?

サイバー攻撃を行う攻撃者は、何のためにサイバー攻撃を行うのでしょうか?

かつては、普通にアクセスできない情報を知りたいという知的好奇心を満足させるために、サイバー攻撃を行う人が多かったです。また、嫌がらせや自分の高度なスキルを見せびらかすための自己顕示や見せしめなどを目的とした愉快犯も多く占めていました。

一方最近では、窃取したデータをもとに金銭の要求を行う犯行が非常に増えています。攻撃手法も巧妙化し、攻撃の発覚を遅らせるように目立たない攻撃を行い被害の拡大・長期化が狙われています。

さらに、サイバー攻撃は計画的・組織的に行われるようにもなっていて、その被害規模は年々大きくなっています。

サイバー攻撃の被害とは?実際事例も確認しよう

サイバー攻撃の被害は決して少なくありません。警察庁によると2021年にサイバー攻撃を受けた企業の中、復旧に5,000万円以上の費用がかかった事例もありました。

出典:警察庁 令和3年におけるサイバー空間をめぐる脅威の情勢等について

また、トレンドマイクロ社の調査によるとサイバー攻撃による被害額が1,000万円超えの日本企業が全体の33.5%となり、年間平均被害額は約1億4800万円にまで及んでいます。

出典:トレンドマイクロ株式会社 法人組織のセキュリティ動向調査 2020年版

サイバー攻撃の被害といえば、すぐに思いつくのは「Webサイト改ざん」や「情報漏えい」など、直接的な被害ではないでしょうか?しかし、実際には間接的な被害も多くあります。例えば、以下のようなものです。

- 被害状況の調査費用

- 取引先や顧客からの損害賠償費用

- 問い合わせ窓口や対応チーム設置などの事故対応費用

- 復旧・再発防止策策定費用

- 個人情報保護法の命令違反などによる罰金

- Webサイトの閉鎖による売上機会の損失

- ブランドイメージの毀損

- 株価の下落

ここでは、サイバー攻撃を受けた企業の事例を3つあげて実際に受けた被害を説明します。

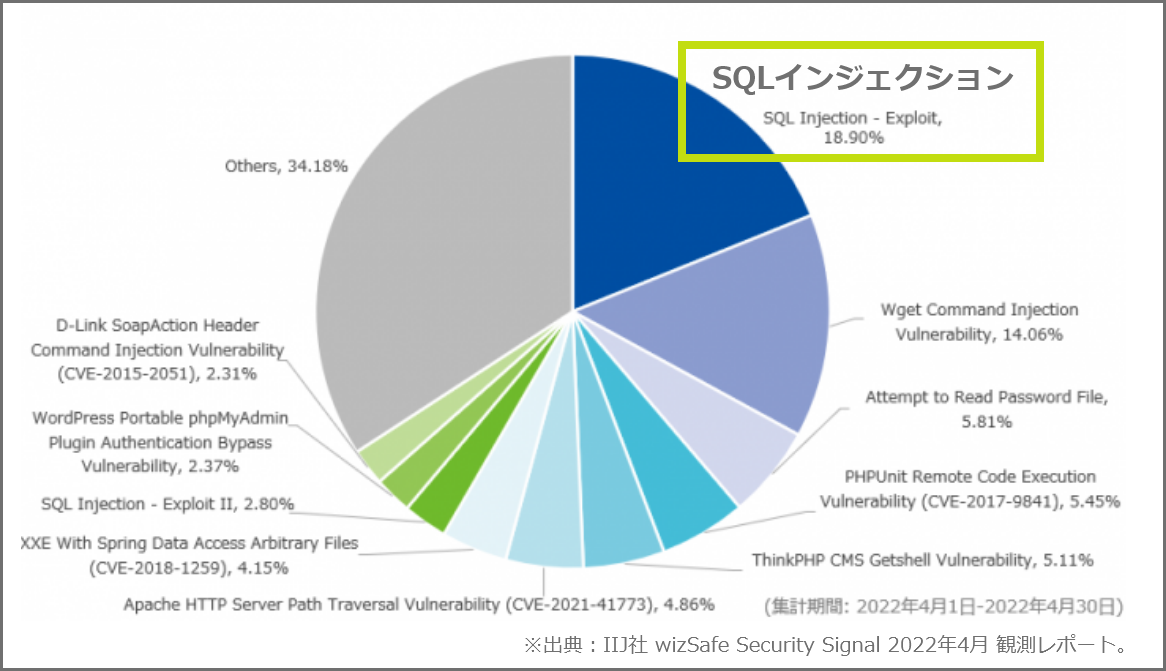

事例① リサーチ会社のサイバー攻撃による情報漏えい(2022年06月)

2022年6月に、業界を代表するリサーチ・調査会社がSQLインジェクションというサイバー攻撃を受けて合計101,988件の情報が流出してしまう可能性があるという発表をしました。

再発防止のため企業ホームページを5日間ほど閉鎖したうえ、提供している一部のWebサービスも一時中断しました。

SQLインジェクションとは、Webアプリケーションの脆弱性を意図的に利用し、想定されないSQL文をアプリケーションに「注入」され実行させることとにより、不正にデータベースのデータが読み取られたり、データが改ざんまたは削除されたりする攻撃手法です。

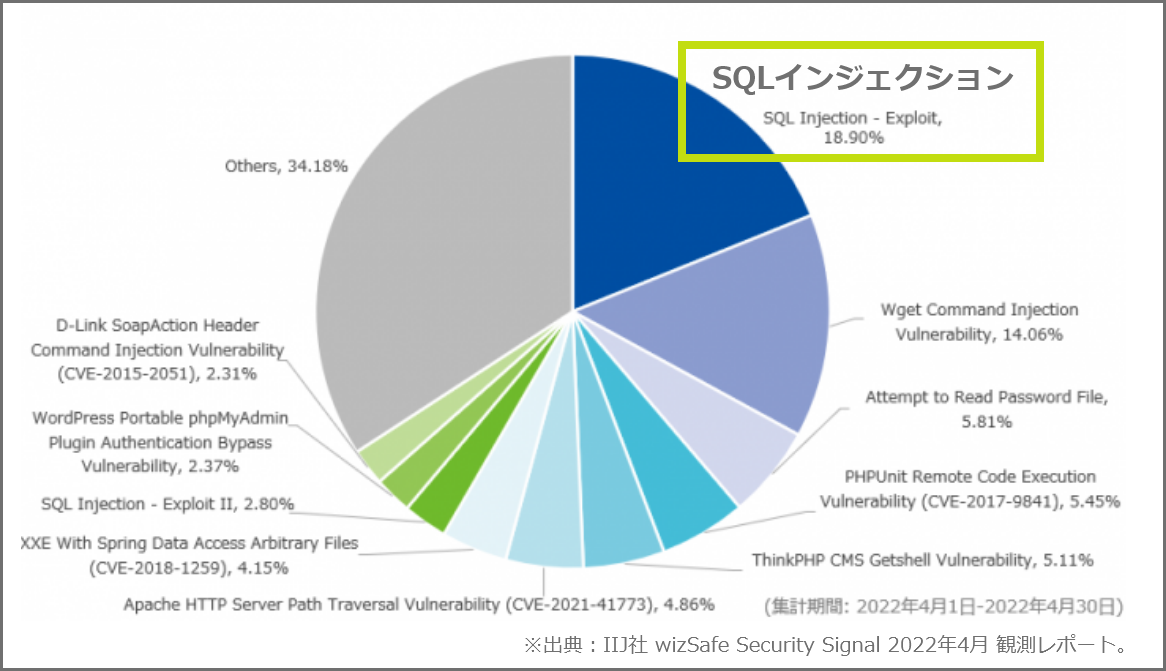

IIJ社が発表した観測レポートによると、2022年4月に最も多く検出されたサイバー攻撃はSQLインジェクションで、全体の18.9%を占めていました。

事例② 大手自動車メーカー生産ライン停止(2022年03月)

2022年3月、国内大手自動車メーカーがサプライチェーン攻撃というサイバー攻撃を受けました。それにより、該当メーカーの国内すべての工場の稼働を1日ほど停止し、専門家の試算によると億単位の被害が発生してしまいました。

サプライチェーン攻撃とは、商品や製品のサプライチェーンに含まれる中小企業をターゲットにしてサイバー攻撃の入り口を作り、最終的に大手企業へ攻撃を仕掛ける方法です。

今回の事件では、大手自動車メーカーの自動車部品の仕入れ先であるメーカーがマルウエア感染し、その影響を受け自動車メーカーも稼働が停止するという被害を受けました。

中小企業だからサイバー攻撃の標的にされないと思われがちですが実はよくある誤認です。取引先の大手企業を攻撃するために中小企業を狙うケースも実際に発生しています。

事例③ 電子決済サービス加盟店情報漏えい(2020年12月)

2020年に話題となった情報漏えい事件。不正アクセスを受けて国内有名な電子決済サービスが約260万加盟店、合計2,000万件以上の情報が流出しました。流出した情報には加盟店の名称や住所、代表者名、銀行口座情報なども含まれていました。

不正アクセスを受けたのが営業担当者のみがアクセスできるデータベース。サーバ更新の際にアクセス権限の設定に不備があったため、約2ヶ月ほども外部からのアクセスが可能な状態であったことが要因でした。

サイバー攻撃が巧妙化し、発見されるまで時間がかかったのも被害が拡大に繋がってしまったといえます。

事例④ マッチングアプリ個人情報漏えい(2021年5月)

2021年5月、日本国内の恋活・婚活マッチングアプリが不正アクセスに遭い171万件以上の個人情報が漏えいしてしまいました。

漏えいした情報には、年齢確認のために使われた運転免許証や健康保険証、パスポート、マイナンバーカードなどの画像データが含まれていました。

今回の事件を踏まえてマッチングアプリの運営会社は、年齢確認情報の保存期間が長すぎたという批判を受けました。対応として年齢確認書類の画像データの保存場所の移動と暗号化やサーバへのアクセス権限の厳格化などをしました。

また、提供サービスやWebサイトに対して脆弱性診断の実施や外部のeKYCサービスの導入などの再発防止策も行いました。

7種類のサイバー攻撃|その手口とは

ここでは主なサイバー攻撃の種類について解説します。合計7種類あります。

- 不正アクセス

- 盗聴

- なりすまし

- サービス妨害(DoS)

- ソーシャルエンジニアリング

- 脆弱性を狙った攻撃

- その他攻撃

1.不正アクセス

不正アクセスとは、アクセス権限が与えられていないにもかかわらず、サーバやシステムの内部への侵入行為です。日本国内だけでなく海外からの不正アクセスもあり得ます。

ここでは、不正アクセスによく使われる2つの手口について解説します。

①ポートスキャン

ポートスキャンとは、ネットワークに接続されている通信可能なポートを一つひとつ順番に特定のデータを送信して、その応答状況を調べることです。

コンピュータの用途や管理者のITスキルレベルなどの情報を、ポートスキャンすることによって把握することができます。また、稼働しているWebアプリケーションに既知の脆弱性が含まれているかを把握することができます。

ブルートフォースアタック(総当たり攻撃)

ブルートフォースアタックは総当たり攻撃ともよばれます。名前通りにパスワードの組み合わせをすべて試す攻撃手法です。

例えばパスワードが4桁の数字の組み合わせと限定された場合、0000〜9999を一回ずつ試すことによって10,000回以内に正確なパスワードを把握できるはずです。

パスワードを入手したあと、攻撃者がシステムにログインし、その中に保存されているデータを改ざんしたり窃取したりします。

2.盗聴

盗聴とは、ネットワーク上に流れているデータを収集し重要な情報を読み取ろうとする攻撃行為です。ディレクトリトラバーサルは有名な手法のひとつです。

積極的な攻撃を行う必要がなく、盗聴者は収集したデータを整理すればほしい情報を手に入れることができるというのが盗聴の特徴です。

ディレクトリトラバーサル

ディレクトリトラバーサルとは、非公開のディレクトリ(ファイル)にアクセスする攻撃手法です。

攻撃者はネットワーク上に公開されているファイルのディレクトリから、上位や下位階層のディレクトリへ不正にアクセスし、アクセス権のない非公開ファイルを閲覧し、場合によってはデータの改ざん・削除したりします。

3.なりすまし

なりすましとは、攻撃者が正規ユーザーを装いシステムにアクセスしたりするサイバー攻撃です。フィッシングやマルウェアなどよく耳にするものがなりすまし攻撃に該当します。

フィッシング

フィッシング(Phishing)とは実在する企業を偽装しメールやSMSなどで個人情報を騙し取る攻撃です。国や官庁、または金融機関やECサイトを装うものがよく見られます。

攻撃者が「受け取っていない荷物がある」や「お金がもらえる」などの偽メールやSMSを多数の人に送ります。中にあるURLにアクセスすると受信者が偽サイトに誘導されます。

その偽サイトで自分の名前や住所、電話番号、クレジットカード番号、ログインに必要なIDやパスワードなどを自ら入力することによって個人情報が攻撃者に盗まれます。

マルウェア感染

マルウェアとは、コンピュータウイルスやスパイクウェアなど悪意で作られたプログラムのことです。近年話題となったEmotet(エモテット)もマルウェアのひとつです。

マルウェアに感染してしまうとそのコンピュータにあるファイルが破壊されたり情報が流出されたりする可能性があります。

感染経路はさまざまですが、メールは代表的なもののひとつです。マルウェアの入ったファイルをメールに添付してダウンロードを促します。そのファイルをダウンロードしたユーザーがマルウェアに感染してしまいます。

さらに、情報処理推進機構(IPA)によると最近流行しているEmotetは、ショートカットファイルをメールに直接添付することが多く、そのファイルを開くだけでEmotetに感染してしまう可能性があるので注意が必要です。

出典:情報処理推進機構(IPA) 「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

ランサムウェア

ランサムウェアとは、感染したパソコンやサーバのデータを攻撃者しか読めないように暗号化するマルウェアです。暗号解除のため身代金を要求されるケースがほとんどなので、ランサムウェアとよばれています。

データを取り戻すため身代金をそのまま払う企業もありますが、支払いをしたとしてもデータの復元に保証はないので注意ください。

標的型攻撃

標的型攻撃とは、特定の組織や個人にターゲットを絞って行うサイバー攻撃のことをいいます。攻撃の手法はさまざまあります。

例えば、標的企業の社員が通常業務におけるやり取りに近しい内容のメールを送信し、マルウェア感染やフィッシング攻撃を行うなどがあります。

標的型攻撃の被害を受けないために、社員一人ひとりのITリテラシーの向上がとても重要です。

4.サービス妨害(DoS)

サービス妨害(DoS)とは、サーバに多くの通信を送り付けサーバーダウンを狙う攻撃です。DoSを受けたWebサービスがアクセス不可となります。

有名なF5アタックもDoS攻撃の1種です。

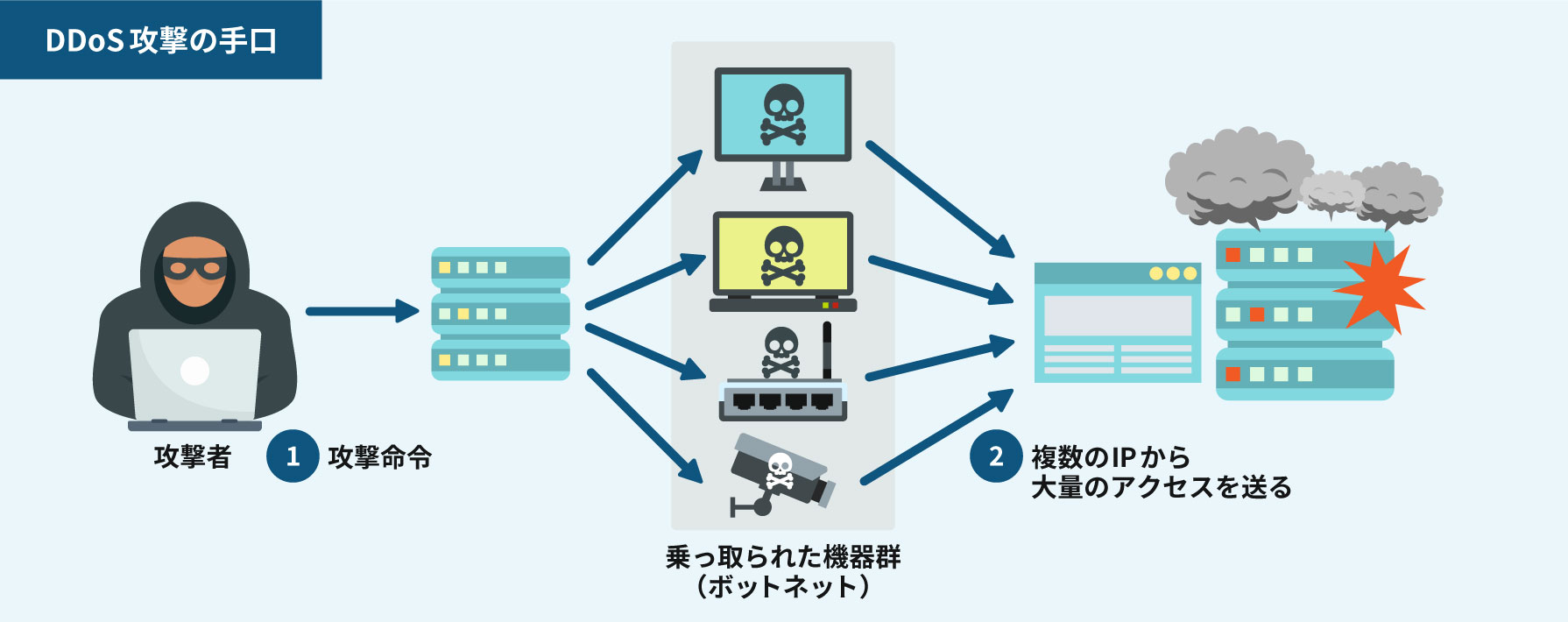

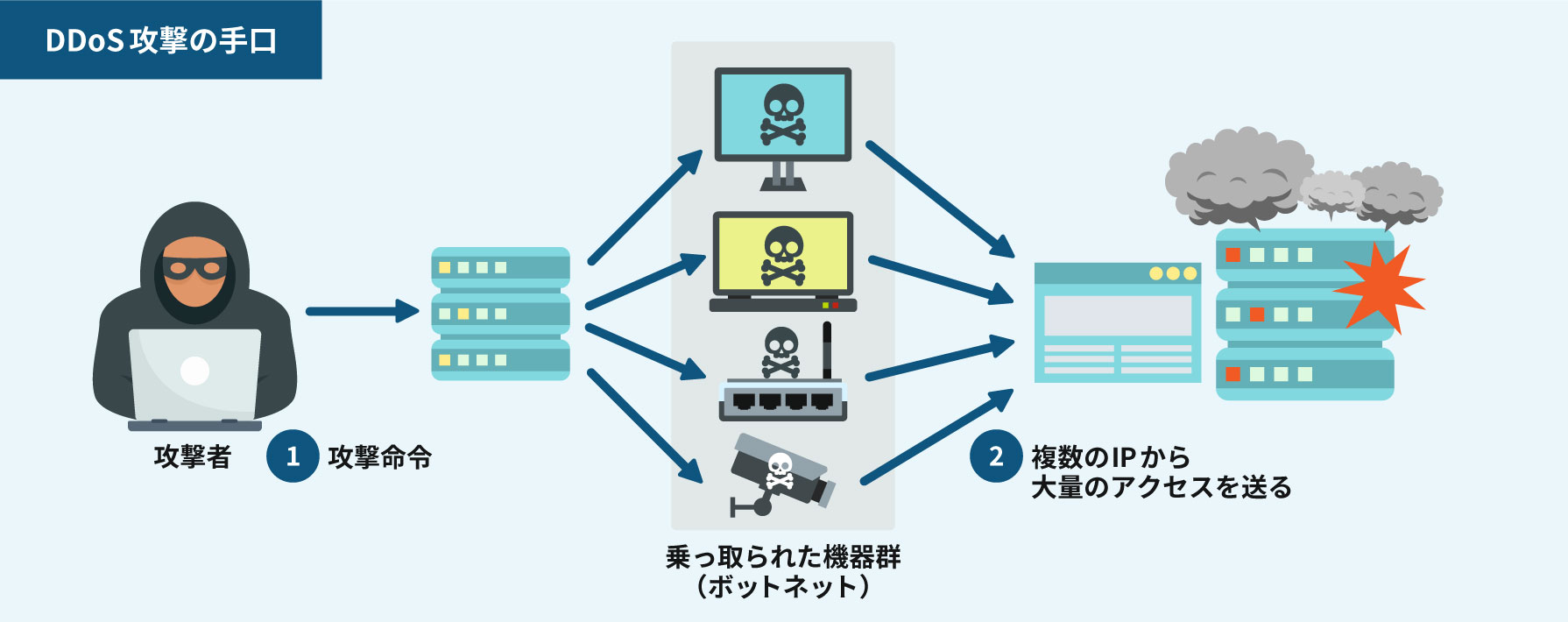

DDoS攻撃

DDoS(Distributed Denial of Service)攻撃とは、複数のIPアドレスから一斉にDoSを仕掛ける攻撃です。複数のIPアドレスを利用し攻撃を行うため、DDoS攻撃の防御は従来のDoS攻撃より難易度が高くなります。

5.ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、IT技術を使わず人間の心理的な隙や行動ミスなどの脆弱性を利用して、重要な情報を窃取する方法です。

コンピュータ画面を覗き見たりゴミとして捨てられたものを拾ったり顧客のふりをして電話やメールで情報を聞き出したりするのが一般的な手口となります。

6.脆弱性を狙った攻撃

脆弱性とは、プログラムの不具合やバグ、設計上のミスによって発生する情報セキュリティ上の欠陥です。それを狙ったサイバー攻撃も多くあります。

代表的なものにはSQLインジェクションとクロスサイトスクリプティング(XSS)があります。

SQLインジェクション

SQLインジェクションとは、Webアプリケーションの脆弱性を意図的に利用し、想定されない断片的なSQL文をアプリケーションに「注入」・実行させる攻撃手法です。SQLインジェクションにより、データベースのデータが不正に読み取られたり改ざん削除されたりする可能性があります。

SQLは、広く使われているデータベース言語の1つです。SQL文を通じてユーザーの入力した情報をデータベースに送り、サーバ側での処理が完了したあとにその結果をユーザーに返すのが多くのWebアプリケーションの仕組みとなっています。

例えばECサイトや会員制Webサイトのログインフォームの場合、ユーザーが入力したIDとパスワードを、データベースにある会員情報と照合され合致する場合、会員専用のページを表示させます。

もしWebアプリケーションに脆弱性がある場合、不正なSQL文が入力されることによって攻撃者がほかの会員情報を削除したり盗んだりすることができてしまいます。

脆弱性を突くSQLインジェクション。防御するにはWAFの導入が効果的です。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)とは、Webサイトの記述言語であるHTMLに悪質なスクリプトを埋め込む攻撃です。

サイトに訪れたユーザーがフォームの入力やリクエストを送信する際に、設置された悪質なスクリプトが実行されます。それによってユーザーがほかのサイトに誘導されてマルウェアに感染したり、入力された個人情報やクッキー情報が攻撃者に盗まれたりします。

クロスサイトスクリプティングを防ぐにはWAFが有効的です。WAFはユーザーが送信する内容をすべて監視しているためです。内容が怪しい場合、そのリクエストを遮断したり管理者にアラートを飛ばしたりします。

7.サプライチェーン攻撃

先ほど事例の部分に紹介した通り、サプライチェーン攻撃とは、商品や製品のサプライチェーンに含まれる中小企業や子会社をターゲットにしてサイバー攻撃の入り口を作り、最終的には大手企業を狙う攻撃手法です。

攻撃を通して企業の機密情報や顧客情報を窃取したりします。

なぜサプライチェーン攻撃が行われるのでしょうか。理由のひとつは大手企業に比べ中小企業のセキュリティ対策が手薄となることが多いからです。

取引先や親会社に迷惑をかけないために中小企業であってもしっかりしたサイバーセキュリティ対策を取ることがおすすめです。

サイバー攻撃で企業が取るべき対策3つ

ここからはサイバー攻撃の被害を受けないため企業が取るべき対策を紹介します。

マルウェア対策

マルウェアを防ぐにはウイルス対策ソフトウェアの導入がおすすめです。ウイルス対策ソフトウェアは、マルウェアの特徴を識別し削除することでコンピュータをマルウェアから守ります。

また、メール経由のマルウェア感染やフィッシング詐欺が多いため、社員のメールセキュリティ向上も大事です。怪しいメールは開かずに削除したり、不審なURLや添付ファイルはクリックしなかったりするように、社員教育を行う必要があります。

なお、メールの内容や添付ファイルをスキャンできるセキュリティサービスを導入すればさらに安心できるでしょう。

不正アクセス対策

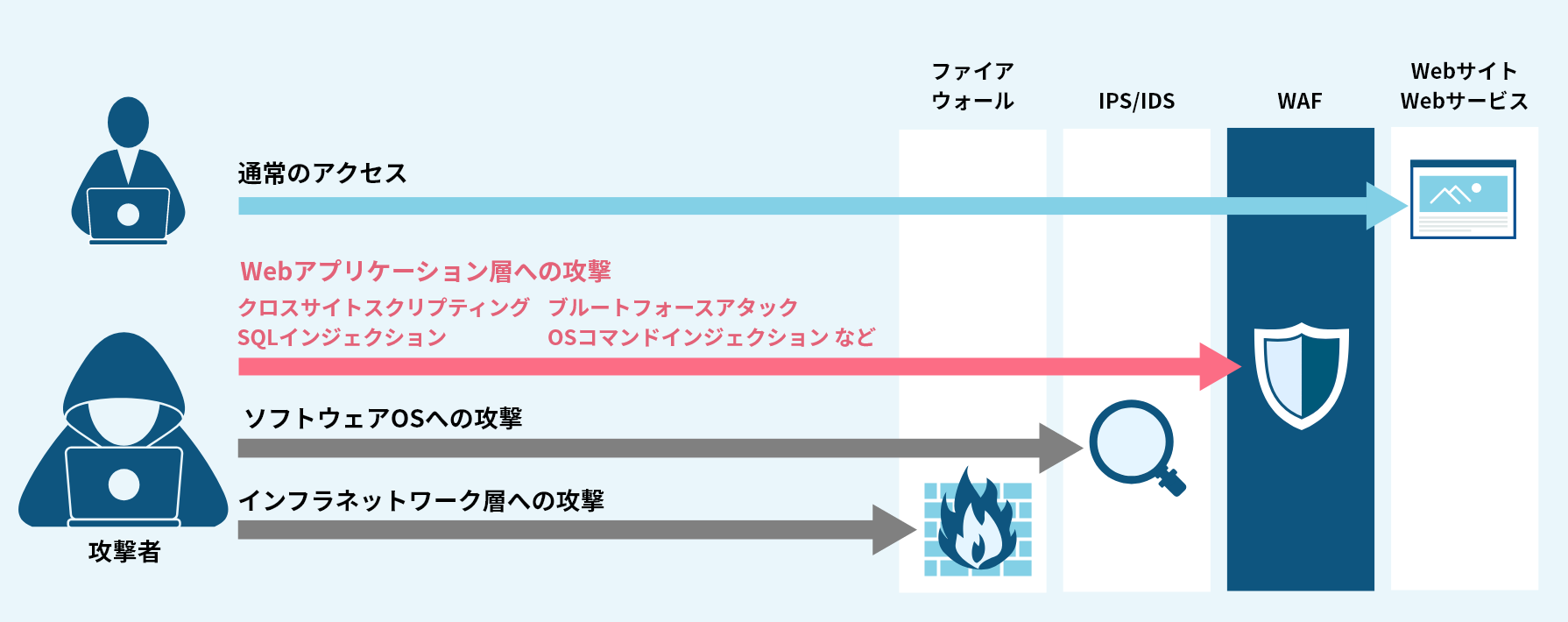

不正アクセスを防ぐために4つの対策が有効です。それはファイアウォール、WAF、DMZ、IDS/IPSです。

ファイアウォール

サイバーセキュリティ対策の基本ともいわれるファイアウォール。

ファイアウォールとは、企業で使用されるコンピュータ(ローカルネットワーク)とインターネットを含めたリモートネットワークの境目に設置し、ネットワーク間の通信を許可するかどうかを判断するツールです。

送信元や送信先のIPアドレスやポート番号、または通信の日時などの情報を用いてインターネットからの不正通信を検知・遮断します。また、システムの管理者にアラートを送ることもできます。

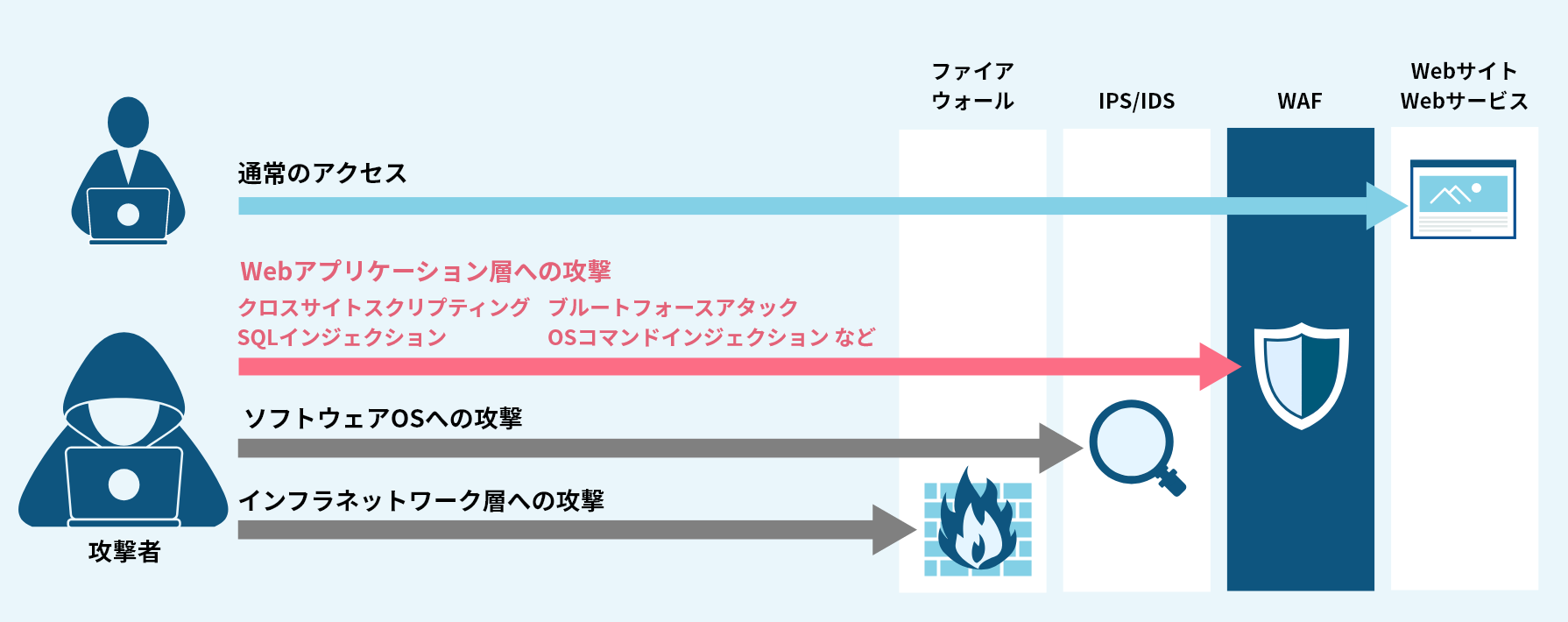

WAF(Web Application Firewall)

通信の送信先や送信元などをチェックするファイアウォールに対して、WAFは通信の中身を確認するツールです。

WAFとは、Web Application Firewall(ウェブアプリケーションファイアウォール)の略称で、Webサイトを含めたWebアプリケーションへの通信の内容を細かく確認し、不正アクセスを検知・遮断するツールです。

Webアプリケーションに送られた通信のリクエスト内容を確認し、検知ルールに照合します。通信内容に不正が検知された場合、遮断するのがWAFの仕組みです。

通信の詳細まで細かく確認するため、ファイアウォールをすり抜けた不正アクセスも検知できます。安心安全なWebサイト、Webサービスを保持するには、WAFとファイアウォールの併用がおすすめです。

IDS/IPS

IDS(Intrusion Detection System)とは、不正侵入検知システムでネットワークにある通信を監視し、不正アクセスを検知する、ミドルウェア層を保護するツールです。IDSを導入することによって、ミドルウェアへのサイバー攻撃の可視化もできます。

そしてIPS(Intrusion Prevention System)とは不正侵入防御システムで、不正アクセスを検知するうえ遮断することもできます。ネットワークにある通信を監視し、不正アクセスを検知する、ミドルウェア層を保護するツールです。

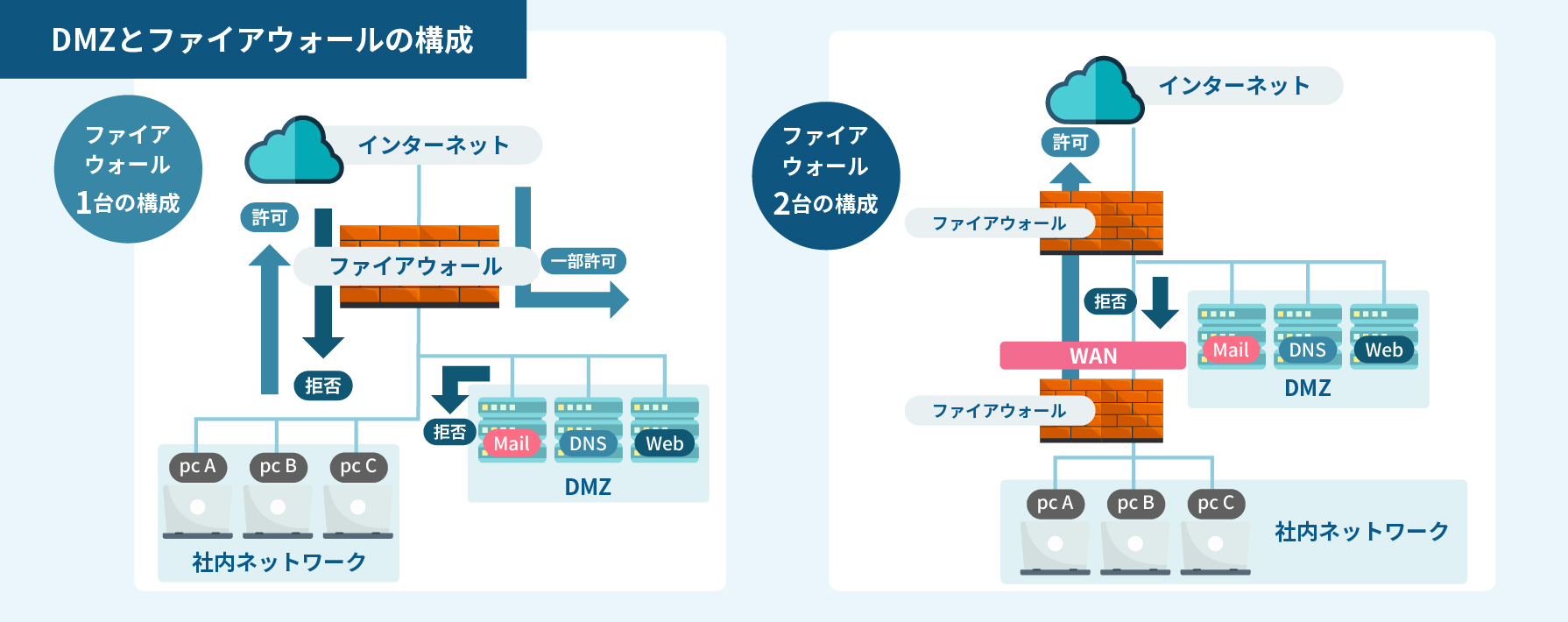

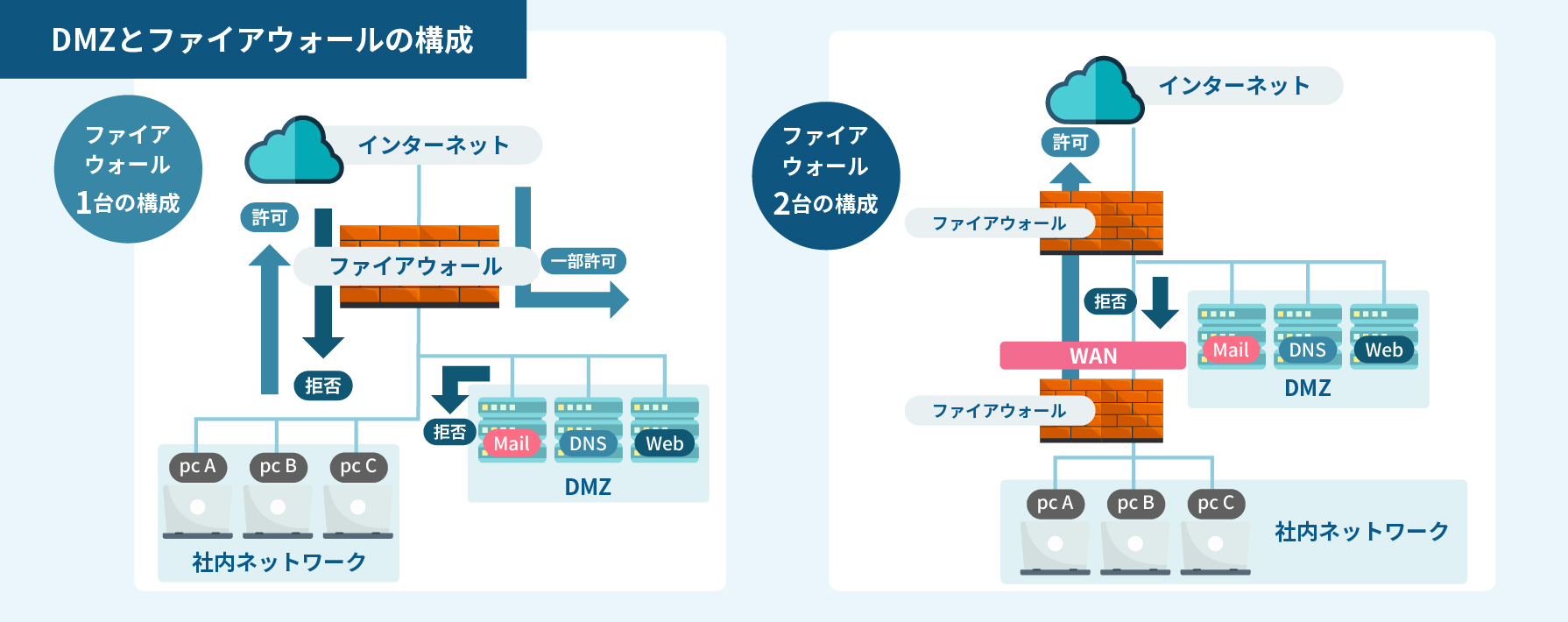

DMZ(DeMilitarized Zone)

DMZとは、DeMilitarized Zoneの略で、直訳すると「非武装地帯」で、ローカルネットワークとリモートネットワークの間に作られるセキュリティ区域のことです。

DMZにはWebサーバやメールサーバ、DNSサーバなどを設置することが多いです。たとえDMZがサイバー攻撃を受けたとしても、ローカルネットワークを守ることができます。

DMZの構築方法は2つあります:社内ネットワークとDMZを1台のファイアウォールを共用する形と、それぞれ違うファイアウォールを利用する形です。

社内のサイバーセキュリティ意識向上

セキュリティツールを利用するうえ、社内のセキュリティ意識の向上もとても重要です。

不審なメールやファイルを開かないほか、不明なソフトウェアやアプリをインストールしないことも心掛けましょう。

そして、Webサービスやアプリのパスワードは推測されにくく複雑なものにしてください。パスワードの使い回しはやめましょう。

さらに、脆弱性のない状態を保つため、サーバやパソコン、スマホ、ソフトウェア、アプリのアップデートは怠らず実施する必要があります。

まとめ

10年間で66倍増えてきたサイバー攻撃。その被害も増加しています。2022年に億単位の被害を受けたという事例もありました。

サイバー攻撃の被害は多岐にわたります。情報漏えいやWebサイトの改ざんなど、直接的な被害だけでなく被害状況の調査や対応費用、サービスの一時停止および取引先や顧客への損害賠償費用、ブランドイメージの毀損、株価の下落などの被害も引き起こす恐れがあります。

サイバー攻撃の被害から会社を守るには適切なWebセキュリティ対策が必要です。例えばWAFの導入です。

WAF(Web Application Firewall)とは、Webサイトを含めたWebアプリケーションの脆弱性を突く攻撃の防御に有効なセキュリティサービスです。WAFの導入によってSQLインジェクションやクロスサイトスクリプティング(XSS)などのサイバー攻撃から会社のWebサイトを守ることができます。